決済にまつわるセキュリティの話 第2回 PCIDSS取得のためのクラウド選定

WebPay CTOの曾川です。前回は、「クレジットカードセキュリティ入門」ということで、クレジットカード決済を提供する上で大事になるPCIDSSやクレジットカード情報を扱う上でのリスクポイントについて解説しました。今回は少し趣向変えまして、PCIDSSに準拠するためのクラウド選定についてお話したいと思います。

目次

クラウドファースト時代のPCIDSS対応可能なクラウド選び

「クラウドファースト」という言葉が世の中を賑わせていますが、クレジットカードの決済ゲートウェイのような金融系システムでもこれは例外ではありません。PCIDSSのようなセキュリティ標準を達成する上で、クラウド上でもオンプレミスと変わらないセキュリティレベルを獲得するためには、クラウドの選定段階でIaaS事業者のセキュリティレベルや製品のセキュリティレベルを十分に確認しておくことが大切であるといえます。

実際に、私達がAWSやさくらインターネットの専用サーバやクラウドをIaaSとして選択するにあたって調査し、PCIDSSを取得する際に必要になったポイントついてお話しします。

PCIDSSに対応していないIaaSでPCIDSSを取得できるのか?

PCIDSSに対応しているメジャーなIaaSは私が知るかぎりではAmazon Web Service(以降AWS)の1社のみです。(参考: AWSのPCIDSSレベル1についてのFAQ)PCIDSSに対応している場合は、利用するクラウド製品の対応状況を確認します。AWSはインターネット上では先述のリンク先にあるページ以上の資料が公開されていないので、AWSがPCIDSSを取得した際に監査機関により発行されているROC(Report on Complianceの略)をAWSから取得する必要があります。ROCにはAWSの各クラウド製品の対応状況や約300項目の詳細な項目の1つ1つに対応状況が明記されています。

PCIDSSに準拠しているIaaS事業者がAWSのみであることから、クラウドを使ってPCIDSSに対応をするにはAWSを選択しなければならない…と思われるかもしれませんが、その結論はまだお待ちください。AWS 以外でも PCIDSS に対応することが出来ます。

情報セキュリティマネジメントシステム(ISO/IEC 27001)

PCIDSSに対応していないIaaS事業者であってもISMSと呼ばれる情報セキュリティマネジメントシステムの国際基準であるISO/IEC 27001を取得していることがあります。ISO/IEC 27001はPCIDSSに比べれば比較的多くのIaaS事業者で取得されています。さくらインターネットもISO/IEC 27001を取得しています。

ISO/IEC 27001には、言うまでもなく情報セキュリティの運用に関する標準が含まれているためIaaS事業者が標準化された運用を行っていると考えられます。そこでISO/IEC 27001に基づく運用基準を開示してもらうことでPCIDSSの取得に必要な情報を収集することができます。

PCIDSSの取得事業者であっても、ISO/IEC 27001の取得事業者であっても各クラウド製品や組織における運用状況を把握するために私達が行わければならないことは、大きな違いはありません。注意点としては、PCIDSSで定められている監視カメラ等の記録を含むログの最低保存期間とISO/IEC 27001で事業者ごとに定めている最低保存期間に違いがあるためPCIDSSで求められている細かい数字を満たしているか…といった部分を十分に確認する必要があります。

ISO/IEC 27001対応のIaaSでPCIDSSを取得する

次に私達がPCIDSSを取得するにあたって、さくらインターネットにご協力いただいた点についてご紹介します。

PCIDSSの12項目の大項目の中でIaaS事業者側で主に対応状況の確認が必要になるのは、9番目の「カード会員データへの物理アクセスを制限する」という項目です。この項目はPCIDSSでは物理要件などと呼ばれ、データセンターの入退室記録や監視カメラといった実際にデータが格納されているクラウドが運用されているデータセンターに関するものが含まれています。実際には、さくらインターネットの担当者にインタビューを行い、該当するPCIDSSの各項目に対応できているかを確認を行いました。加えて、その他の大項目に含まれるデータの削除に関する項目やログの保存期間といった項目についてもインタビューを行って確認を行いました。PCIDSSの関係項目に基づくインタビューでは、さくらインターネットがISO/IEC 27001に基づいて運用している運用基準に基づいてご回答を頂くことができたため、私達はPCIDSS取得に必要な情報を問題なく収集することが出来ました。これにより私達は監査機関から監査を受けPCIDSSレベル1を取得することが出来ました。

PCIDSS対応した「さくらの専用サーバ」を用いた構成例について

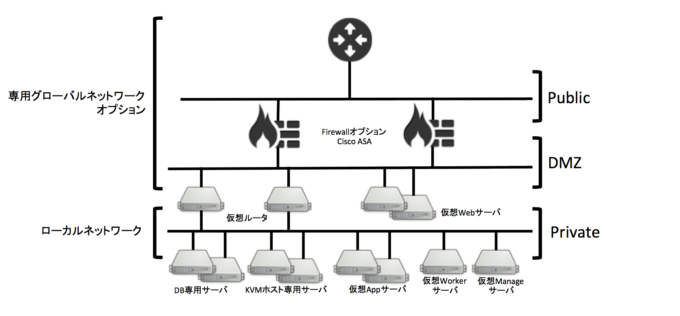

ここまでで、IaaSがPCIDSSに対応していない場合にもISO/IEC 27001に対応していれば、PCIDSSに準拠するために必要な運用状態を確保できることがわかりましたが、実際にPCIDSS対応できるサーバ構成を用意する必要があります。実際に「さくらの専用サーバ」を用いて、WebPayが2013年度にPCIDSS Ver.2を取得した際に利用した構成例を以下に示します。

大きな特徴としては、さくらの専用サーバのオプション機能であるグローバルネットワークオプションとファイアーウォールオプションを追加している点です。ファイアーウォールオプションはグローバルネットワークオプションを利用時に追加することが出来るオプションでCiscoのASAをアプライアンスとして導入することが出来ます。

ファイアーウォールオプションを利用することで、グローバルネットワークをPublicとDMZの2つのネットワークに分断することが可能となり、PCIDSSで求められているネットワーク構成に対応することが出来ます。DMZとは、「demilitarized zone」の略称で、本来の意味は、非武装地帯です。ネットワーク上においてはプライベートネットワークとパブリックネットワークの境界部分に設けられる境界ネットワークのことを指します。PCIDSSではプライベートネットワークに属するホストが直接インターネットと通信することがないような構成が必須であるため、かならずDMZに配置したサーバを経由してインターネット上のホストと通信する必要があります。

注: 2014年度のオンサイト監査時点の構成は、本記事でご紹介している構成とは異なります。

PCIDSS対応のために必要なこと

IaaS事業者がPCIDSSに対応しているからといって、そのIaaS上に構築するサービスが即PCIDSSに準拠できるわけではありません。IaaS事業者のセキュリティ基準をよく確認して、どこが責任分界点であるかをしっかりみきわめた上で、IaaS事業者に求められているセキュリティ基準を1つ1つ確認することが大切です。PCIDSS対応のための特効薬とはなりませんが、AWS以外でもPCIDSSに対応することが出来る事例としてご参考にしていただければ幸いです。