“再利用”される標的型攻撃。最大の対策ポイントは「攻撃コストのかさ上げ」

標的型攻撃という言葉が一般的なニュースでも聞かれるようになりました。いまだに侵入されたまま気づかない企業や組織も多いと言われており、以前にも増して巧妙化した標的型攻撃が行われています。ただし、標的型攻撃がメールから始まるという流れは変わっていません。

■ 標準型攻撃とは?

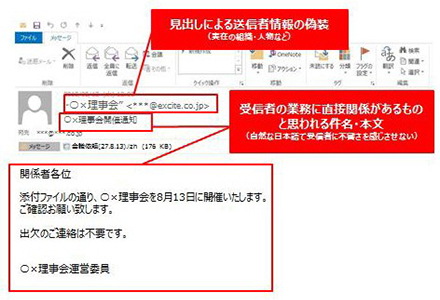

標的型攻撃は非常に綿密な調査を行った上で仕掛けられるものであり、長い準備期間と高いコストをつぎ込んで行われます。特に官公庁や宇宙・防衛産業などを狙う標的型攻撃には、背後に国が絡んでいると言われます。最近の傾向として、攻撃者は標的となる企業や組織について、かなり詳細な情報を把握しているということです。

また、標的となる側が新たなセキュリティ対策を行うと、それを回避するような攻撃に手法を変化させてきます。たとえば、怪しい添付ファイルを仮想環境で実行させ、不審な動きがないかをチェックするサンドボックス機能を導入すると、攻撃者は添付ファイルを複数のメールに分割して送ったり、仮想環境であることを検知して自らをスリープさせるといった手法に切り替えます。

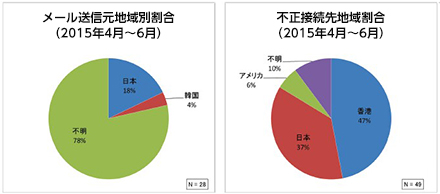

あるいは、メールの送信元や本文内にあるリンク先のIPアドレスをチェックし、通常その企業がやり取りを行わないような国のIPアドレスであった場合にアクセスを遮断するWebフィルタリングの機能を導入することが増えたため、現在の攻撃に使用されるIPアドレスはほぼすべて日本のものとなっています。

再利用という点では、十年前くらいに流行した「マクロウイルス」が再び添付ファイルに利用されています。マクロウイルスはマイクロソフトの「Excel」などに搭載されている機能で、当時は初期状態でマクロが有効になっていました。マクロウイルスが流行したことで、マイクロソフトはマクロの初期状態を無効にしたのです。確認されている事例では、メールの本文に「添付した資料のExcelファイルはマクロを有効にしてください」と書かれていました。

ますますビジネス化するブラックマーケット

現在のサイバー犯罪者は組織化され、ブラックマーケットも確立しています。そこには脆弱性の研究者やマルウェアの制作者、ビジネス担当者などがおり、標的型攻撃を仕事として請け負っています。また標的型攻撃を行い入手した機密情報を販売したり、DDoS攻撃用のボットネットワークをレンタルしたりといったグループもあります。さらにサイバー攻撃をクラウドサービスとして提供しているケースもあります。場合によっては、過去に流出した日本企業の情報が販売されているかもしれません。

こうしたブラックマーケットでは、過去に使用された標的型攻撃のキットも売られていると言います。基本的に標的型攻撃は、特定の標的に対し新種のマルウェアを使用します。これはパターンマッチングによるウイルス検索ソフトに検知されないためです。しかし一度標的型攻撃に使用したマルウェアは、ウイルス対策ソフトのパターンファイルに組み込まれるので、少し手を加えた亜種として販売されます。

再利用された標的型攻撃キットは価格も安いため、少しレベルの低いサイバー犯罪者が入手して、中小規模の企業に対し攻撃を仕掛けます。中小企業はセキュリティ対策が不十分なところが多く、その反面で大企業の下請けや関連企業であったりするため、大企業を攻撃するための踏み台に利用するわけです。

まだまだ標的型攻撃を巡る攻防は続きそうですが、防げない標的型攻撃は今のところありません。企業は入口対策だけでなく、内部対策や出口対策を行い、さらに従業員への定期的な教育やトレーニングも行う必要があるでしょう。最近のサイバー犯罪者はビジネスとしてサイバー攻撃を行うため、攻撃のコストを上げるようなセキュリティ対策を行えば、犯罪者はさっさと次の標的に移行します。そのためには、本当に守らなければならないものを決め、それを守るための適材適所のセキュリティ対策が有効であると言えます。