リフレクション攻撃の増加でDDoS攻撃が大規模化

Webサイトを閲覧不能にするDoS攻撃

DoS攻撃(Denial of Service attack:サービス不能攻撃)は、古くから存在する攻撃手法です。その目的は、文字通りにサービスを妨害したり、停止させたりすることです。DoS攻撃にはさまざまな手法があり、サーバに「過負荷をかけるもの」と「例外処理できないもの」の2種類に大別でき、その多くはサーバの脆弱性を狙います。

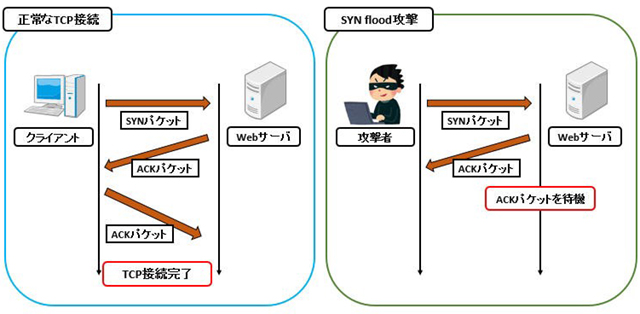

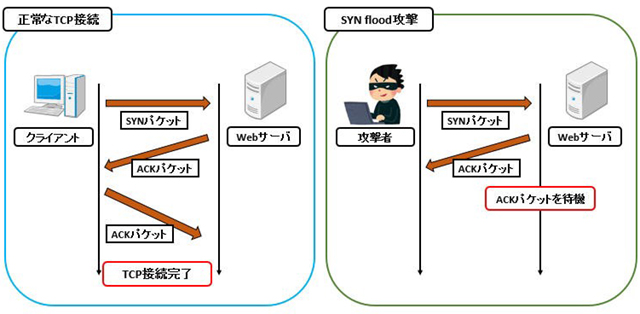

もっとも一般的なDoS攻撃は、サーバに大量のリクエストを送りつけるというもので、代表的な攻撃に「SYN flood」が挙げられます。これはサーバに多量のTCP接続を行おうとするもので、その際の3Wayハンドシェイクを悪用します。TCPの接続を確立するとき、クライアントはサーバにSYNパケットを送り、サーバがACKパケットを返信、クライアントがACKパケットを送り返します。

代表的なDoS攻撃はサーバに多量のTCP接続を行う「SYN flood」

サーバは最後のクライアントからのACKパケットが届くまで待機します。SYN flood攻撃はクライアント側がACKパケットを送らずに次々とSYNパケットを送っていくことで、サーバが新しい接続を受け付けにくい状態にしてしまいます。

さらにシンプルな攻撃に、いわゆる「F5攻撃」というものもあります。これはキーボードのF5キー(再読込)を連打することでサーバに負荷をかけます。多くの人がF5キーを押すというケースは、DoS攻撃とは限りません。例えば人気アーティストのライブチケット、人気商品の発売などがWebサイトで行われる際にも同様の状態が発生します。つまりDoS攻撃対策は、基本的に急激なアクセス増加の対策と同じと言えます。

ただし最近のDoS攻撃には、ボリュームではなく、Webアプリケーションの脆弱性を狙うDoS攻撃も増えています。「L7 DoS攻撃」や「スローDoS攻撃」と呼ばれるこの攻撃は、例えばパケットを分割して少しずつ送ることで大量のコネクションを生成し、サーバのリソースを枯渇させます。DoS攻撃はこのほかにも、さまざまな手法があります。

DDoS攻撃はリフレクション攻撃が主流に

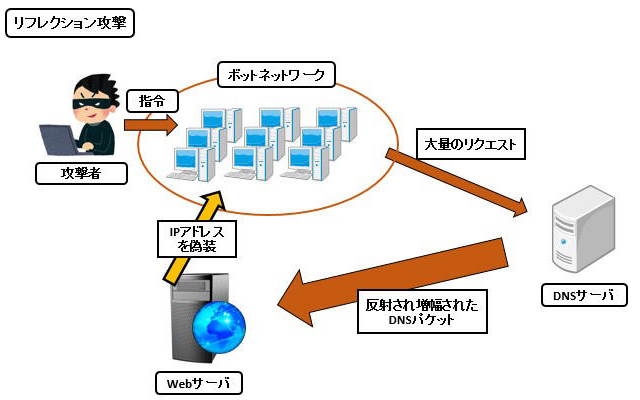

2000年頃からは「DDoS攻撃」が増加しました。DDoS攻撃の最初の“D”は「Distributed」、分散型という意味です。それまでのDoS攻撃は、基本的に攻撃者の手元にあるPCによって行われていました。しかし2000年頃になると、インターネットの帯域も太くなり、DoS攻撃の効果も薄れつつありました。そこでサイバー犯罪者は、ボットを活用するようになったのです。

ボットはマルウェアの一種で、感染するとPCのユーザーに気づかれないように潜伏し、サイバー犯罪者からの指示を待ちます。サイバー犯罪者はボットを巧妙に仕掛けて、数万台規模のボットネットワークを形成します。このボットネットワークに対して、特定のWebサイトにDoS攻撃を行うよう命令することで、ボリュームの大きいDoS攻撃が発生します。これがDDoS攻撃です。

マルウェアの“ボット”を活用したDDoS攻撃の新たな攻撃手法「リフレクション攻撃」

DDoS攻撃の規模が年々拡大しています。アカマイのレポートによると、2016年第2四半期に同社が対応したDDoS攻撃は4,919件で、前四半期から約500件増加しています。また100Gbpsを超えるDDoS攻撃は20件発生し、メディアおよびエンターテインメント業界を狙った12の大規模攻撃のうち6件は300Gbpsを超えていました。さらに最大のDDoS攻撃は、ピーク時で363Gbpsに達したと言います。

ここ数年、新たなDDoS攻撃手法として「リフレクション攻撃」が増加しています。リフレクション攻撃とは「反射」を利用する攻撃手法のことで、「DrDoS攻撃(Distributed Reflection Denial of Service attack)」とも呼ばれます。DrDoS攻撃は標的となるWebサイトに直接パケットを送るのではなく、例えばDNSサーバに標的のIPアドレスに偽装してリクエストを送ります。するとDNSサーバは、偽装されたIPアドレスにDNSパケットを送ります。

リフレクション攻撃はサイバー犯罪者が最初に送ったパケットよりも大きなパケットが、標的となるWebサイトに送られることが特徴です。リフレクション攻撃ではDNSサーバやNTPサーバを反射に利用することが多いのですが、さらに増幅率の高い攻撃も確認されています。例えばNetBIOSネームサーバ、RPCポートマップ、Sentinelなどが挙げられます。

特にSentinelを利用したリフレクション攻撃では42.94倍の増幅率を記録しています。このときの攻撃では11.7Gppsのトラフィックが発生したと言います。この攻撃は、統計ソフトウェアパッケージであるSPSS向けのライセンスサーバの脆弱性を悪用したものでした。

さらに最近では、IoTデバイスを踏み台にするリフレクション攻撃が増加しています。IoTデバイスとは、ルータやWebカメラ、ネットワークストレージ、DVDレコーダー・BDレコーダーといった機器で、これらをまずボット化し、リフレクション攻撃に利用するのです。警察庁からも、脆弱性のあるIoTデバイスを探索するアクセスの増加が発表されています。

DDoS攻撃への対策手段は

DDoS攻撃やDoS攻撃の対策には、帯域を広げることがもっとも有効ですが、コストがかかりますし効率的ではありません。基本的にサーバやルータ、ファイアウォールなどで対策を行います。これらの機器には多くのDoS攻撃の対策パッチが提供されています。また次世代ファイアウォールや次世代IPS、UTMなどには、DDoS攻撃やDoS攻撃への対策機能が搭載されているものがあります。

グローバル展開している企業のWebサイトであれば、SDN(Software Defined Network)や、サーバとネットワークを仮想化することも有効な手段となります。これらを活用することで、DDoS攻撃やDoS攻撃を検知した際に、その大量のトラフィックをオフロードすることが可能になります。

L7 DoS攻撃やスローDoS攻撃と呼ばれるWebアプリケーションを狙うDoS攻撃に対しては、Webアプリケーションの脆弱性対策が重要になります。まずは脆弱性診断サービスなどを利用して自社Webサイトの脆弱性を把握し、可能であればパッチの適用などにより脆弱性対策を行います。これが難しい場合には、WAF(Web Application Firewall)などにより脆弱性を攻撃するパケットを遮断する方法もあります。