コロナ禍のセキュリティの変化と自分達でも出来る対策

1.2020年増えたセキュリティインシデント

皆様こんにちは、さくらインターネットの川崎と申します。

突然ですが、新型コロナウイルス感染症の世界的な蔓延に伴い、皆様の生活も大きく変わったと思います。特にステイホームの生活で、インターネット上のサービスを使う機会が以前より増えたと思われます。実は、インターネットを活用したサービスが伸びると同時にセキュリティインシデントも増えているのです。皆さんも携帯電話の電子決済サービスで不正に預金が引き出された事件など、記憶に新しいのではないのでしょうか。

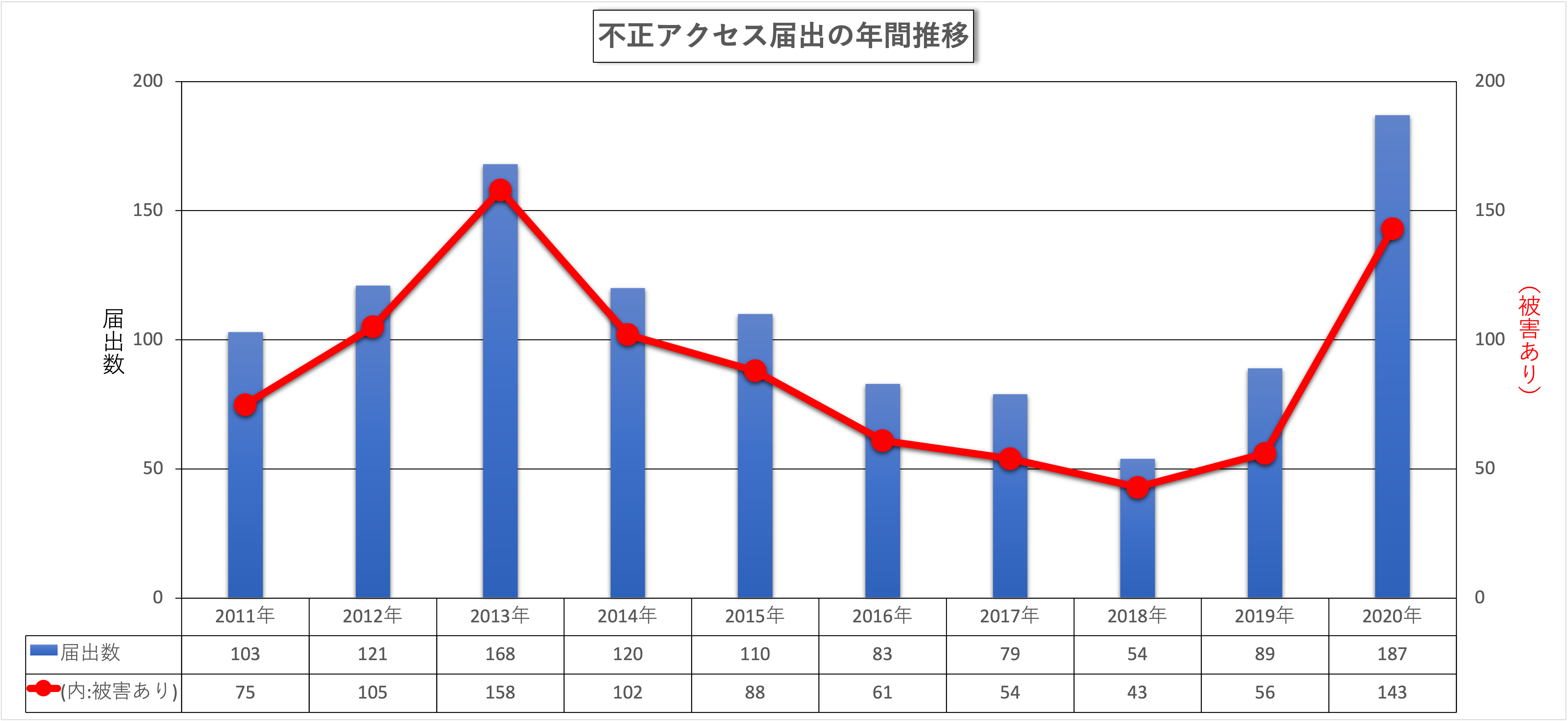

実際にデータを見てみますと、IPAが公開しているコンピュータウイルス・ 不正アクセスの届出状況 [2020 年(1 月~12 月)]によると、2020年度の不正アクセスは前年度に比べて倍に増加していることがわかります。

(出典:IPA コンピュータウイルス・ 不正アクセスの届出状況 [2020 年(1 月~12 月)])

こちらは届出を集計したものなので、実際には届出が出ていないものや、不正アクセスに気が付いていないケース等、もっと増加している可能性もあります。

背景

なぜ増えたのでしょうか。不正アクセスが増加している背景には、新型コロナウイルス感染症の世界的な蔓延が大きく影響しており、主に3つの理由があると思われます。

- 家での生活時間が増え、ECサイトや出前サービスなど、WEBを使ったサービスを利用する機会が増えた。

- テレワークへの移行に伴い、自宅などから VPN 経由で、社内システムや Web 会議サービスを利用する機会が増えた。

- 私物の PC や自宅ネットワークの利用など、以前までは緊急用として使っていた仕組みを恒常的に使うようになった。

どれも環境の急激な変化が起因となっており、今まで表面化して来なかった事象や短期間で導入を行いセキュリティ対策が不十分だった可能性が考えられます。では実際の事例を紹介します。

■事例① 脆弱性を突かれたサイトの改竄

自社のウェブサイトへアクセスすると無関係なウェブサイトへ転送されることに気づいた。調査したところ、ウェブサーバ上に覚えのない不審なPHPファイルが置かれ ていたことが判明し、そのファイルはセキュリティソフトでバックドアとして判定された。詳細な原因は不明だが、使用していた CMS のバージョンが最新ではなかったことから、CMS の脆弱性を悪用した不正アクセスにより、遠隔操作のためのファイルが仕掛けられ、ウェブページを改ざんされたと推測される状況であった。

(出典元:IPA コンピュータウイルス・ 不正アクセスの届出事例 [2020 年下半期(7 月~12 月)])

■事例② 不正アクセスによる改竄

ウェブサイトの一部が改ざんされ、不審な文面と URL が追加されていたことを発見した。調査したところ、海外から、コンテンツ管理画面への不正なアクセスがあったことが判明し、その際に改ざんされたものと考えられた。管理画面の URL やログインID とパスワードが漏洩した原因は不明である。

(出典元:IPA コンピュータウイルス・ 不正アクセスの届出事例 [2020 年下半期(7 月~12 月)])

2 .不正アクセスの原因と対策

不正アクセスの原因

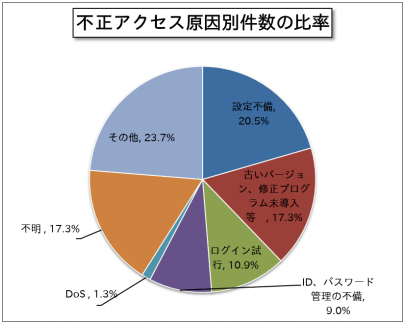

なぜ不正アクセスは発生するのでしょうか。コンピュータウイルス・ 不正アクセスの届出状況 [2020 年(1 月~12 月)]によると不正アクセスの原因は「設定の不備」「古いバージョン、修正プログラム未導入」「ログイン試行」などが多いのです。不正アクセスという単語からハッカーや悪意のあるソフトウェアによるサイバー攻撃のイメージがあると意外に感じられるかもしれません。しかし、攻撃は巧妙になっており、不正アクセスが発生しても気がつかず、脆弱な機器のリストを入手した外部の機関や、クレジットカード番号の流出懸念を確認した金融機関などの指摘で発覚する事の方が多いのです。被害を最小にする為にも、被害を受けた時点での早期の検知が重要です。

(出典:IPA コンピュータウイルス・ 不正アクセスの届出状況 [2020 年(1 月~12 月)])

セキュリティ対策の基本

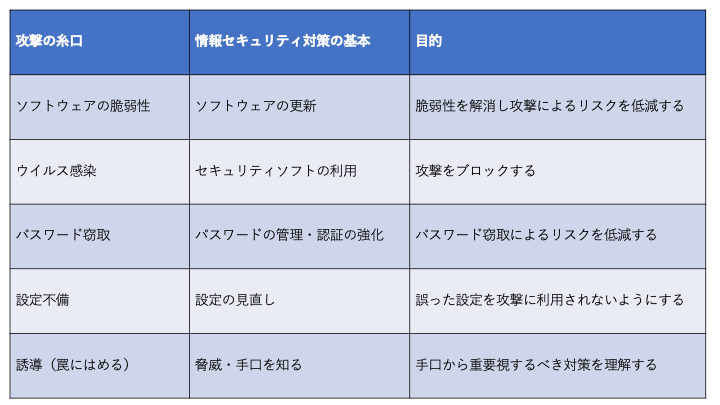

ではセキュリティ対策はどの様なことが必要なのでしょうか。まずはセキュリティ対策の基本となるものに、下記の5項目があります。

(出典元:IPA 情報セキュリティ 10 大脅威 2021)

こちらはIPAの「情報セキュリティ 10 大脅威 2021」から引用したものですが、2015年以降毎年注意喚起されているものです。

毎年新しい攻撃手法が増えても、攻撃の糸口自体は似通っています。脆弱性を突く・ウイルスを使う・ソーシャルエンジニアリング(人間の心理的な隙や、行動のミスにつけ込んで個人が持つ秘密情報を入手する方法)を使う等、基本的な手口が使われています。その為、大きく攻撃の糸口が変わってこない限り、基本の5項目の対策は有用だと考えられます。

実際には、不正アクセスの原因で説明した通り「設定の不備」「古いバージョン、修正プログラム未導入」が上位であることから、設定不備や脆弱性に対する対策が不十分な場合が多いのではないかと思われます。

脆弱性への対策

では、脆弱性への対策についてはどのような方法があるのでしょうか。脆弱性への対策は、調査と対応がセットとなります。

まず脆弱性調査の仕方ですが、外部に委託する方法と、自身で実施する方法があります。

■外部に委託する

自分たちの組織内で調査を行う為の専門の人材がいない場合や、自身で開発したWebアプリケーションで第三者による調査が必要な場合は、脆弱性診断等を専門に行っている業者がありますので、それらの業者を利用するのが最適だと思われます。

■自身で実施する

様々な理由で外部に委託できない場合、自身で実施する方法もあります。

情報収集先として以下があります。確認する内容としては、脆弱性の内容や深刻度、影響を受けるバージョン、対策の有無や方法を調べます。

- IT系ニュース記事のチェック

- 利用している機器やソフトウェアの開発元が公開している、アドバイザリやアップデート情報

- JPCERT/CC *1 やIPA *2、警察庁 *3 などが公開している注意喚起サイト

- JVN iPedia *4 などの脆弱性情報データベースを確認する

その後、調査内容をもとにソフトウェアのバージョンアップ等の対策を実施いたします。

また、自身で開発したWebアプリケーションの場合は、OWASP ZAP *5 などのWeb脆弱性診断ツールを使ってチェックします。

*1: JPCERT/CC https://www.jpcert.or.jp/

*2: IPA https://www.ipa.go.jp/security/index.html

*3: 警察庁 https://www.npa.go.jp/cyberpolice/

*4: JVN iPedia https://jvndb.jvn.jp/index.html

*5: OWASP ZAP https://owasp.org/www-project-zap/

3.WAFによる対策とは

実際には脆弱性調査の対応にかかる費用や作業負荷を考えると、現実的ではない場合も多いと思います。そこで、WAFを使うことで脆弱性を突いた攻撃を防ぐ方法をご紹介します。もしWAFを導入していた場合、冒頭の事例の攻撃を防げた可能性が高く、その理由をわかりやすくするために、WAFの動作の仕組みを説明します。

WAFの仕組み

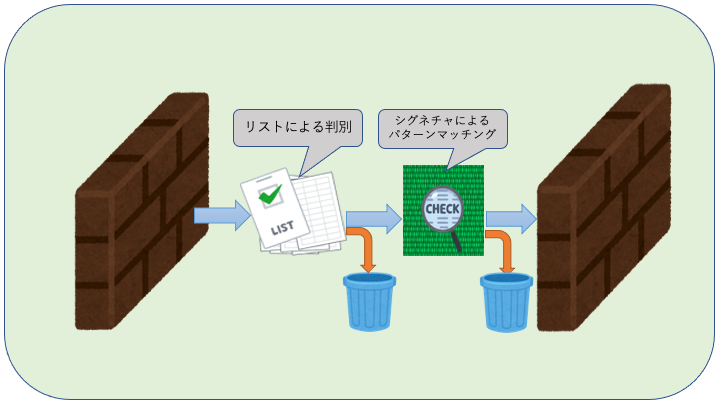

WAFの動作の仕組みですが、WAFに通常のアクセスと攻撃者によるアクセスを見分ける機能があるわけではありません。

製品によってはAIによる機械学習やベンダー独自のリストも利用しているものもありますが、WAFは基本的にシグネチャによるパターンマッチングとリストによる判別でフィルタリングを行ないます。

シグネチャによるパターンマッチングでWebサイトの変更に繋がる通信を遮断するのですが、管理者による正常な操作まで遮断される場合があります。そこで、管理者によるCMS等の管理画面から変更作業と攻撃者による改竄を区別するために許可リストを用いて、許可された人はWAFのチェックを免除する仕組みが必要になります。WAFにはこのようなチューニングが必要です。チューニングが不十分だと場合によっては正常な操作までWAFは攻撃と判定してしまうことがあります。

しぇあわふについて

とはいえ、WAFもチューニングが大変そうだし、アプライアンスは高価で扱えないと感じられる方もいらっしゃると思います。そこで、さくらインターネットで展開しているクラウド型のWAFである、「しぇあわふ」についてご紹介したいと思います。

製品については以前にも「WAFってなにそれ?おいしいの?~非エンジニアが初心者向けに解説~【しぇあわふ】」でご紹介していますので、今回は内部の仕組みについて説明いたします。

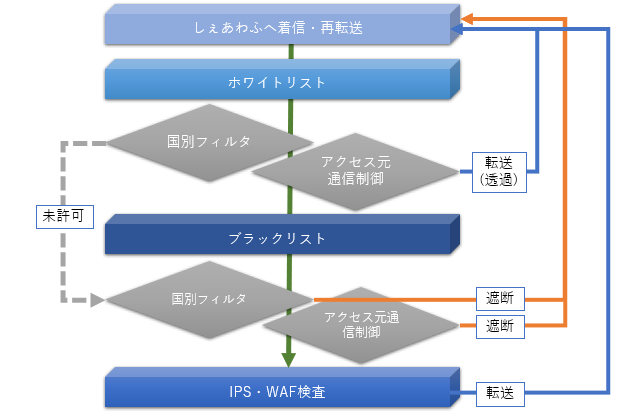

しぇあわふも先ほど説明したWAFの動作の仕組みと同じで、シグネチャによるパターンマッチングとリストによる判別でフィルタリングを使っております。

リストに関しては、IPアドレスに対する「アクセス元通信制御」と、国に対する「国別フィルタ」があります。

「アクセス元通信制御」はリストにあるものを許可すると設定するとパターンマッチングによるチェックを回避することができます。逆にフィルタリングと設定すれば、該当する通信は破棄されます。「国別フィルタ」はアクセスを想定しない国からの接続を遮断するもので、日本国のみの通信を許可をしたり特定の国の通信のみを遮断することが可能です。

しぇあわふは、ユーザが「アクセス元通信制御」と、「国別フィルタ」の2つを指定すれば、あとのパターンマッチングに関するチューニングは不要となります。

冒頭の事例は、管理画面に対してしぇあわふのシグネチャによるパターンマッチングや、海外からの接続を拒否するリストで、フィルタリングが設定されていれば防げた可能性があるということです。

4.最後に

今回セキュリティ事情とWAFの仕組みについてお伝えしました。新型コロナウイルス感染症の蔓延により環境の急激な変化が発生しました。今まで企業内のセキュリティ対策を行い万全と思われていたが、私物PCや自宅ネットワークの利用などが原因で、セキュリティの抜け穴が出てきたと思われます。その為、ニューノーマルな働き方に合わせたセキュリティ対策の見直しが必要になってきます。ただし、セキュリティ対策の基本は変わっていないので、一人一人が基本に立ち返り見直す事も重要と思われます。

また、この記事でしぇあわふについて興味をお持ちになられた方がおりましたら、評価利用としてしぇあわふを1カ月間無償で試すことも可能です。

※しぇあわふは3月11日にプラン改定を行い、新たに「しぇあわふ 2Mbps」が登場し、既存のものは「しぇあわふ 200Kbps」に改称されました。

https://cloud.sakura.ad.jp/news/2021/03/11/sharewaf/

ご興味がございましたら、下記のお問い合わせのリンクまでお問合せください。

◆お問合せ・機能要望リクエスト

◆しぇあわふ公式Twitter