サイバー攻撃対策の要は人の縁? ~セキュリティ特化SaaS「Secure CMS」の舞台裏~

Webサイト運営はセキュリティ攻撃との闘い――。

技術の進歩とともにサイバー攻撃の手法も多様化し、サイトを1つ立ち上げるだけでもいくつものセキュリティリスクを考慮しなければならない時代が到来しています。

たとえば、毎年IPAが発表している「情報セキュリティ白書」では、ここ数年一貫してCMS(コンテンツマネジメントシステム・Webサイトを簡単に作成・編集・管理できるシステム)の脆弱性対策が言及されています。また、2016年以降減少傾向にあったWebサイト改ざん件数が、2020年になって微増しているという興味深いデータも発見できます。コロナ禍によってインターネットの重要性が増し、それに伴いセキュリティ攻撃の母数も増えたことで、過去の攻撃トレンドも復活しているようなのです。

企業や組織からの情報発信が重要な今の時代、過去から現在そして未来へと変化し続けるセキュリティ脅威に立ち向かうためにはどうすればいいのか。セキュリティに特化したSaaS型CMS「Secure CMS」の開発・運営をてがける株式会社アントアント様にお話を伺いました。

- 談

- 株式会社アントアント 取締役 営業部長 谷脇広貴 様

- 同 取締役 開発部長 竹内久泰 様

- 聞き手

- さくらインターネット 営業部 植木 洋介

※以下敬称略

セキュリティ搭載があたり前の時代

――アントアント様は「Secure CMS」の前から、弊社の事例紹介でも掲載したとおり、長年SaaS型CMSの「ant2」を提供されてきましたね。

谷脇:はい、「ant2」は当初インストール型のパッケージソフトとして2008年にリリースしました。でも、世の中ではSaaSサービスが普及してきて、ユーザーからの要望も多くなったことから、翌年2009年にSaaS型で提供を開始しています。IT知識がない方でもサイトの編集ができることや、サーバも含めて安価に利用できることでご好評いただき、2010年にはさらなる市場開拓を目指して販売代理店様が自由に販売できる「ant2 OEM」を開始しました。販路が増えたことで毎年成長しており、2021年には26,000ユーザーを突破しています。

――ユーザーの裾野がとても広いですね。

谷脇:はい、おかげさまで多くのお客様、特にITを専門とされていない企業様からご好評いただいています。が、サービスの成長とともに課題も出てきました。

株式会社アントアント 取締役 営業部長

谷脇広貴 様

――その課題がセキュリティ、ということでしょうか。

谷脇:はい、まさにセキュリティです。最近は大企業や公共組織など大手様からの引き合いをいただくことが多いのですが、こうしたお客様がインターネット上のサービスを導入する場合、商談と同時にそれぞれの組織で定めているセキュリティポリシーのチェックや監査が入ります。それらに弊社が応えるわけですが、例えばスタートとなるチェックシート記入だけでも少なくない工数がかかります。それらが代理店様経由を含め多数寄せられるので、そのぶん工数は倍増していきます。また、各企業様のセキュリティポリシーに適合するためのハードルも次第に上がってきました。

――どんなハードルがあったんでしょうか。

谷脇:例えばWAFを求められるケースです。WAFは高価なソリューションが多いのですが、「ant2」は安価なサービスなので標準価格内では採算があいません。ではオプションとして設定してみよう、とすると、WAFの調達をはじめ導入のエンジニアリングやその後の運用も含め相当な工数がかかります。試算すると「ant2」本体価格の数倍から10倍近いオプションになってしまいました。これではサービスの価格帯とマッチしません。

また、マルチテナント型(1つの環境に複数のユーザーが同居する提供方式)というのもハードルの一つでした。セキュリティポリシーはお客様ごとに異なりますが、「ant2」は全ユーザーで統一した仕様で提供しているため、個別の対応が難しいのです。

――それで「Secure CMS」が生まれたんですね。

谷脇:はい。これだけ引き合いをいただいているのに、セキュリティがネックでご利用いただけないのは非常にもったいない。そのため「ant2」をベースに、各お客様のセキュリティポリシーに合うよう、技術的にも事業的にもリブランドしたのが「Secure CMS」です。

Secure CMS誕生の裏側

――「Secure CMS」のローンチにはたくさん苦労されたと伺っています。

谷脇:はい、まず私たちアントアントはWebアプリケーションやデザインを長年手掛けてきましたが、セキュリティ対策の専門家とは言えないので、セキュリティの勉強から入りました。ちょうどそのころ、セキュリティコンサルティングの実績が豊富なCISOさんと、大手のアプリケーション診断など手掛けているESIさんとお付き合いするようになり、アントアントだけでは実現しきれなかったセキュリティパックの全体像が描けるようになったんです。

――ここで2社登場されました。それぞれの具体的な担当分野をお伺いしたいです。CISO様の役割をお聞かせください。

谷脇:CISOさんには、アントアント自身のセキュリティ体制を監督してもらいました。CISOさんが持っているセキュリティ体制構築リストがあって、その項目に沿って一つ一つ社内を改善しクリアしていきました。クリアの要件に応じて、セキュリティソリューションを導入したり、弊社事務所を物理的に工事したりしています。その他、企画内容の総合的な相談もお願いしています。

――コロナ禍前に事務所へお邪魔したとき、まさに工事中でしたね。ESI様の役割は何でしょう?

竹内:ESIさんには「Secure CMS」「ant2」の核となるアプリケーション部分の検査を担当してもらいました。ESIさんはPHPのコミッター(PHP自体の開発に直接関わるオープンソースプロジェクトメンバー)が在籍していて、PHPのことを知り尽くしており、広く世間に知られたWebアプリケーションの脆弱性検査でも実績があります。「ant2」「Secure CMS」はPHPで開発しているので、全ソースコードの検査をお願いしました。

株式会社アントアント 取締役 開発部長

竹内久泰 様

――既に開発済みのPHPアプリケーションを一から検査したんですか。

竹内:そうですね、長年の開発を経てPHPファイルは約4000個ありました。これらの中身を全部チェックしてもらい、指摘を受けて修正する、という作業をひとつひとつ行いました。

――途方もない工数がかかっていますね。

竹内:そうですね、2019年から2年がかりで完了しました。普段の「ant2」バージョンアップと並行して行ったので大変な作業でした。ただ、機能追加みたいにすでに営業がお客様に言っちゃってて、締切り厳守な案件と比べてスケジュールに自由度があったので、開発側の気持ちは楽でしたね(笑)。

――なるほど、新機能をお客様にお伝えしたくなる心理は営業としてよくわかります(笑)。その分開発の方は苦労されているんですね。耳が痛いです。

先ほどマルチテナントのお話もあがりましたが、「Secure CMS」ではシングルテナント(1つインフラ環境を1ユーザーで専有する提供方式)なんですよね?

竹内:そうですね、「ant2」は「さくらのVPS」にマルチテナントで展開していましたが、「Secure CMS」は可用性や将来の拡張性を考慮して「さくらのクラウド」にシングルテナントで展開しています。CMSのアプリケーションは共通ですが、提供形態が異なります。

――クラウドならではの利点はあったんでしょうか。

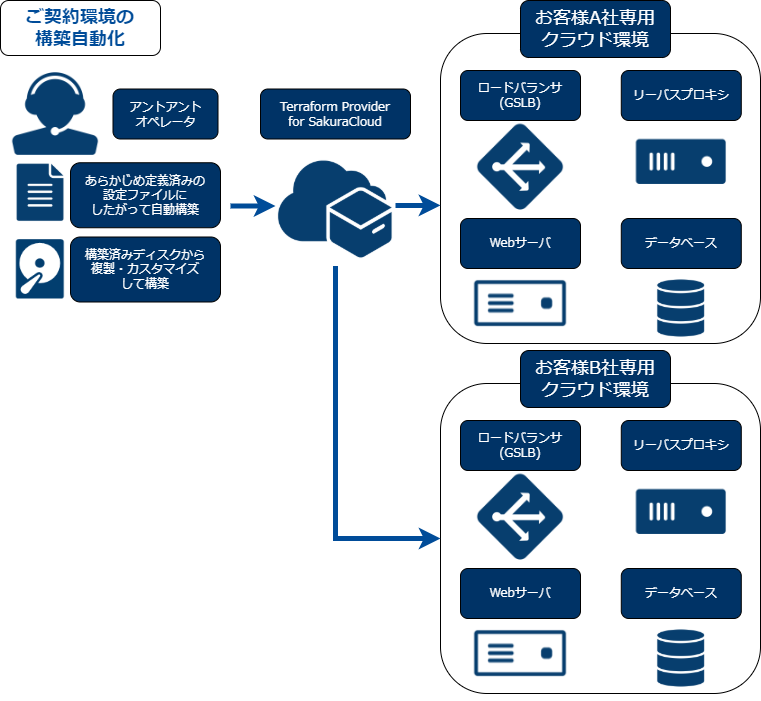

竹内:例えば自動化ですね。シングルテナントなので、ご契約ごとに1つずつ環境を用意するのですが、これを自動化できました。「Secure CMS」はロードバランサ(GSLB)、リバースプロキシ、Webサーバ、データベースと複数の仮想サーバやアプライアンスなどで構成しており、これらの作成とネットワーク構成を「Terraform provider for SakuraCloud」で自動化しています。ディスクは構築済みのものから複製・カスタマイズするので、一から構築するより工数が大幅に削減でき、セキュリティ対策の一貫性も保てています。

Terraform provider for SakuraCloudによるSecure CMS環境構築の模式図。セキュリティ対策を含めた構築済みディスクを用い、定義ファイルに従って自動構築される。

またOSやミドルウェアのアップデート時にも自動化が役に立っています。稼働中のディスクを複製してサーバをもう1台作り、ロードバランサでアクセスを片方に偏らせてからアップデート作業を行い、終わったら新しいほうにアクセスを偏らせてから古いほうをサーバごと削除する、という手法を使っています。これは「さくらのクラウド」のAPIを操作できる公式ツール「Usacloud」を中心に仕組みを作りました。これらの作業は弊社担当者が使える管理画面から操作できるようにしているため、社内でインフラ担当者が不在でも対応できるようになっています。

――なるほど、「ant2」を「Secure CMS」にリブランドした、と一口に言っても、裏側では様々な対応をされていたんですね。

「Secure CMS」の成立にはCISOさんとESIさんの協力がキーになっているように見受けられます。この2社とはどのようにお知り合いになったんでしょうか。

谷脇:「Secure CMS」企画当初、IT系のコミュニティに参加したんです。そこで2社のご担当者と知り合いになり、それぞれ強みとされている分野が「Secure CMS」の企画とマッチしたんです。そこでCISOさんは企画全体を、ESIさんはアプリケーション部分を、それぞれ担当してもらいました。

――なるほど、「Secure CMS」の誕生には人の縁が重要だったんですね。

谷脇:そうですね、やはりこれまで専門としてこなかった分野ですから、CISOさん・ESIさんとの縁がなければ、この短期間でサービスをローンチさせるのは難しかったと思います。

改ざんされても自動で復旧する標準機能

――さて、ここからは「Secure CMS」でどんなセキュリティ対策を行っているかを教えてください。まず標準プランではどんな機能を備えているのでしょうか。

谷脇:さくらインターネットさんが提供されているセキュリティソリューションをベースにしています。標準プランではWeb改ざん検知サービス(100ページ・ページ数はオプションで増加可能)、WAF(SiteGuard Server Edition)、OSがもつIPレベルのファイアウォールを標準で提供しています。また提供後の運用も弊社が行っています。

「Secure CMS」が標準で搭載しているセキュリティ機能。

一般的なCMSであればユーザー自身がプラグインやセキュリティソリューションなどを追加し、サーバのOSやミドルウェアの対応もしなければ実現できないものが多数。

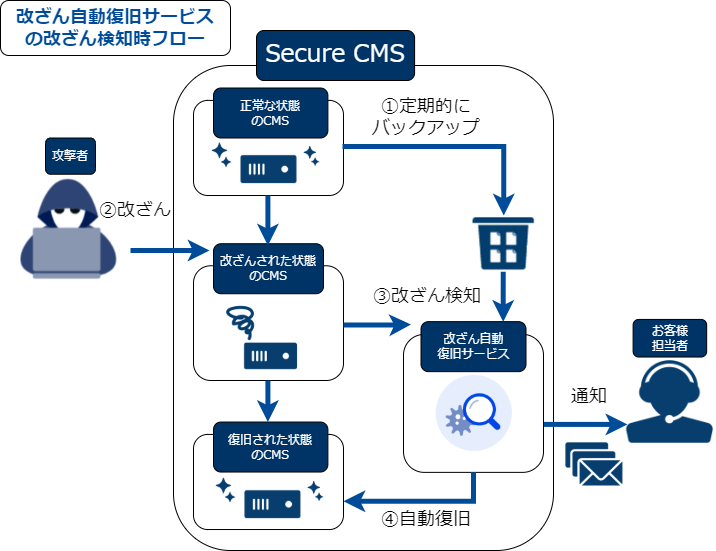

――Web改ざん検知に関連して、「Secure CMS」のローンチ後に「改ざん自動復旧サービス」も標準提供されました。

谷脇:やはり「改ざんされた」という通知を受け取れるだけ、ではお客様は安心できないですからね。そこで改ざんされても自動で復旧する仕組みをつくってサービスに含めました。

竹内:具体的には、標準プラン内にあるWeb改ざん検知サービスの通知をもとに、あらかじめ取得しておいたバックアップから復元を行います。バックアップは「さくらのクラウド」の「アーカイブ」で数日前まで取得しているため、検知してすぐ改ざん前の状態に戻すことができますし、「アーカイブ」は稼働中の環境と分離されているので、環境全体を網羅するような改ざんであっても影響を受けません。

改ざんを検知して自動復旧するまでの様子。改ざんを検知すると、改ざん前のバックアップデータ(アーカイブ)を元に復旧する。

――それは心強いですね。確かに通知だけでなく元通りにできるというのは安心感があります。そのほか、将来のセキュリティ対策についてはいかがでしょう。

竹内:そうですね。たとえば前述の通りソースコードはESIさんですべてチェックしてもらいましたが、攻撃手法は日々進化しているので、過去に検査してもらったソースコードが将来も安全とは言えません。そのため随時に脆弱性診断ツールをかけています。これも弊社担当者が使える管理画面からボタン一つで実施でき、どんな攻撃に脆弱なのかがすぐわかるようになっています。この情報をもとに、迅速な対応が可能です。

――標準プラン以外にも豊富なオプションを揃えていらっしゃいます。

谷脇:お客様ごとにセキュリティポリシーが違うため、標準プラン以外にも多くの選択肢を用意しています。侵入検知が必要なら「Trend Micro Cloud One Workroad Security」を、より高度なWAFをお求めなら「攻撃遮断くん」を、といった具合に、チョイスいただいたオプションを組み込んでご利用いただけます。もちろんそれらセキュリティ対策ソリューションのログモニタリングも弊社で行っています。

将来のセキュリティリスクに備えるために

――オプションについて、今後のご予定はありますか?

谷脇:まだリリースして1年も経過していないのでこれからの見極めになりますが、新たな脅威に必要なセキュリティオプションなら、どんどん取り入れていきたいと考えています。

――たしかに、将来どんな脅威がくるか予想することは難しいですよね。

竹内:そうですね、脆弱性診断もツールをかけるだけでなく、複数のペネトレーションテスト(システムに対し様々な攻撃手法を網羅的に通すテスト。製造業における破壊検査の概念に近い)を通したいと考えています。より厳しい検査を受けることで、「Secure CMS」システム全体でどんな脅威に対応できているのか、逆に将来に向けてどんなリスクが残っているのか、精密に洗い出したいですね。

――「さくらのクラウド」はペネトレーションテストの実施に極端な制限が無いので、スケジュールの自由度は高いと思います……がお手柔らかにお願いします(笑)。

ほかにどんな対策をお考えでしょうか。

谷脇:セキュリティ体制としては、現在プライバシーマークの取得を進めています。CISOさんのチェックリストのおかげでほとんど対応はできており、今でも安心してサイトをお任せいただけるのですが、やはり取得しているのとしていないのではお客様からの目が違いますからね。また取得への取り組みの中で、社内ルールを改めて明文化できる点は弊社にとってもメリットと考えています。

――なるほど、確かに認定されたというバッジは必要ですね。本日はありがとうございました。

お話を伺う中で、「セキュリティ対策」と一口に言ってもシステム面・体制面からの視点で総合的に対策を打たなければならないことがわかりました。おそらく、企業や組織のシステム導入を担当されている方も同様の苦労をされているとお察しします。中にはセキュリティ対策の社内での扱いが付随業務と位置付けられていることもあるでしょう。もし対応にお困りの際は、専門家をバックにサービスを展開されている事業者にご相談いただくのも正解の一つかもしれません。