はじめての「ヤマハ vRX さくらのクラウド版」(5)インストール状態確認

記事中の「ウェブアクセラレータ」は、現在は「さくらのウェブアクセラレータ」という名称でサービスを提供しています。

この連載では、ヤマハ 仮想ルーター vRXをさくらのクラウドで検証する環境を構築いたします。「ヤマハ vRX さくらのクラウド版」がどのように動作するのかや検証費用について説明していきます。皆さんも検証環境を作って、いろいろ試してみてください。

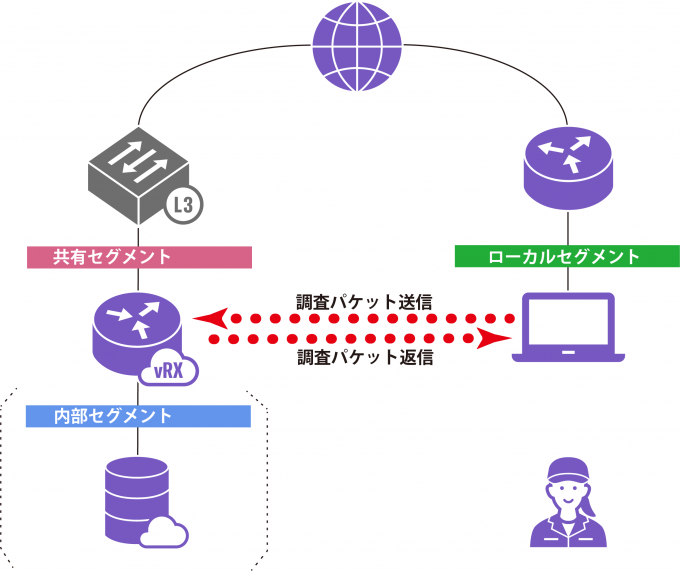

第4回は「ヤマハ 仮想ルーター vRX」への入出力を観測して、知らないホストからの用のないアクセスも確認できました。今回は、こういった見知らぬホストからのアクセスにvRXがどのような対応をしているのかを観察しながら仕様を確認します。

また、調査にどのようなパケットが使われているのか、IPv4パケットフィルターで同時に観察します。

目次

観察環境の概念図

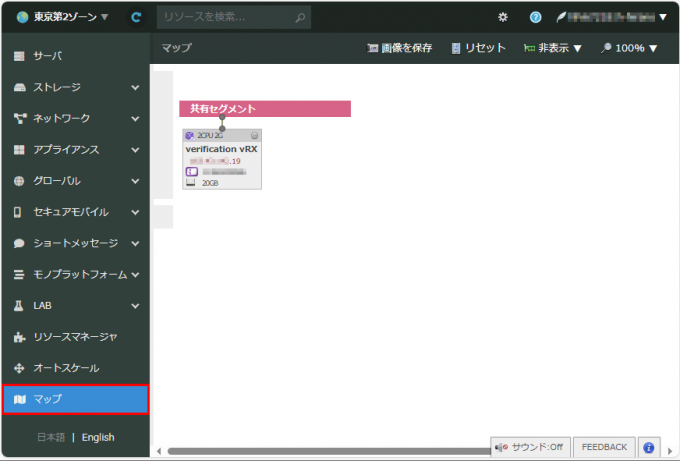

参考:第2回で作成したマップ画面のvRX

ネットワークを観察するツール

まず、本連載で利用するネットワークや、パケットを観察するツールおよびその機能を簡単に紹介します。

疎通確認ツール

- pingコマンド

指定したホストの疎通を確認します。ICMP – Echo Requestを指定したホストに送出し、ICMP – Echo Reply が送られてくるのを待ちます。定期的に実行することによりホスト監視にも利用されます。 - tracerouteコマンド

指定したホストまでの経路を調べて表示します。ホップ数を増やしながら指定したICMP – Echo Requestを指定したホストに送出し、戻ってきた「ICMP – Time Exceeded」「ICMP – Echo Reply」などや「戻ってこない(Request timed out)」を分析して表示します。「ICMP」の代わりに「UDP」や「TCP SYN」が利用できる実装もあります。

DNS確認ツール

- nslookupコマンド

DNSサーバーに問い合わせて、IPアドレスからDNS名を調べ、DNS名からIPアドレスを調べます。これを「名前解決」といいます。インターネット上のさまざまなサービスを利用するとき、名前解決が最初に実行されます。nslookupは、DNS関連の動作確認やトラブルシューティングに利用されます。 - digコマンド

digコマンド(domain information groper)はDNSサーバーの「BIND」とともに提供されているものです。nslookupコマンドよりも詳しい情報を取得できます。最近のDNSサーバーの運用管理用ツールとしてよく利用されています。

スキャンツール

- Nmap (今回の主役)

- ネットワークを調査するオープンソースのツールです。ネットワーク上のホストの情報を収集、分析、推測します。

- 無関係のホストにNmapを実行することは、不正アクセスと認定されるリスクがあります。自分が関与するホストのセキュリティー調査、セキュリティー監査、スキルアップなど、ホストの安全性を確保するために利用してください。

- 本連載では、未設定状態(ほぼ初期状態)、パケットフィルターが設定された状態、IPマスカレード(NAT)が設定された状態で、vRXの挙動がどのように変わるのか確認します。

パケットキャプチャー

本連載では利用予定はありませんが、調査に用いたツールがどのようなパケットを使っているのか詳細に確認することができます。

- WireShark

- Windowsの標準機能

- トレース機能

- コマンドプロンプトにて「netsh trace start」でトレースを開始します。

- 事象を再現します。

- 「netsh stop」でトレースを終了します。

- 出力された "*.etl" ファイルは、Microsoft Network Monitorで内容を確認することができます。

- Network Monitorで"*.cap"に変換すればWireSharkでも内容を確認できます。

- PacketMonitor(Pktmon)

- Windows公式のPacketMonitor紹介ページ

- パケットキャプチャ、パケットドロップの検出、パケットフィルタリング、カウントに使用できます。

- 出力された "*.etl" ファイルはMicrosoft Network Monitorで内容を確認することができます。

- 参考記事:Windowsでパケットキャプチャー、「Wireshark」と「Pktmon」の使い方 | 日経クロステック(xTECH)

- トレース機能

- vRXのパケットダンプ機能

- packetdumpコマンドにより、パケットのダンプをsyslogに記録することができます。

- パケットダンプを行う場合は、syslog debug onにする必要があります。

- ファストパス処理されたパケットは記録されないなど制限事項があります。

- ここでの「パケットダンプ」とは、1バイトの情報を16進数2桁(表示できる形式)でsyslogに保存します。

vRXのパケット情報をsyslogに記録する機能

- フィルター機能 (第4回の主役)

- 第4回でご紹介したイーサネットフィルター、IPv4フィルター、IPv6フィルターは、通過/破棄したパケット情報を記録します。

- NAT機能(IPマスカレード機能/NAPT機能)

- NATに実装されたIPマスカレードでは、通信状態の管理テーブル(NATテーブル)に記録されていない不明な通信を受信した場合、パケットを破棄します。

- nat descriptor masquerade incomingコマンドで動作仕様を定義します。

- nat descriptor logコマンドとsyslog noticeコマンドで、破棄したパケット情報を記録します。

- 関連RFC: RFC 768(UDP)、RFC 792(ICMP)、RFC 793(TCP)、RFC 950(ISSP)、RFC 959(FTP)、RFC 1122(ホスト要件)、RFC 1123(ホスト要件)、RFC 1338、RFC 1579(ファイアウォールと親和性のあるFTP)、RFC 1631(NAT)、RFC 1700(定義された数字)、RFC 1812(IPv4 ルーターの要件)、RFC 1918(プライベート網のアドレス割当)、RFC 2101(今日のIPv4アドレス)、RFC 2246(TLC v1.0)、RFC 2385(Secure BGP)、RFC 2401(IPsec)、RFC 2402(IPsec AH)、RFC 2406(IPsec ESP)、RFC 2407(IPsec ISAKMP)、RFC 2409(IPsec IKE)、RFC 2535(DNSSEC)、RFC 2663(NAT用語)、RFC 2694(DNS_ALG)、RFC 2709(NATドメインのトンネルモードIPsecを用いたセキュリティーモデル)、RFC 2766(NAT PT)、RFC 2993(アーキテクチャに対するNATの影響)、RFC 3022(従来のNAT)、RFC 3027(NATに関するプロトコルの複雑さの解説)、RFC 3102、RFC 3235(NAT対応アプリケーション設計ガイドライン)

今回の主役はNmapです。Nmapについてはさまざまな記事が公開されているので、それらも調べながらどのようなツールなのか理解してみてください。

| ヤマハの関連情報 |

|---|

| ヤマハネットワーク製品 技術情報ページ |

| → コマンドリファレンス |

| → → ping |

| → → packetdump |

| → → nat descriptor masquerade incoming |

| → → nat descriptor log |

| → → syslog notice |

| → → ip stealth ・パケットを受信したときのレスポンスを選択するコマンドです。 ・通常動作:ICMP unreachableやTCPリセットを返します。 ・ステルス動作:応答を返しません。機器の存在を隠すことができます。 ・vRXはこのコマンドに非対応ですが、vRXの通常動作を知ることができます。 |

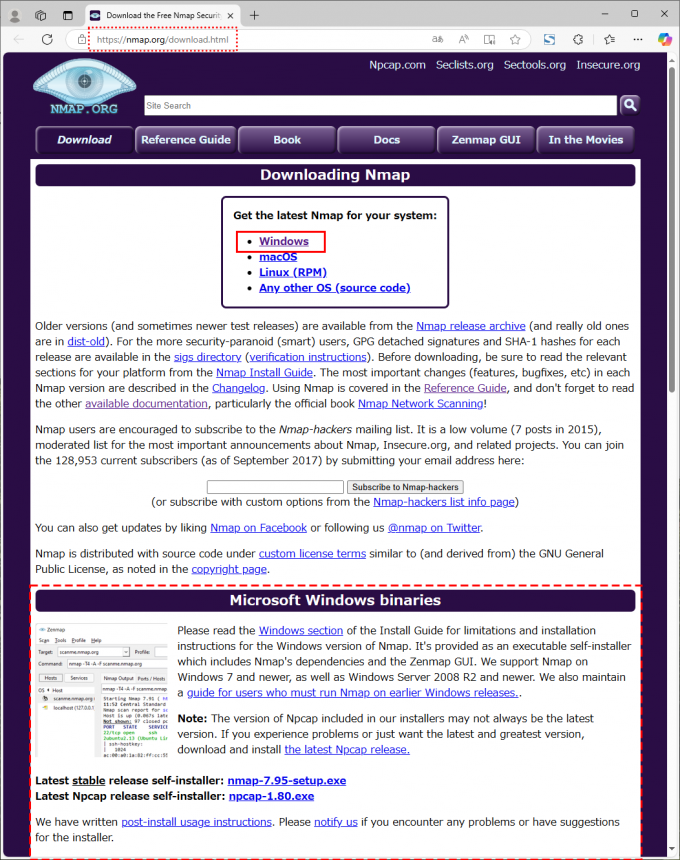

Nmapをインストールする

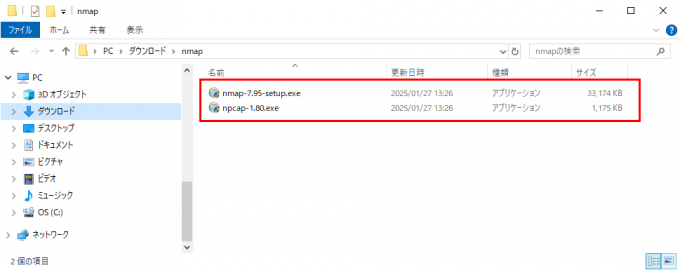

nmap.org(Nmapの公式サイト)で公開されている実行ファイルをダウンロードしてインストールします。Windowsの場合、「nmap-X.XX-setup.exe」と「npcap-X.XX.exe」をダウンロードして実行します。Npcapは、Nmapインストール時のコンポーネント選択にチェックを入れてインストールすることもできます。また、さくらのナレッジでも「ポートスキャンツール「Nmap」を使ったセキュリティチェック」という文書が公開されています。

では実際にインストールしてみましょう。nmap.orgのダウンロードページにアクセスします。ご利用になっているOSのバイナリーをダウンロードします。ここでは、「Microsoft Windows binaries」をダウンロードしてみます。

ちなみに、ダウンロードページをブラウザで日本語訳表示にしてみました。だいたい読めますね。

ここではnmapとnpcapをダウンロードしました。npcapはパケットキャプチャープログラムで、しっかり調査するときには必要になります。nmapをインストールした時に一緒にインストールされるnpcapはバージョンが最新とは限らないそうです。最新版をインストールしたい場合は、別々にダウンロード&インストールしておきます。

二つのファイルを実行してインストールします。

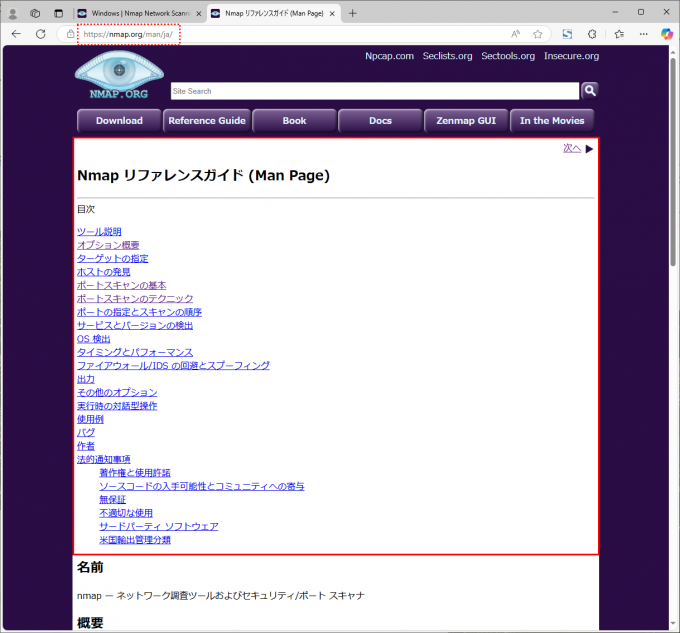

公式ヘルプ(マニュアルページ)

nmap.orgでは多言語マニュアルも公開されています。「Japanese」を選択すれば、日本語版も参照できます。

日本語の「Nmapリファレンスガイド」です。このような文書(取扱説明書)を「Man」と呼んでいるので、UNIX文化由来の由緒あるツールだとわかります。

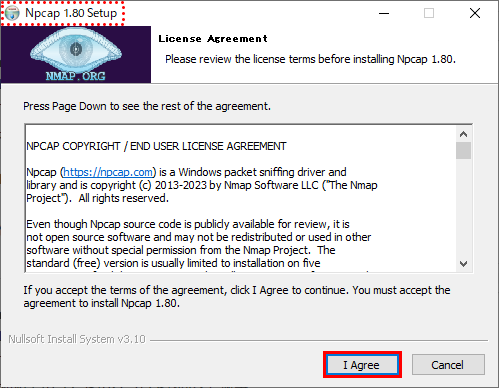

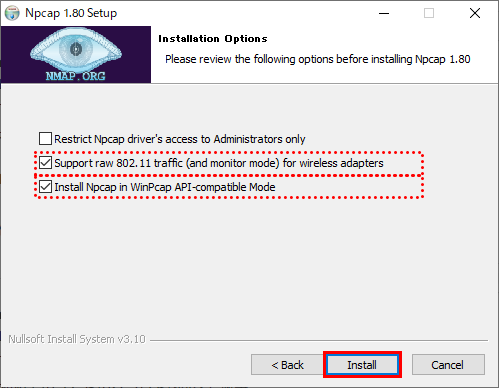

Npcapのインストール

npcap.exeを実行するとライセンス確認画面が表示されます。ライセンス内容を確認して[ I Agree ]ボタンをクリックします。

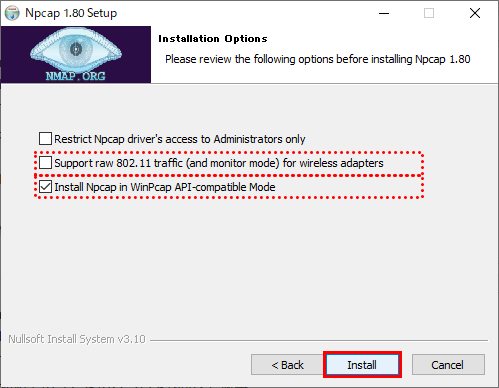

無線LANインターフェースをパケットキャプチャーする場合は、802.11のサポート許可のチェックを入れます。

オプションが決まったら[ Install ]ボタンをクリックします。

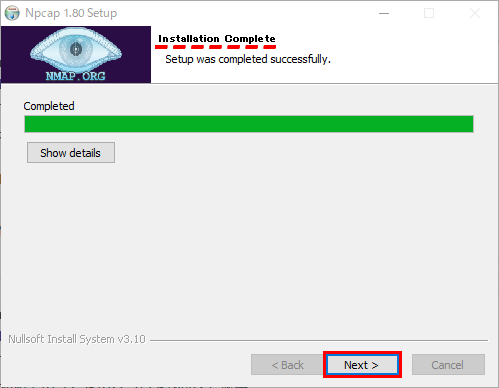

インストール中は完了を待ちます。[ Show detailes ]ボタンをクリックすれば詳しい状態を表示することもできます。

インストールが完了したら、[ Next > ]ボタンをクリックします。

インストール完了画面が表示されたら、[ Finish ]ボタンをクリックします。

[参考] Npcapのアンインストール

Npcapをアンインストールする場合は、「Windowsメニュー」→「設定」→「アプリ」で表示されるアプリ一覧から「Npcap」を探してクリックします。

「Npcap」をクリックすると[ アンインストール ]ボタンが表示されます。アンインストールする場合は、[ アンインストール ]ボタンをクリックします。

Nmapのインストール

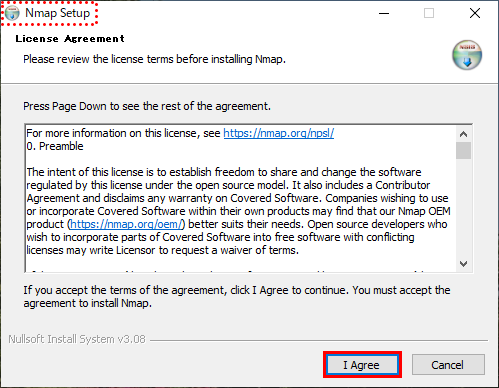

nmap.exeを実行するとライセンス確認画面が表示されます。ライセンス内容を確認して[ I Agree ]ボタンをクリックします。

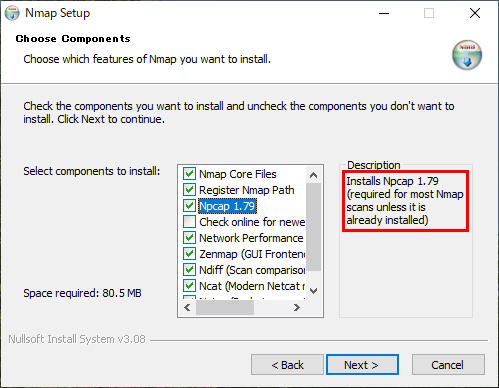

インストールするコンポーネントを選択します。「nmap 7.95」と同時インストールされるnpcapは「npcap 1.79」でした。この時、nmap.orgで公開されているnpcapは「npcap 1.80」でしたので、最新の「npcap 1.80」が良いのか、動作確認済みの「npcap 1.79」が良いのか、各自で判断して選択してください。ちなみに私は最新版を選ぶ派です。

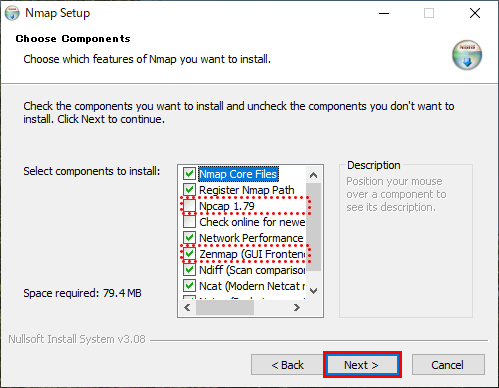

コンポーネントが決まったら[ Next > ]ボタンをクリックします。

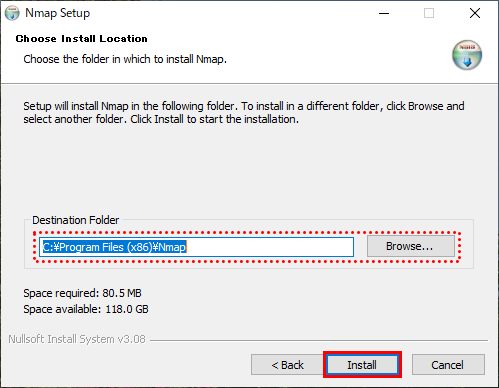

Nmapのインストール先ディレクトリーの選択画面が表示されます。特別な理由がなければ、推奨値のまま利用するのが良いと思います。ディレクトリーが決まったら[ Install ]ボタンをクリックします。

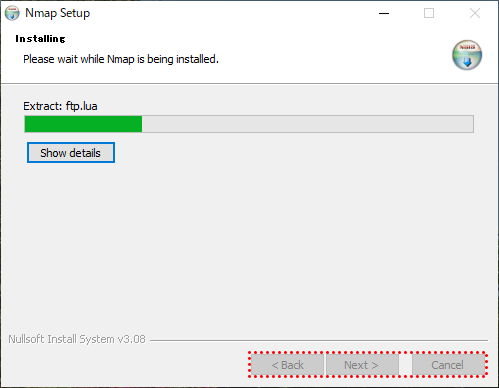

インストール中は完了を待ちます。[ Show detailes ]ボタンをクリックすれば詳しい状態を表示することもできます。

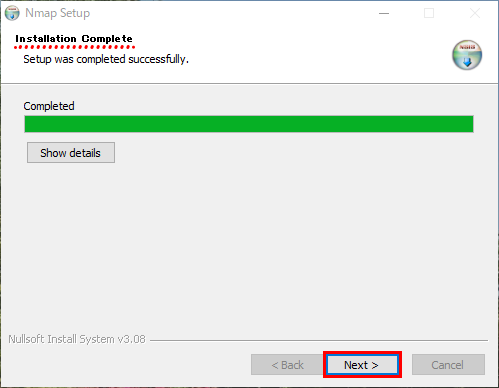

インストールが完了したら、[ Next > ]ボタンをクリックします。

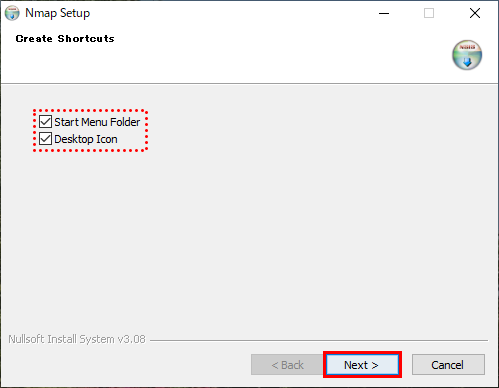

ショートカットの作成オプションを選びます。決まったら[ Install ]ボタンをクリックします。

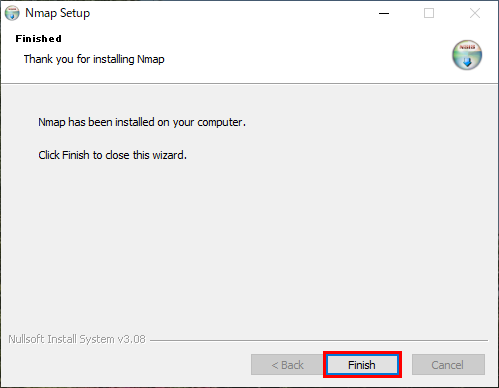

インストール完了画面が表示されたら、[ Finish ]ボタンをクリックします。

[参考] Nmapのアンインストール

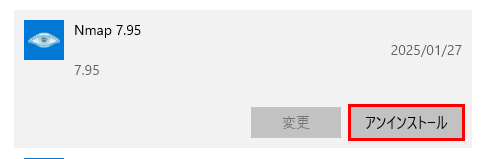

Nmapをアンインストールする場合は、「Windowsメニュー」→「設定」→「アプリ」で表示されるアプリ一覧から「Nmap」を探してクリックします。

「Nmap」をクリックすると[ アンインストール ]ボタンが表示されます。アンインストールする場合は、[ アンインストール ]ボタンをクリックします。

Nmapの起動テスト

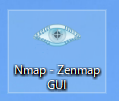

実際の動作確認はコマンドラインで実行する予定ですが、その前にGUI(Zenmap)を起動テストしてみます。

インストール時に作成した「Start Menu Folder」または「Desktopに作成されたアイコン」をクリックしてZenmapを起動します。

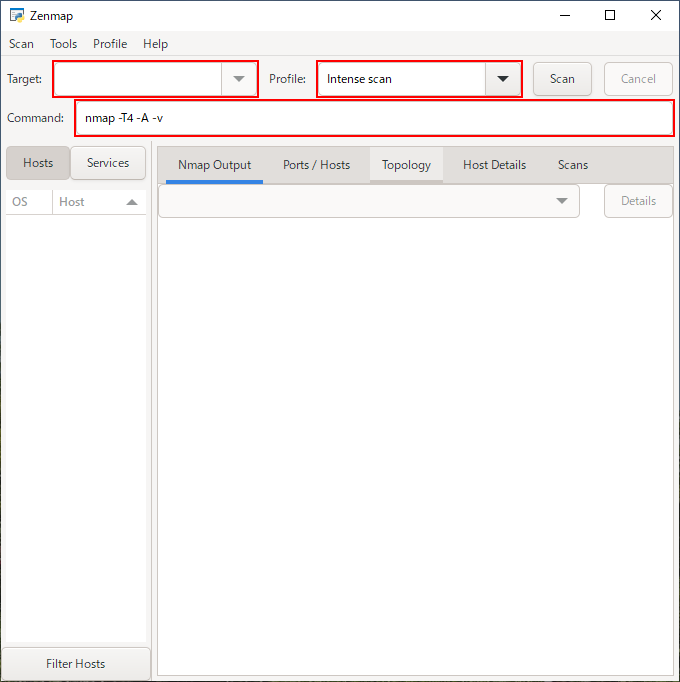

Zenmapを起動するとこのような画面が表示されます。詳しくは、「Nmap Book( Chaprer 12. Zenmap User Guide)」などを参照してください。

入力欄の項目と内容は以下の通りです。

| Target | 調査対象ホストのIPアドレスを指定します。 |

| Profile | Scan方法のプロファイルを選択します。デフォルトは、"Intense scan"となっています。 |

| Command | 指定したTargetやProfileをもとに実行するコマンドが表示されます。 |

"Intense scan"のパラメーターを以下に説明します。

| -T4 | タイミングテンプレートの"4" (aggressive)を指定します。Aggressiveモードは、ユーザが適度に高速で信頼性の高いネットワーク上にいることを想定して、スキャン速度を上げます。 |

| -A | OSとそのバージョンの検出を可能にします。OS検出(-O)とバージョンスキャン(-sV)を実行できます。 |

| -v | 冗長性レベルを上げます。Nmapが進行中のスキャンに関してさらに多くの情報を書き出すようにします。 |

Nmapが分類するポート状態

ポートスキャンを実行して、その応答からポートの状態を6つに分類します。基礎的には、open、closed、filteredの3状態を知っていればよいかと思います。内部ネットワークや内部リソースを守備する立場では、openポートをできるだけ減らして、closedまたはfilteredをできるだけ増やします。

| Nmapが認識する6つのポート状態 | 概要 |

|---|---|

| open | TCPやUDPで接続可能な状態で、ネットワークから利用可能なサービスがあることを示します。攻撃者はこの弱点(攻撃の通り道)を探しています。 |

| closed | TCPやUDPに応答するが、ネットワークから利用可能なサービスはない状態です。攻撃者はこの振る舞いからOSを推定します。 |

| filtered | パケットフィルターでプローブパケットが破棄され、応答がない状態です。この状態では、攻撃者は弱点やOS検出などの情報が得ることができません。 |

| unfiltered | アクセス可能だが、openかclosedか判断できない状態です。SYN/ACK/FIN/WindowなどのTCPスキャンで詳しく調べることができます。 |

| open | filtered | openかfilteredか判断できない状態です。 |

| closed | filtered | closedかfilteredか判断できない状態です。 |

vRXを起動する

検証を開始する前に、検証対象のvRXを起動します。

- 第2回の「コントロールパネルを開く」を参考にコントロールパネルを開きます。

- 第2回の「vRXの起動」を参考にvRXを起動します。

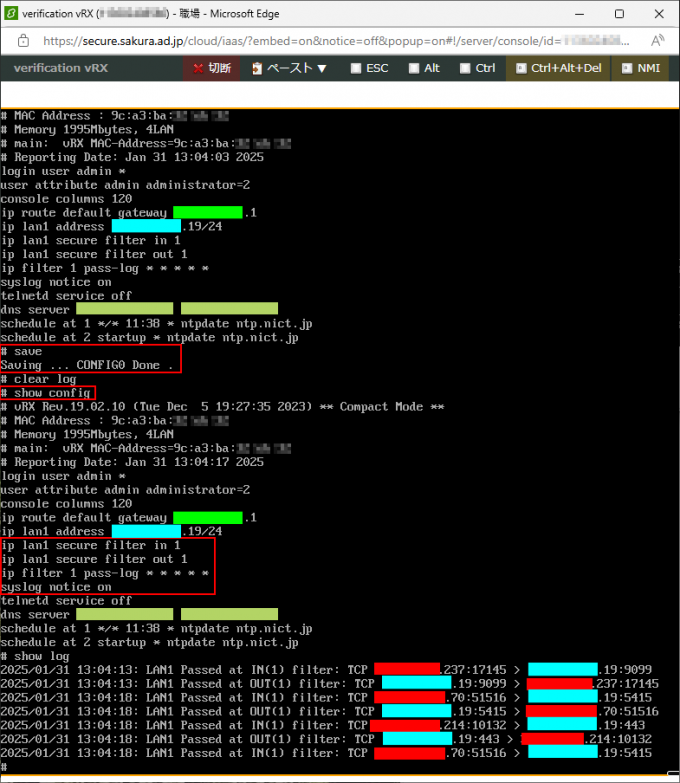

「通信ログを観察するIPv4パケットフィルター」を適用する

第4回の「IPv4パケットフィルターを使って、通信ログを見る」で使用したパケットフィルターを適用します。

観察用フィルターの適用とスキャン操作の観察手順

... <<<「IPv4パケットフィルターを使って、通信ログを見る」のフィルター設定を行う>>>

# ip filter 1 pass-log * * * * *

# ip lan1 secure filter in 1

# ip lan1 secure filter out 1

# syslog notice on

... <<<スキャン操作の前にログをクリアする>>>

# clear log

... <<<この間にスキャン操作(ping, traceroute, nmapなど)を行う>>>

# show log

... <<<パケットの入出力を観測する>>>

(コマンドは入力せず画面に出力されるパケットを見て観察します)観察用フィルターの適用操作例

「IPv4パケットフィルターを使って、通信ログを見る」のフィルターを設定します。念のためログをクリアしてからconfigを表示している間に4個のスキャンパケットが記録されていました。ポートスキャンが日常的に行われていることがわかります。

vRXを疎通確認する

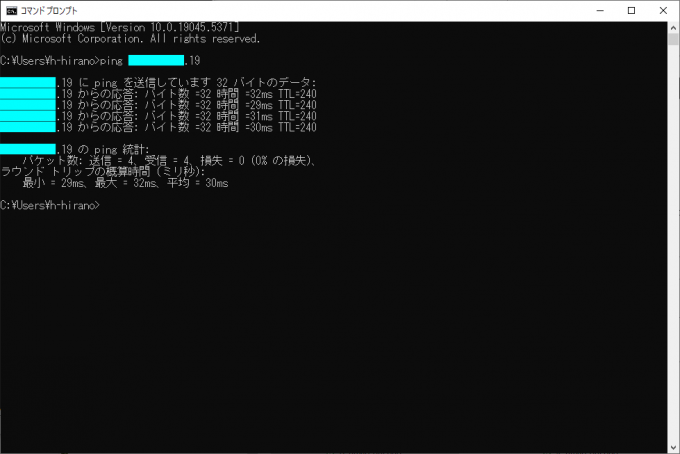

手元のパソコンからvRXにパケットが届くのか(通信可能なのか)確認するためにpingを実行しました。

ping(ping.exe)を実行する

この時は4個のパケットを送信して、それぞれ30ms程度で応答が返ってくるのを確認できました。

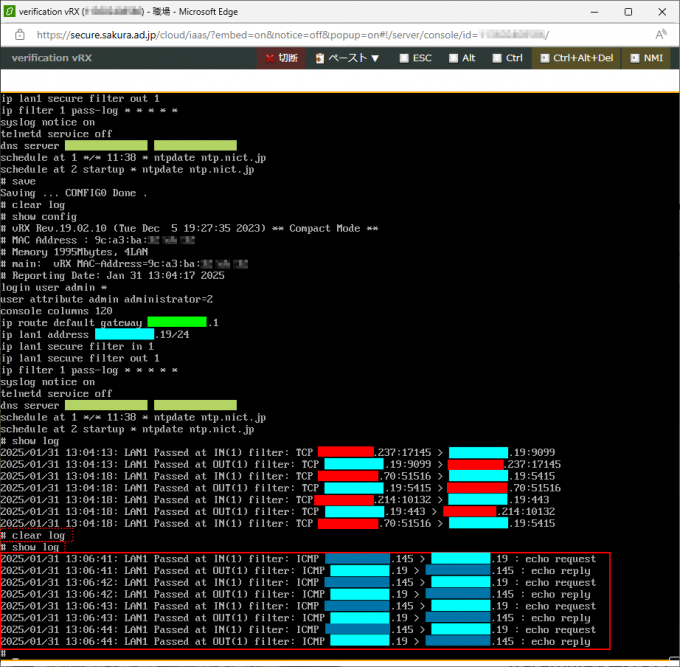

pingの通信ログを確認する

vRXのログでも[ICMP: echo request]→[ICMP: echo reply]を4組確認できました。

pingをパケットダンプする

ここで試しに、pingのパケットをパケットダンプしてみます。操作手順を紹介します。

- パケットダンプ開始:syslog debug onしてから、packetdumpコマンドを開始します。

- 操作実行:観察したいパケットの操作を行います。(ここではpingを実行します)

- パケットダンプ終了:syslog debug offして、packetdumpコマンドを停止します。

- パケットダンプ結果を観察:show logコマンドでsyslogを確認します。

... <<<パケットダンプ機能を有効にする>>>

# syslog debug on

# packetdump lan1 infinity

... <<<パケットダンプ前にログをクリアする>>>

# clear log

... <<<この間にスキャン操作(ping, traceroute, nmapなど)を行う>>>

... <<<パケットダンプ機能を無効にする>>>

# syslog debug off

# packetdump lan1 off

... <<<パケットの入出力を観測する>>>

# show logshow logコマンドでpingを観察してみた結果例を下図に示します。パケットダンプの読み方の詳しい説明は割愛しますが、読み方のヒントをいくつか提示します。IPv4パケットやICMPパケットのフォーマットを参考に読み解いてみてください。

- IPv4 Protocol=0x00 → ICMP

- ICMP Type=0x08 → ICMP echo request

- ICMP Type=0x00 → ICMP echo reply

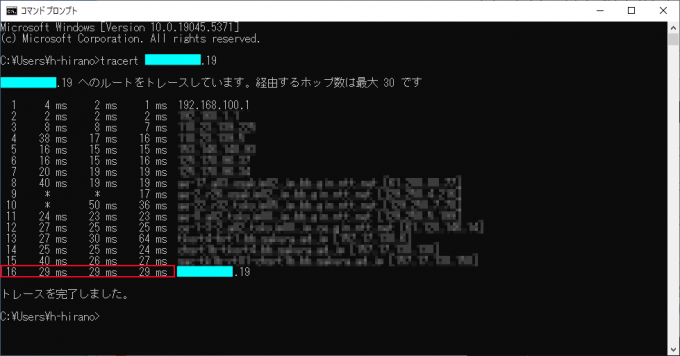

traceroute(tracert.exe)を実行する

手元のパソコンとvRXの間に何個のゲートウェイ(ルーター)があるのかを確認するためにtraceroute(tracert)を実行します。TTLをひとつづつ増やしながらICMP: echo requestを送信して、その返信を分析します。

下図の実行例では16個のゲートウェイが間にいたようです。

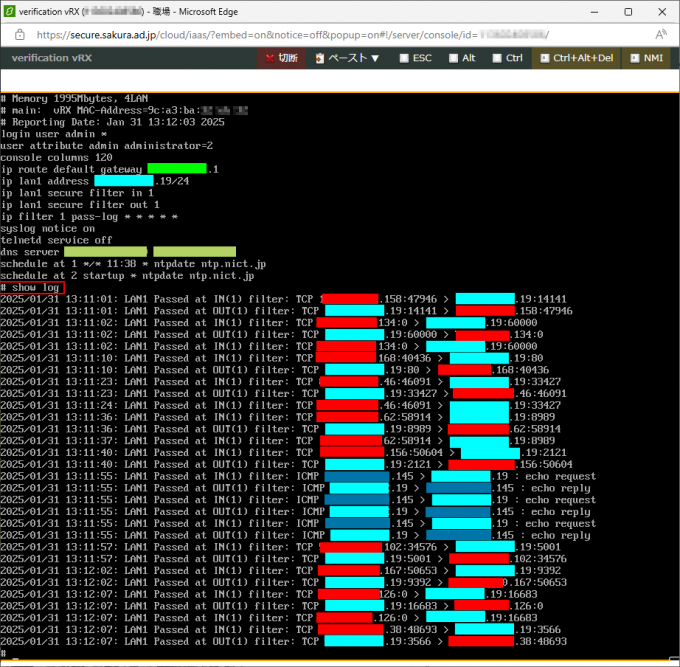

tracerouteの通信ログを確認する

tracerouteの実行結果もパケットダンプし、ダンプした結果を確認します。たくさんのスキャンパケットが届く中、手元パソコンから送信された3組のICMP: echo request→ICMP: echo replyを確認できました。これがtracerouteの痕跡ですね。

vRXをスキャンする

NmapはICMP: echo request→ICMP: echo replyも使っていますが、さまざまな手段でターゲットをスキャンし、ネットワークやサーバのポートの開閉状態などを調査します。このような調査を行うと、OS、システム、セキュリティー機器を推定することもできます。

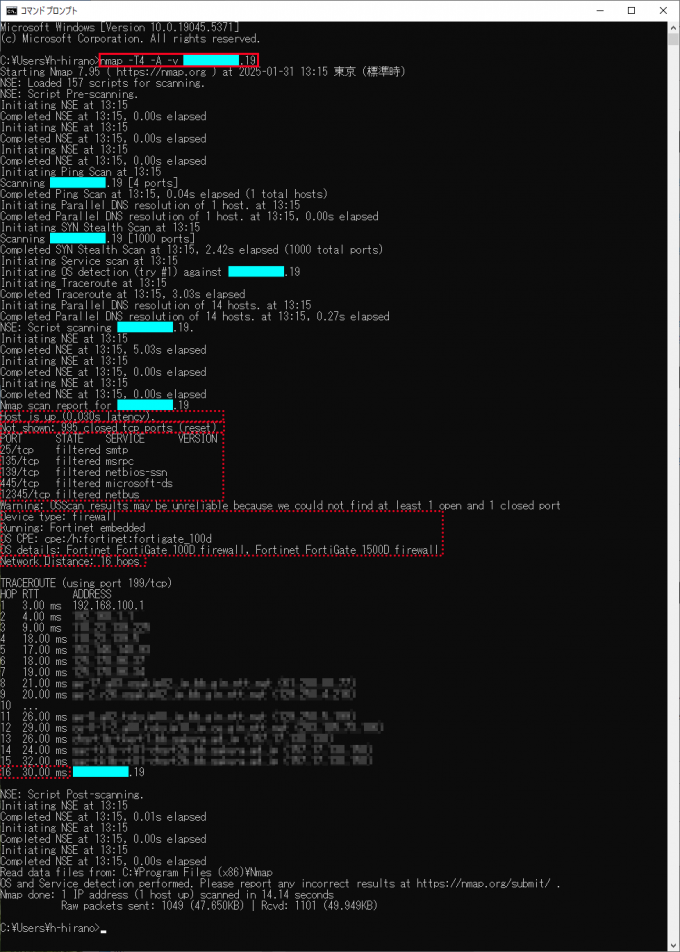

コマンドラインからNmapを実行する

「nmap -T4 -A -v <vRXのグローバルIPアドレス>」を実行します。

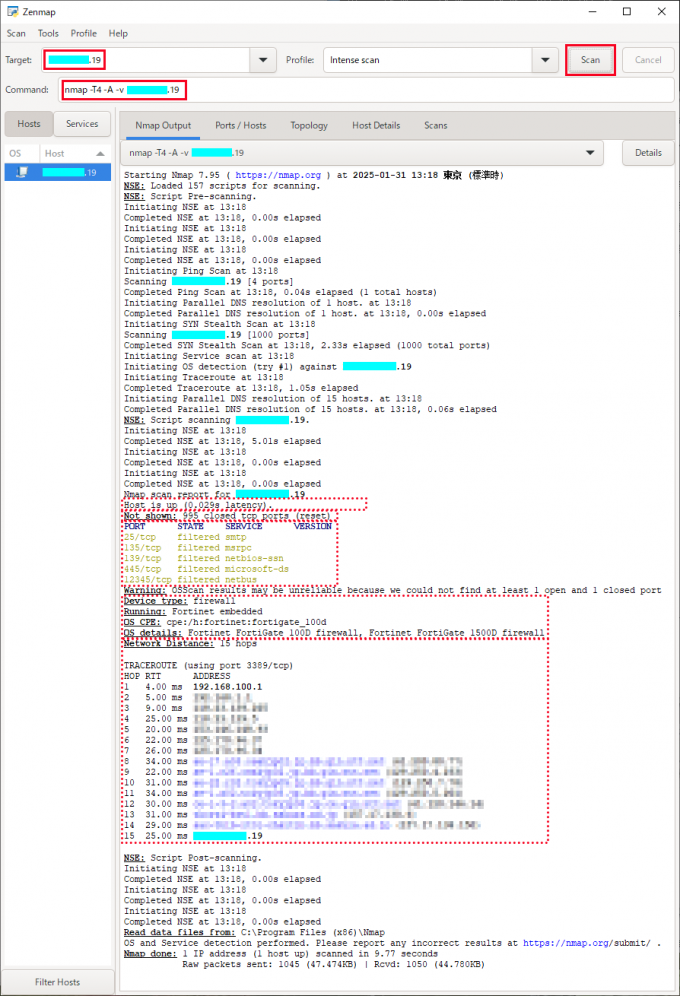

Zenmapを実行する

Zenmapの画面にて「nmap -T4 -A -v <vRXのグローバルIPアドレス>」を実行します。実行内容はコマンドラインと同じですが、実行結果のところどころに色がついてわかりやすくなっています。

Zenmap(Nmap)の動作状態の読み方

Ping Scanを実施した記録からわかることを説明します。ログを先に提示し、その下に説明を記載します。

Completed Ping Scan at XX:XX, 0.XXs elapsed (1 total hosts)Pingに要した時間やホスト数が表示されます。

Completed Parallel DNS resolution of 1 host. at XX:XX, 0.XXs elapsedScanしたホストのDNS解決を試みました。

Completed SYN Stealth Scan at XX:XX, 0.XXs elapsed (1000 total ports)指定したホストに対して、ステルスモードでSYN Scanに要した時間やポート数が表示されます。

Initiating OS detection (try #1) against XXX.XXX.XXX.19Scan結果と収集されている振る舞いの記録より、ホストのOS(またはアプライアンス名)などを推論しました。

Completed Traceroute at XX:XX, 0,XXs elapsedTracerouteを実施した記録です。Traceroteに要した時間が表示されます。

Completed Parallel DNS resolution of 15 host. at XX:XX, 0,XXs elapsedTracerouteで発見した途中の15個のホップ(ルーター)のDNS解決を試みました。

Nmapの結果の読み方

「Nmap scan report for XXX.XXX.XXX.19」以降のレポートを説明します。こちらも画面に出力される情報を先に提示し、その下に説明を記載します。

Host is up (0.029s latency)ホストが動作中である(up → pingで応答があった)ことを示しています。

Not Shown: 995 closed tcp ports (reset)

PORT STATE SERVICE VERSION

25/tcp filtered smtp

135/tcp filtered msrpc

139/tcp filtered netbios-ssn

445/tcp filtered microsoft-ds

12345/tcp filtered netbus1000種類のポートにステルスモードでSYN Scanした結果を表示しています。

- 995個のポートはTCP Resetが返ってきました。

- 残り5個のポート(25/tcp、135/tcp、139/tcp、445/tcp、12345/tcp)はfilteredでした。

- vRX側では、25/tcp、135/tcp、139/tcp、445/tcp、12345/tcpを指定したfilter(破棄)などをしていないので、その手前の環境で破棄されているのかもしれないと推測します。

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port「少なくとも1つの開いているポートと1つの閉じているポートが見つからなかったため、OSScanの結果は信頼できない可能性があります」と言っています。

Device type: firewallDevice typeは、すべての振る舞い(fingerprints)を分析して、対象のデバイスをrouter, printer, firewallなどに分類します。「router | firewall」のように複数のDevice typeが表示される場合もあります。

→ Understanding an Nmap Fingerprint | Nmap Network Scanning

Running: Fortinet embeddedRunning: 振る舞い(fingerprints)を分析して、OSの世代を推定して表示します。

→ Understanding an Nmap Fingerprint | Nmap Network Scanning

OS CPE: cpe:/h:fortinet:fortigate_100dOS CPE: 振る舞い(fingerprints)を分析して、CPEを表示します。オペレーティングシステム(cpe:/o ...)またはハードウェア(cpe:/h ...)またはアプリケーション(cpe:/a ...)から始まります。

→ Common Platform Enumeration (CPE) | Nmap Network Scanning

- "/h" → ハードウェア

- "fortinet" → ベンダー名

- "fortigate_100D" → 製品名

OS details: Fortinet FortiFGate 100D firewall, Fortinet FortiGate 1500D firewallOS details: 一致する振る舞い(fingerprints)をするものをリストアップします。今回は、類似性の高い候補として2製品がリストアップされていました。

Network Distance: 15 hops

TRACEROUTE (using prot 3389/tcp)

HOP RTT ADDRESS

1 X.XX ms 192.168.100.1

2 X.XX ms XXX.XXX.XXX.XXX

3 X.XX ms XXX.XXX.XXX.XXX

.Network Distance: 間にルーターが何台あるか、調査結果を表示します。

| nmap 公式情報 |

|---|

| nmap.org (Nmap公式サイト) |

| → Chapter 8. Remote OS Detection | Nmap Network Scanning |

| →→ Usage and Examples | Nmap Network Scanning |

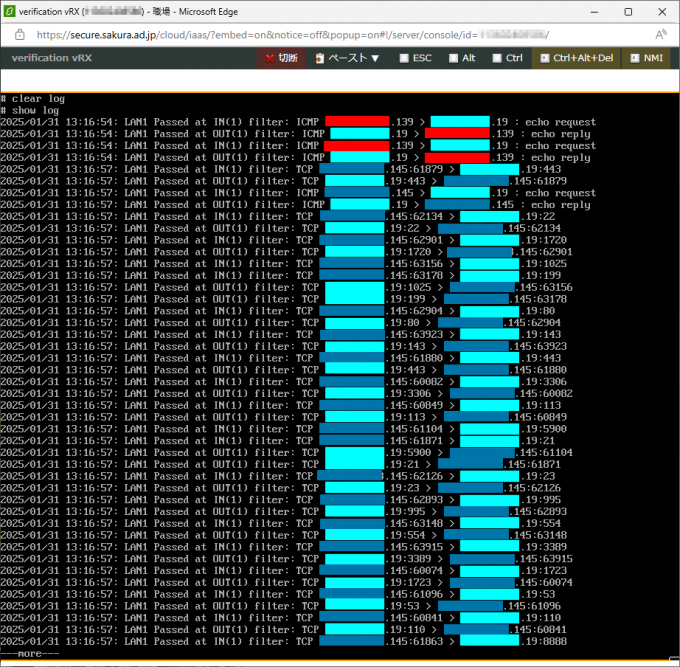

Nmapの通信ログを確認する

Nmapの実行結果もパケットダンプし、show logコマンドで結果を確認します。結果からわかることを説明します。

- 未知のネットワーク端末からping scanされています。赤でマスクした行が該当します。

- nmapは、ping scanの後、ステルスモードでSYN scanを実施しています。ステルスモードでは、SYN scanのポート番号をランダムにスキャンしています。

vRXをシャットダウンする

検証が終わったら、検証対象のvRXをシャットダウンします。

- 第2回の「コントロールパネルを開く」を参考にコントロールパネルの開きます。

- 第2回の「vRXのシャットダウン」を参考にvRXを停止します。

まとめ:vRXは閉じてるの?開いてるの?返事するの?しないの?

Nmapなどを用いて収集したデータを分析した結果から、vRXがどのような挙動をしているのかを説明します。

1. vRXの返事 (Nmapの結果より)

主なポートはほぼ閉じられているようで、遠隔からvRXにログインを試みるアタックは難しそうです。1000種類のポートをスキャンした結果からわかることは以下の通りです。

- 995個のポートはclosed

- TCP Resetが返ってきました

- ポート自体は到達可能だが、そのポートで動いているアプリケーションがない状態です

- 残り5個のポートはfiltered

- 応答がありませんでした

- リクエストのパケットがフィルタされて届かないためポートが開いているかどうか判別できない状態です

- vRX側では特定のポートのfilter(破棄)などはしていないので、その手前の環境で破棄されているのかもしれません

以下はfilteredだったポートです。vRXではこれらをフィルタするような設定をしていないので、nmapを実行する側の環境要因によるものであろうと推測します。実際のところは内部ネットワークから直接nmapを掛けてみる必要がありそうです。

- smtp(25/tcp)

- msrpc(135/tcp)

- netbios-ssn(139/tcp)

- microsoft-ds(445/tcp)

- netbus(12345/tcp)

また、OS検出の結果は、振る舞い情報(fingerprints)が少ないので正確ではないようですが、firewallに近い振る舞いをしていると推定されているようでした。

- OS Detect:firewall

- OS Detail: Fortinet FortiGate 100D firewall, Fortinet FortiGate 1500D firewall

ちなみに、Nmapを使ってもう少し詳細なスキャンを行うプロファイル例を以下に示します。

| プロファイル | コマンドライン |

|---|---|

| Intense Scan | nmap -T4 -A -v |

| Intense scan plus UDP | nmap -sS -sU -T4 -A -v |

| Intense scan, all TCP ports | nmap -p 1-65535 -T4 -A -v |

| Intense scan, no ping | nmap -T4 -A -v -Pn |

| Slow comprehensive scan | nmap -sS -sU -T4 -A -v -PE -PP -PS80,443 -PA3389 -PU40125 -PY -g 53 --script "default or (discovery and safe)" |

2. vRXの仕様

初期設定

- 「telnetd service off」により、telnetによる接続を禁止しています。

- それ以外のポートは基本的にすべて閉じています。(サービスが起動していません)

閉じている(サービスしていない)ポートの挙動

パケットを受信したときの挙動として「居る(応答する)」と「居ない(応答しない)」という動作があります。昔は「居る」という応答が効率的でしたが、「居る」という応答をすると機器の存在が露呈するのでセキュリティーリスクが増えます。そこでリスクを下げる目的で「居るけど居ないふり」をする機能が求められ、「ステルス動作」ならびにそれを実現する「ip stealthコマンド」が実装されました。(仕様としては言語化されていませんが、このような経緯があるようです)

ip stealthコマンドのマニュアルから読み取れる、通常動作における応答とステルス動作における応答を比較した表を以下に掲げます。

| プロトコル種別 | 通常動作 | ステルス動作(vRXは未対応) |

|---|---|---|

| UDP | ICMP unreachableを返送します | 破棄します |

| TCP | TCPリセットを返送します | 破棄します |

| ICMP Echo Request | ICMP Echo Replyを返送します | 破棄します |

ちなみにvRXはステルス動作に対応していません。同様の動作を実現するには、NAT(IPマスカレード機能)やパケットフィルター機能を活用します。

関連リンク

vRXで利用できるコマンド操作に関連する公式情報です。

| ヤマハの公開情報 |

|---|

| ヤマハネットワーク製品 技術情報ページ |

| → ヤマハ vRX ユーザーガイド |

| → → コンソールを使用する |

| → コマンドリファレンス |

| → → ip filter |

| → → ip lan1 secure filter in (syslog記録はsyslog notice onが必要) |

| → → ip lan1 secure filter out (syslog記録はsyslog notice onが必要) |

| → → packetdump (syslog記録はsyslog debug onが必要) |

| → → ip stealth ・パケットを受信したときのレスポンスを選択するコマンドです。 ・通常動作:ICMP unreachableやTCPリセットを返します。 ・ステルス動作:応答を返しません。機器の存在を隠すことができます。 ・vRXはこのコマンドに非対応ですが、vRXの通常動作を知ることができます。 |

検証経費

第5回で検証したサーバとvRXに関する費用は次の通りです。

| 項目 | 経費 |

|---|---|

| vRXを動作させる仮想マシン | 起動からシャットダウンまでの稼働時間に応じた課金が発生 |

| vRXのアーカイブ | 今回の動作確認だけなら費用は発生しません |

| vRXのライセンス | 今回の動作確認だけなら費用は発生しません |

連載トップへのリンク

| 連載回数番号 | リンク |

|---|---|

| 第1回 | はじめる前に |

| 第2回 | インストールとシャットダウン |

| 第3回 | 初期設定 |

| 第4回 | 入出力を観測 |

| 第5回 | インストール状態の確認 |

| 第6回 | セキュリティーフィルターの適用 |

| 第7回 | NAT(IPマスカレード、NAPT)の適用 |

| 第8回 | 新しいセキュリティーポリシーの検討 |

| 第9回 | SSHでリモート管理する設定 |

| 第10回 | 内部サーバの設置 |

| 第11回 | SYSLOGサーバの設定 |

| 第12回 | vRXのライセンス手配 |

| 第13回 | 物理ルーターとVPN接続 |

| 第14回 | VPCとvRXの比較 |

※画面キャプチャーなどは、2025年1月時点のものです。