はじめての「ヤマハ vRX さくらのクラウド版」(11)SYSLOGサーバの設定

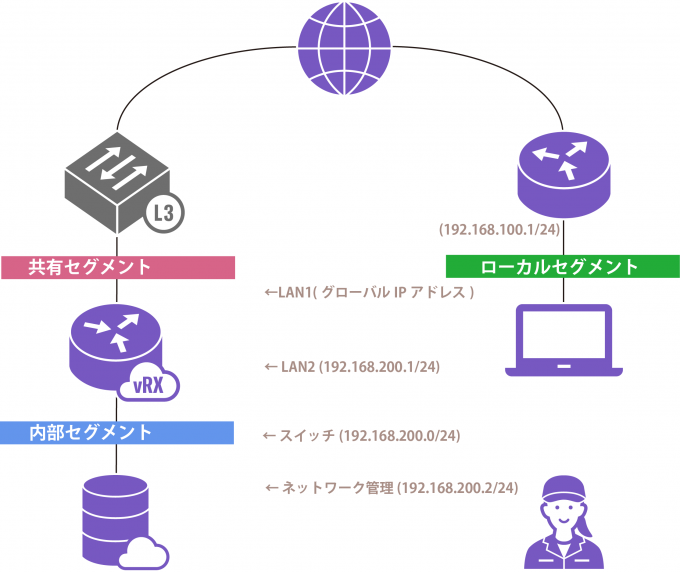

この連載では、ヤマハ 仮想ルーター vRXをさくらのクラウドで検証する環境を構築いたします。「ヤマハ vRX さくらのクラウド版」がどのように動作するのかや検証費用について説明していきます。皆さんも検証環境を作って、いろいろ試してみてください。

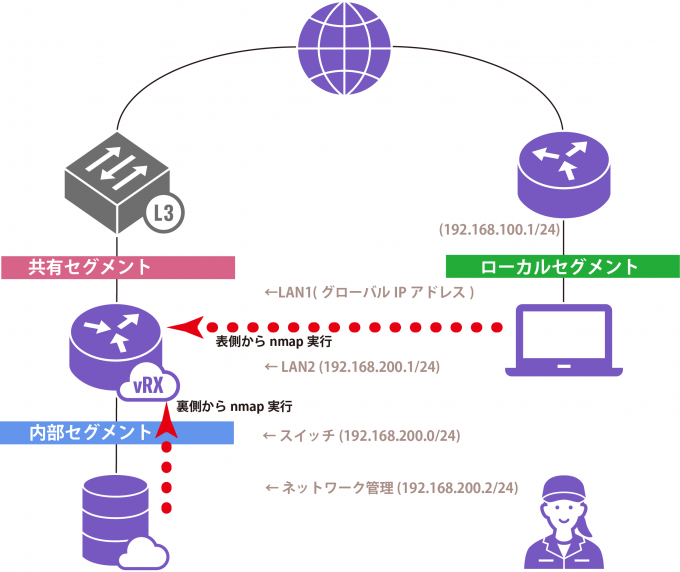

前回作ったサーバ「ネットワーク管理」を使って、vRXの「nmap検証」と「SYSLOGサーバの設定」を行います。

1) よく使うツールのインストール

Linuxでは、RPM形式などのパッケージにまとめられたツールをインストールします。パッケージのインストールやアップデートは、パッケージ管理ツールを利用しています。パッケージ管理ツールは、パッケージの依存関係も管理していて、指定されたパッケージに必要となる追加のパッケージも自動的にインストールします。

Rocky Linuxは、dnfコマンドでパッケージ管理を行います。

利用可能なパッケージのリスト

どのようなパッケージが利用可能なのか、リストを表示してみます。

- list:パッケージを一覧表示する

- list -all:すべてのパッケージを一覧表示する

# dnf list --all

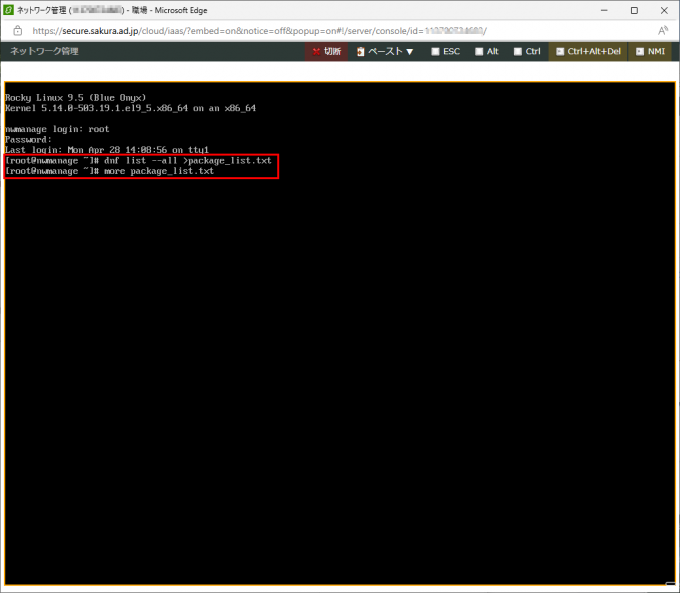

表示してみたら、とても膨大だったので、リダイレクトしてファイルに保存して、そのファイル内容を1ページつづ表示してみましょう。

# dnf list --all >package_list.txt

# more package_list.txt

...

実行例)パッケージリストをファイルに保存して、moreでファイルを表示する。

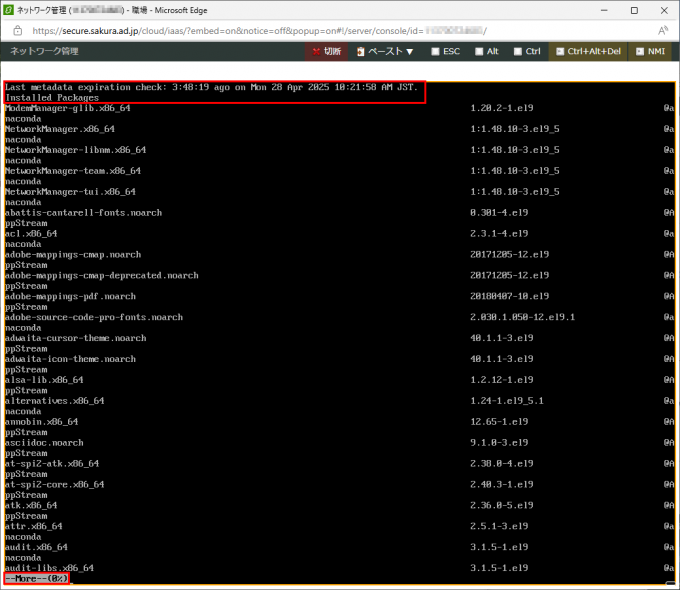

実行例)moreで、23個のパッケージ情報が1画面に表示されました。23個で0%です。膨大な数のパッケージが利用可能なようです。

たとえば、テキストエディタ(スクリーンエディタ)

dnf(パッケージ管理ツール)のインストールのプロセスを確認するために、Linuxで最新の定番と思われるテキストエディタをインストールしてみます。

テキストエディアというのは、コンピューターの歴史で無数に存在しておりますが、近年は、「vim」や「nano」が利用されていることが多いようです。インターネット老人だったら、今でもラインエディタを使いたいと思われるかもしれませんが、私はスクリーンエディタ派です。

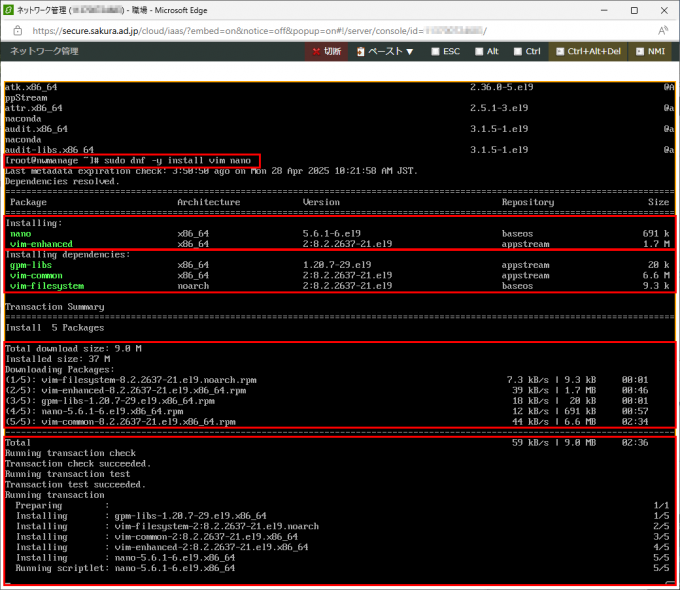

dnfコマンドでvimとnanoをインストールします。インストールする際は、sudoコマンドによりスパーユーザー(管理者特権)で、dnfコマンドを実行します。

- -y:すべての問い合わせに対して「yes」と回答したと見做して実行する

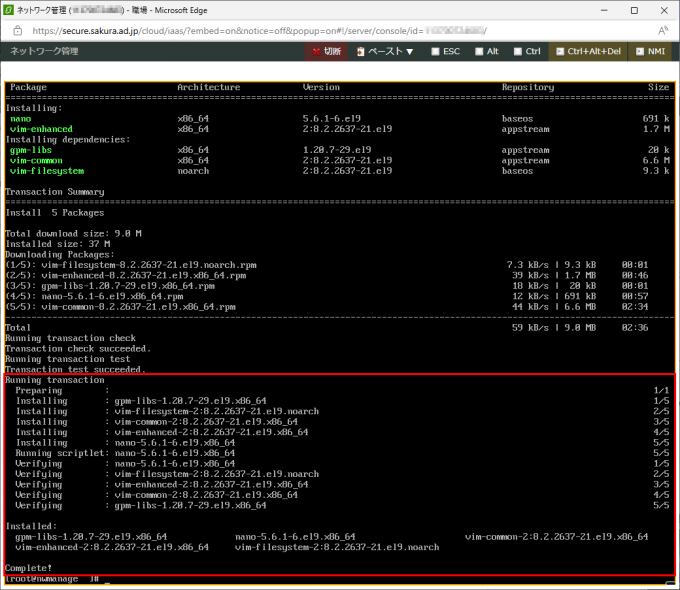

$ sudo dnf -y install vim nano実行例)インストール開始

実行例)インストール完了

dnfのインストール処理の概要

パッケージは、次のような手順でインストールされていました。

- 依存関係調査

- ダウンロード

- インストール

- インストールの検証

2) 裏側からnmap実行

「第5回 インストール状態確認」でインターネット側からvRXの状態を確認するためnmapでスキャンしました。今回、内側にサーバを設置しましたので、この内側のサーバからnmapを掛けて、比較してみましょう。

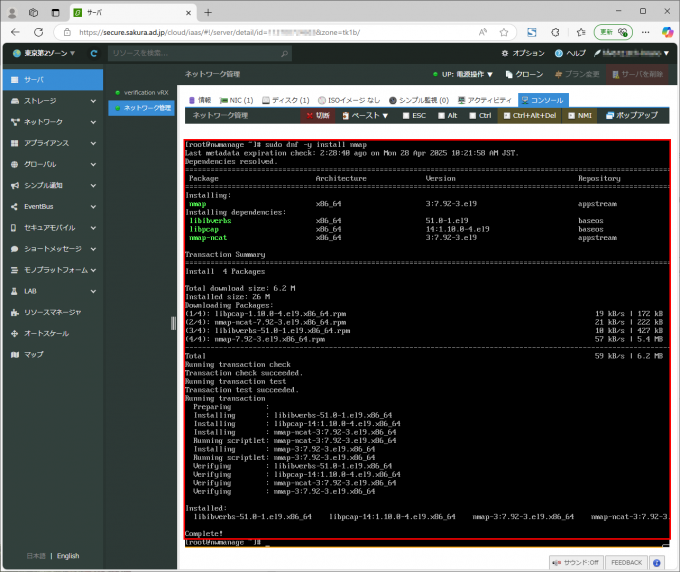

nmapのインストール

dnfコマンドでnmapをインストールします。

$ sudo dnf -y install nmap

実行例)

| Command | Profile |

|---|---|

| nmap -T4 -A -v ≪Target≫ | Intense scan |

| nmap -sS -sU -T4 -A -v ≪Target≫ | Intense scan plus UDP |

| nmap -p 1-65535 -T4 -A -v ≪Target≫ | Intense scan, all TCP ports |

| nmap -T4 -A -v -Pn ≪Target≫ | Intense scan, no ping |

| nmap -sn ≪Target≫ | Ping scan |

| nmap -T4 -F ≪Target≫ | Quick scan |

| nmap -sV -T4 -O -F --version-light ≪Target≫ | Quick scan plus |

| nmap -sn --traceroute ≪Target≫ | Quick traceroute |

| nmap ≪Target≫ | Regular scan |

| nmap -sS -sU -T4 -A -v -PE -PP -PS80,443 -PA3389 -PU40125 -PY -g 53 --script "default or (discovery and safe)" ≪Target≫ | Slow comprehensive scan |

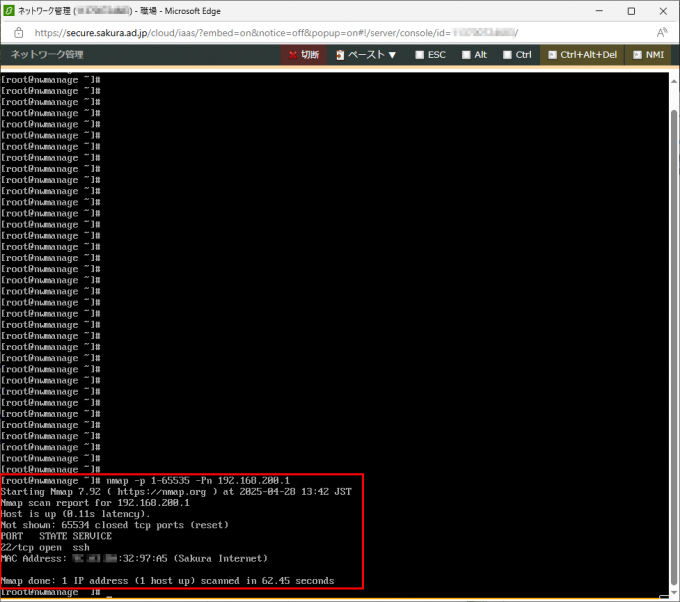

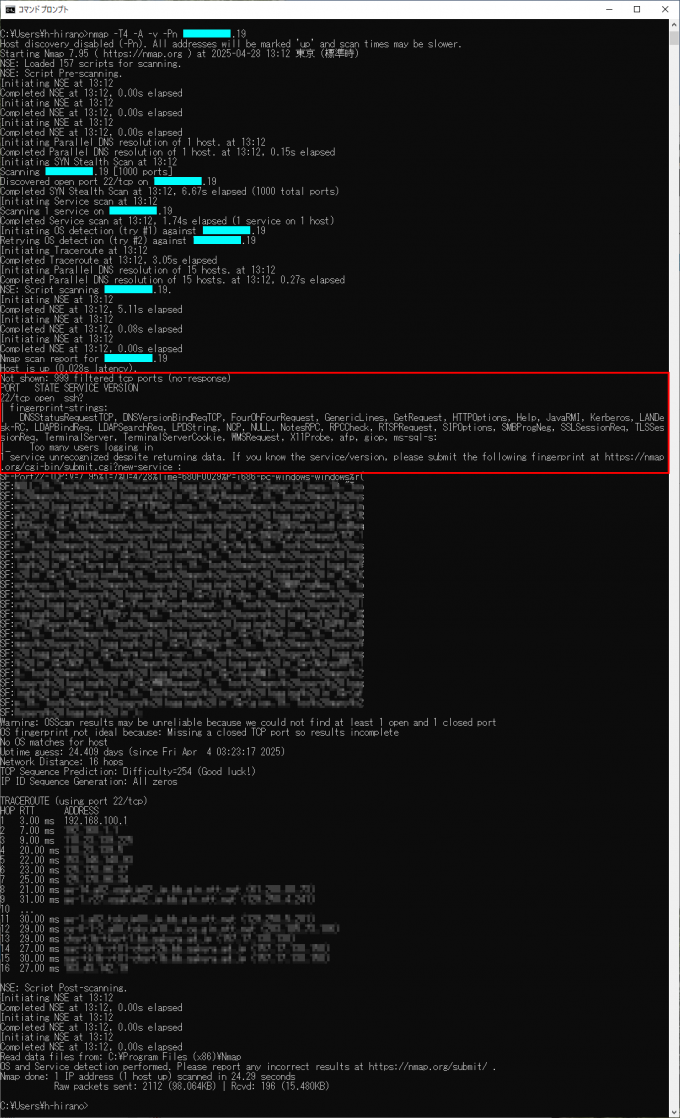

内側からnmap実行

nmapコマンドを使って、全ポート(1~65535)をスキャンします。ただし、pingチェックは省きます。

- -p 1-65535:全ポートをスキャンします。

- -Pn:pingを省きます。

# nmap -p 1-65535 -Pn 192.168.200.1

実行例)

ポートスキャン結果によると、開いているポートはSSH(22/tcp)だけでした。残りは「closed tcp ports (reset)」と、tcp resetが返ってきていました。想定通り動作しているようです。

Not Shown: 65534 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open ssh外側からnmap実行(1)

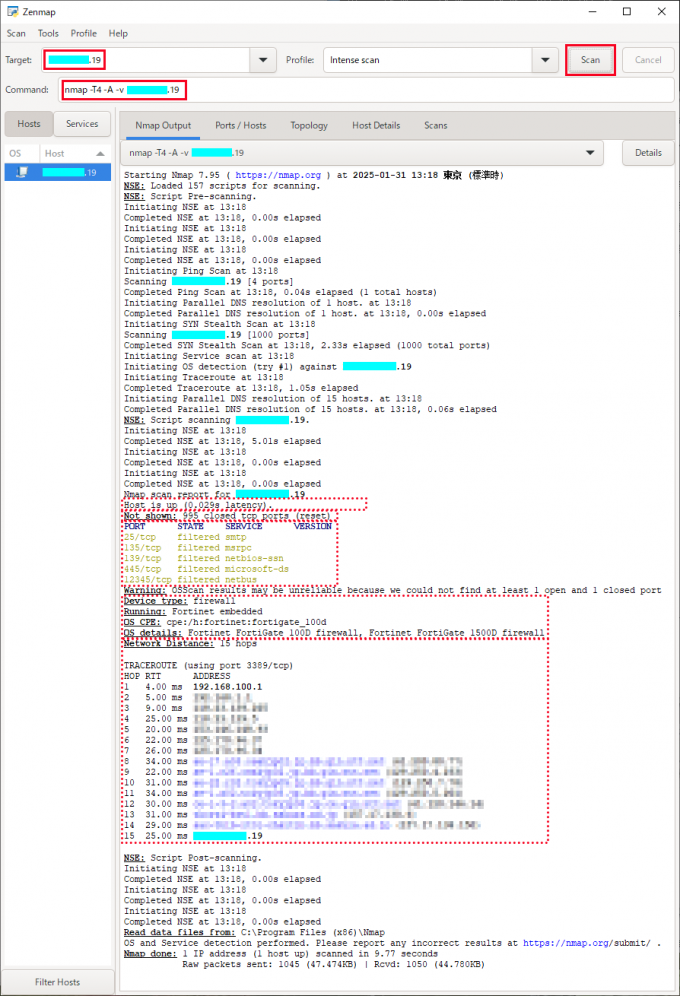

新しいセキュリティーフィルターとSSHの穴を適用した状態で、外側からnmapを実行する。

ポートスキャン結果によると、開いているポートはSSH(22/tcp)だけでした。残りは、「filtered tcp ports (no-response)」とスキャンパケットを破棄できています。狙い通り設定できていたようです。

Not Shown: 999 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

22/tcp open ssh?外側からnmap実行(2)

「第5回 インストール状態確認」で「nmapのスキャン」の実行結果を振り返ります。

「第5回 インストール状態確認」で「nmapのスキャン」では、意図していない5つのポートが「filtered」になっていました。

Not Shown: 995 closed tcp ports (reset)

PORT STATE SERVICE VERSION

25/tcp filtered smtp

135/tcp filtered msrpc

139/tcp filtered netbios-ssn

445/tcp filtered microsoft-ds

12345/tcp filtered netbus内側と外側のnmap実行結果を考察

- インターネット回線またはホームゲートウェイなどで特定の通信がフィルターされる場合があることが分かった。

- 「第5回 インストール状態確認」で外側からスキャンしたとき、5つのポートがフィルターされていました(filtered状態)。

- 今回、内側からスキャンしてみたとこと、それらのポートは閉じていました(closed状態)。

- vRXの初期状態は、すべてのポートが閉じています(closed状態)。

- closed状態では、 tcp synパケットに対して、tcp resetパケットを返信します。

- 現在のverification vRXは、セキュリティーフィルターの適用により、closedだったポートが、filtered状態に変わった。

- filtered状態では、 tcp synパケットを破棄して、tcp resetパケットも返信しません。

| ポート番号 | 外側 (第5回) | 外側 (今回) | 内側 (今回) | 補足 |

|---|---|---|---|---|

| 22/tcp (ssh) | closed | open | open | 想定通り 第9回にSSH有効化 |

| 25/tcp (smtp) | filtered | filtered | closed | 第5回は予期せぬ破棄だった |

| 135/tcp (msrpc) | filtered | filtered | closed | 第5回は予期せぬ破棄だった |

| 139/tcp (nebios-ssn) | filtered | filtered | closed | 第5回は予期せぬ破棄だった |

| 445/tcp (microsoft-ds) | filtered | filtered | closed | 第5回は予期せぬ破棄だった |

| 12345/tcp (netbus) | filtered | filtered | closed | 第5回は予期せぬ破棄だった |

| その他 | closed | filtered | closed | 想定通り |

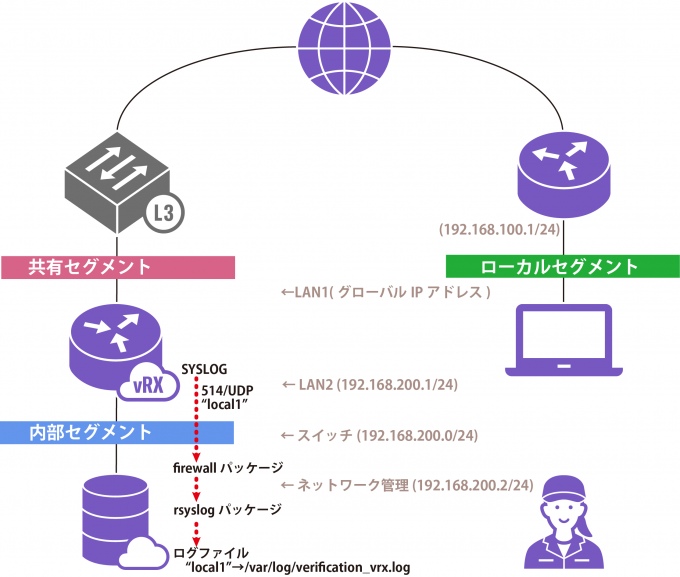

3) SYSLOGサーバの設定

vRXからファシリティー「local1」+「514/UDP」で送信されたSYSLOGメッセージをサーバ「ネットワーク管理」に送信します。

SYSLOGメッセージがサーバに記録されるフローの概要

- vRXでSYSLOGに記録すべきイベントの発生

- vRXがファシリティー「local1」でSYSLOGメッセージをサーバ「ネットワーク管理」へ送信

- firewallパッケージで、514/UDP宛てSYSLOGメッセージを透過

- rsyslogパッケージで、514/UDP宛てSYSLOGメッセージを受信

- ファシリティー「local1」のメッセージをログファイル「/var/log/verification_vrx.log」に追記

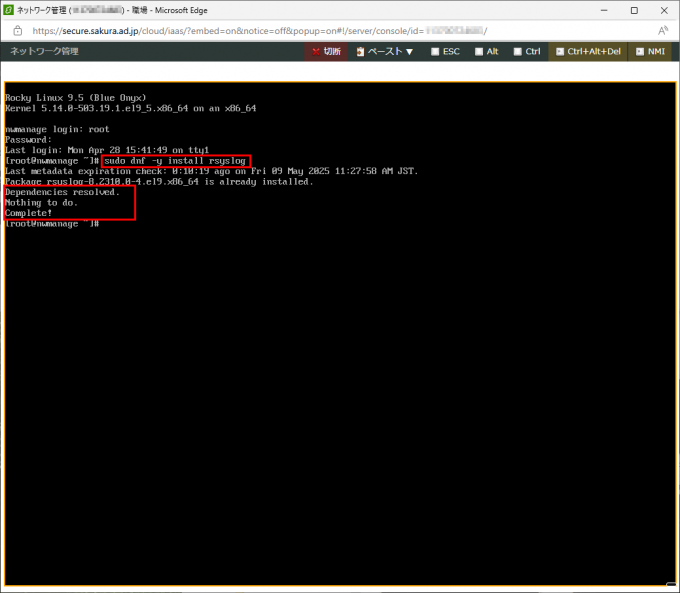

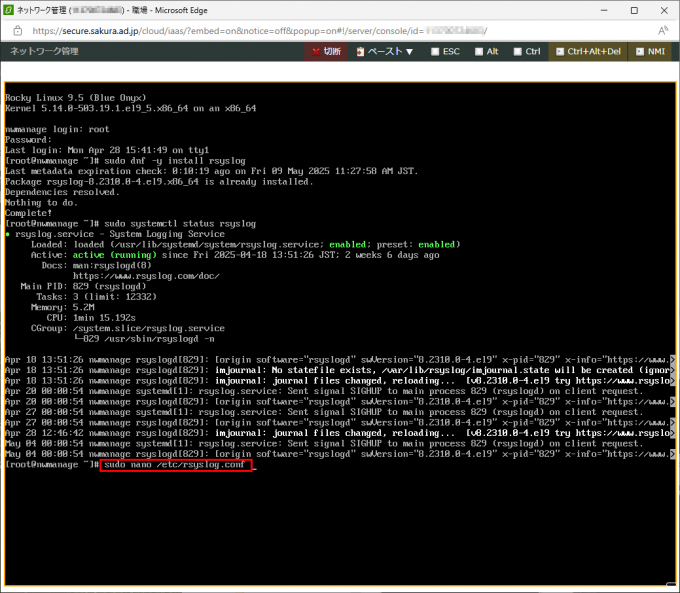

rsyslogのインストール

dnsコマンドでrsyslogパッケージをインストールします。

$ sudo dnf -y install rsyslog実施例)「インストールしなくっちゃ」と思い実行したところ、インストール済みでした。

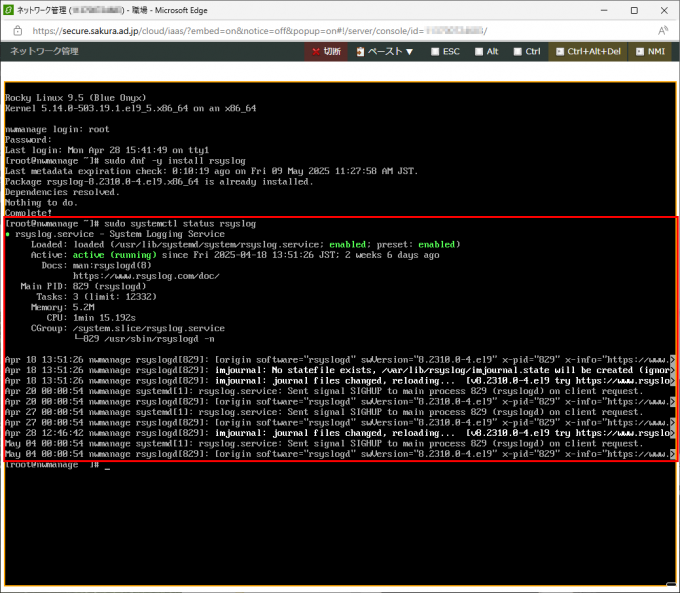

rsyslogの実行

1) syslogサービスの動作状態を確認します。

- もし、rsyslogが「active(running)」だった場合、3)に進む。

- もし、rsyslogが未起動(disabled,inactive,など)だったら、次に進む(起動または有効化)。

実施例)動作状態を確認したら、既に動作中でした。

2) rsyslogサービスが未動作であれば、開始または有効化します。

2-1) 開始

$ sudo systemctl start rsyslog2-2) 有効化

$ sudo systemctl enable rsyslog2-3) 動作状態の確認

$ sudo systemctl status rsyslog3) rsyslogの構成ファイルを設定(カスタマイズ)する

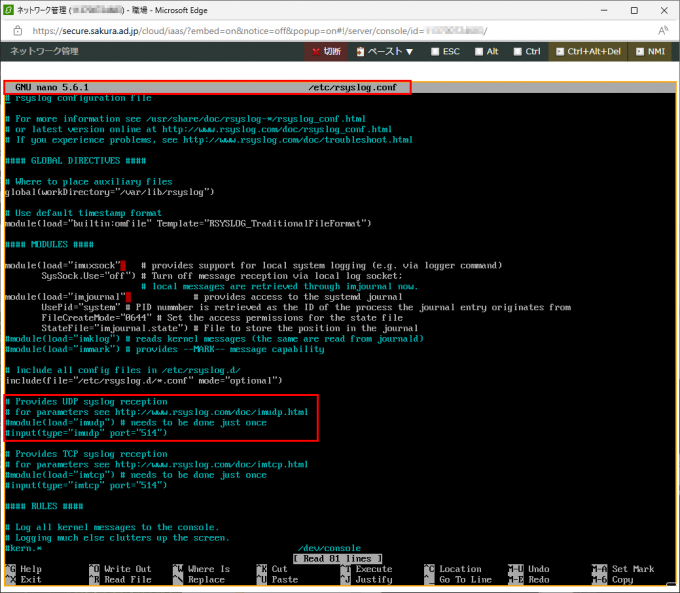

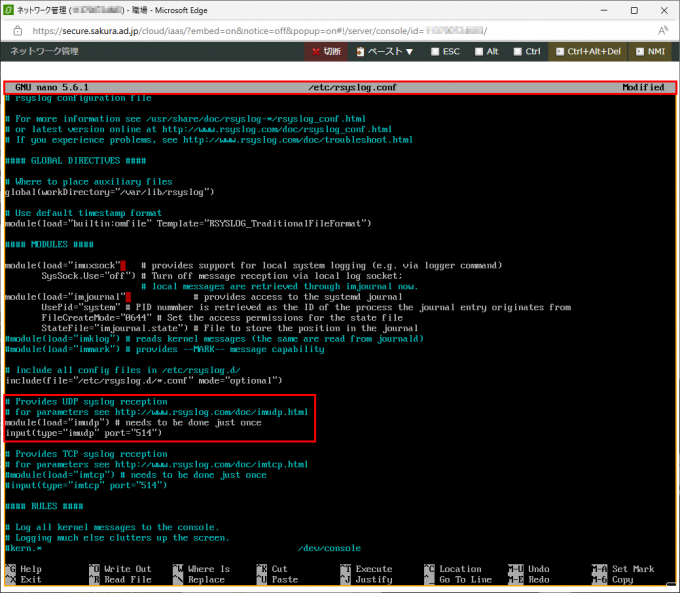

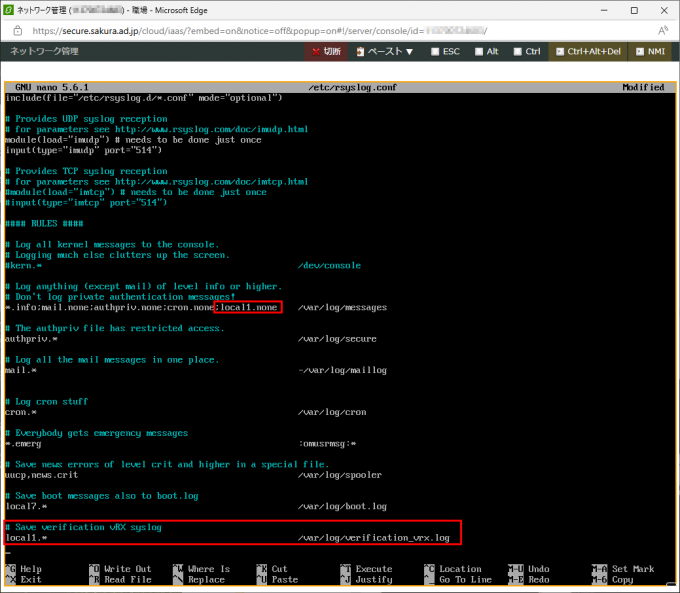

$ sudo nano /etc/rsyslog.conf実施例)

5-1) SYSLOGメッセージの待ち受けポートの定義します。

- 514/udpの待ち受けを有効にします(コメントの「#」を削除する)

module(load="imudp") # needs to be done just once

input(type="imudp" port="514")

# module(load="imtcp") # needs to be done just once

# input(type="imtcp" port="514")実施例)

初期設定では、SYSLOGメッセージの待ち受けを許可していない(コメントアウトされている)

514/udpの待ち受けを許可するためコメント「#」を削除する

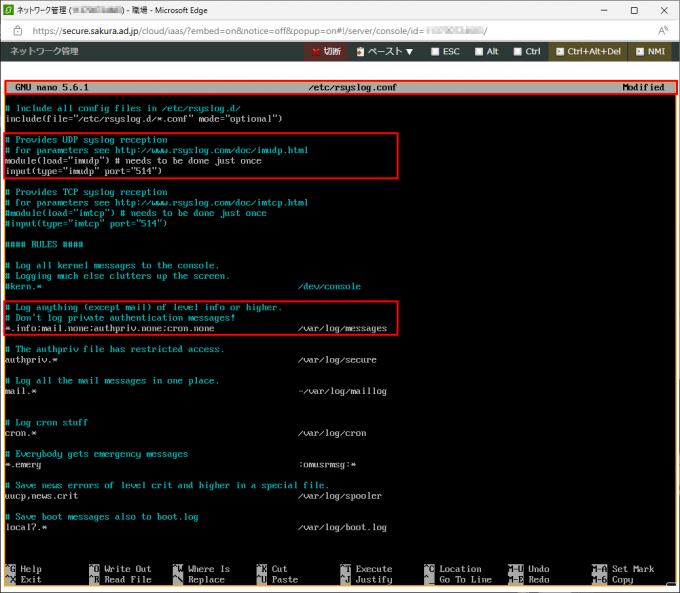

5-2) ファシリティー「local」のメッセージを「/var/log/verification_vrx.log」に保存します。

ファシリティー「local」のメッセージを「/var/log/messages」に保存しないように「local.none」を追記します。

*.info;mail.none;authpriv.none;cron.none;local1.none /var/log/messagesファシリティー「local」のメッセージを「/var/log/verification_vrx.log」に保存するエントリーを追加します。

# verification vRX

local1.* /var/log/verification_vrx.log実施例)

初期設定

ファシリティー「local1」に関する設定を2か所追加します。

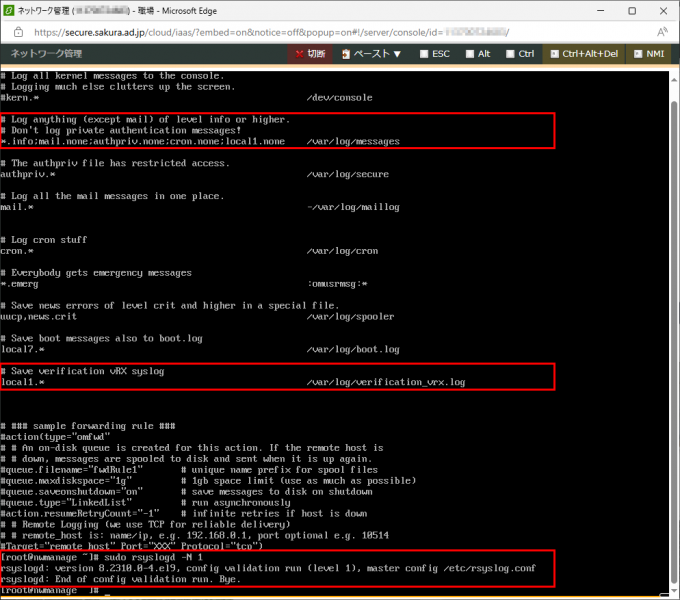

5) rsyslog.confの文法をチェックします。

$ sudo rsyslogd -N 1実施例)

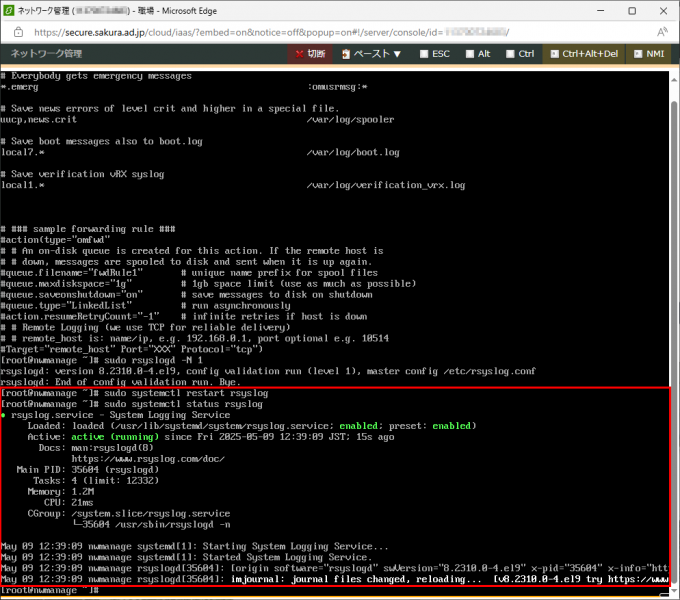

6) rsyslogサービスを再起動します。

- 再起動する

- 動作状態を確認する

$ sudo systemctl restart rsyslog

$ sudo systemctl status rsyslog実施例)

7) rsyslogに対して出力をテストします。

ファシリティー「local1」にテストメッセージを送って適切に動作しているか確認します。

7-1) コマンドラインからSYSLOGメッセージを生成して、ログファイルに保存します。

$ sudo logger -p local1.info "test info message."

$ sudo logger -p local1.debug "test debug message."

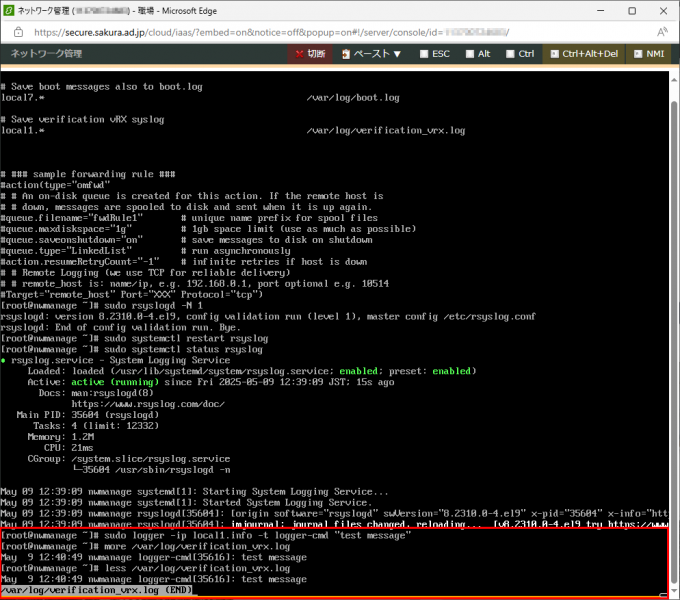

$ sudo logger -ip local1.info -t logger-cmd "test message"7-2) tailコマンドでログファイルの最終行から数行を閲覧します。

ファイルを閲覧するときのオプション例

- -n 20:最後から20行を表示する

- -f:ファイルへの追記を監視する。

$ tail -n 20 /var/log/verification_vrx.log

$ tail -f /var/log/verification_vrx.log7-3) lessコマンド(moreコマンド)でログファイルを閲覧します。

簡単な画面操作コマンド例

- f:1ページ進む

- b:1ページ戻る

- g:先頭行へ飛ぶ

- G:最終行へ飛ぶ

- q:終了する

$ less /var/log/verification_vrx.log7-4) grepコマンドでログファイルを検索します。

$ grep filter /var/log/verification_vrx.log実施例)

テストメッセージを送って、ファイルに記録されているかファイルの内容を確認しました。

| さくらインターネットの公開情報 |

|---|

| さくらのナレッジ | 「知る」「学ぶ」「つくる」を育てるITエンジニアのためのメディア |

| → 多機能なログ管理システム「rsyslog」の基本的な設定 | さくらのナレッジ |

| → 「rsyslog」のデータベース出力機能やテンプレート機能、スクリプティング機能を活用する | さくらのナレッジ |

| loggerコマンドに関する技術情報 |

|---|

| Ubuntu Manpage: logger - システムログにメッセージを書き込む |

| logger コマンド - IBM Documentation |

| インフラエンジニア入門 運用編 loggerを用いたログテスト | エンベーダー |

| ヤマハルーターのsyslogをLinuxサーバで受信する技術情報 |

|---|

| FAQ for YAMAHA RT Series / Syslog |

| YAMAHA RTX830のログを外部ログサーバに出してみた - 株式会社ネディア │ネットワークの明日を創る│群馬 |

| ヤマハルータ(RTX1200)からログをCentOS6に送ってみた #Linux - Qiita |

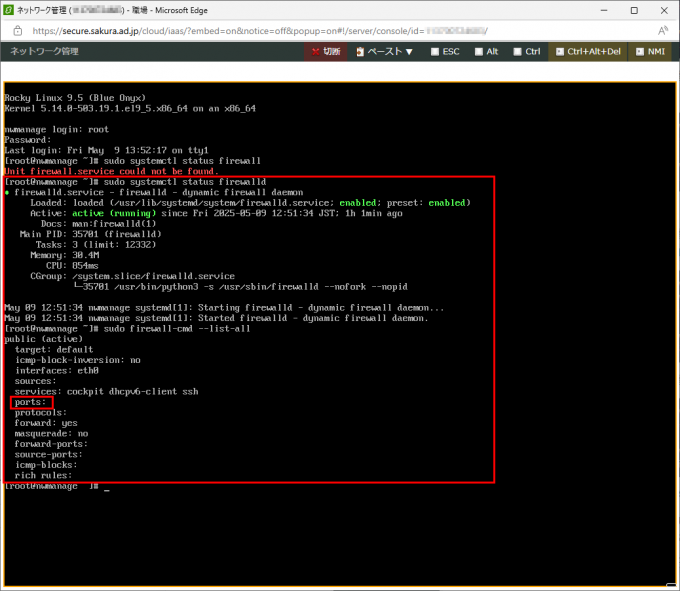

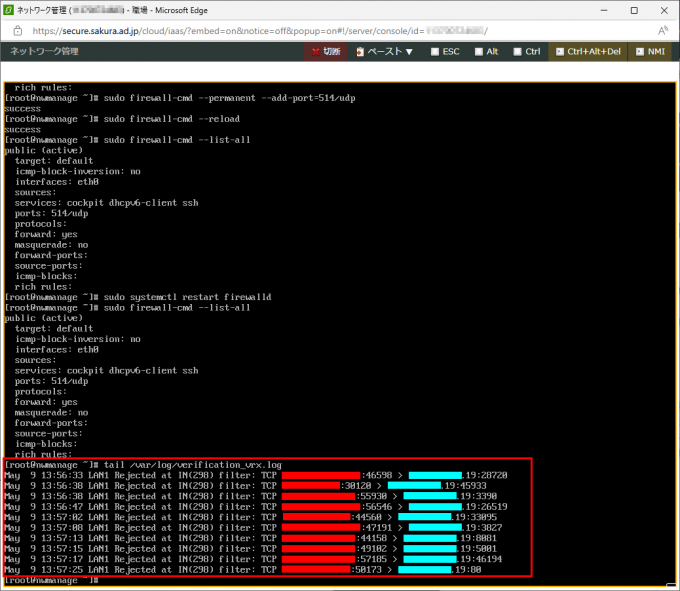

firewalldで514/udpを通過させる

1) ファイアウォールサービスの現在の状態を確認します

- firewalldの動作状態を確認します。

- ファイアウォールの設定を再読み込みします。

$ sudo systemctl status firewalld

$ sudo firewalld-cmd --list-all実施例)

- firewalldの動作状態は、activeとなっています。

- portsの開閉状態は、すべて閉じています。

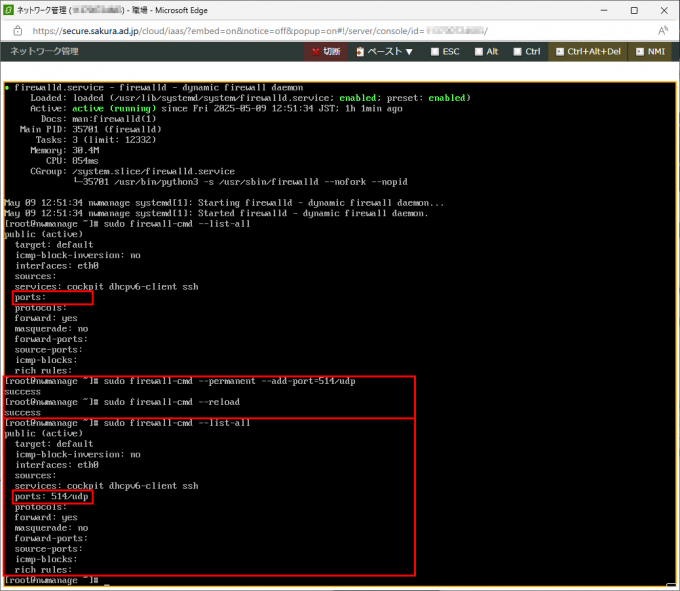

2) 514/udpを通過させるよう設定します。

- ポート514/UDPを追加する設定を永続的に保存するようにします。

- 設定を再読み込みします。

$ sudo firewall-cmd --permanent --add-port=514/udp

$ sudo firewall-cmd --reload実施例)

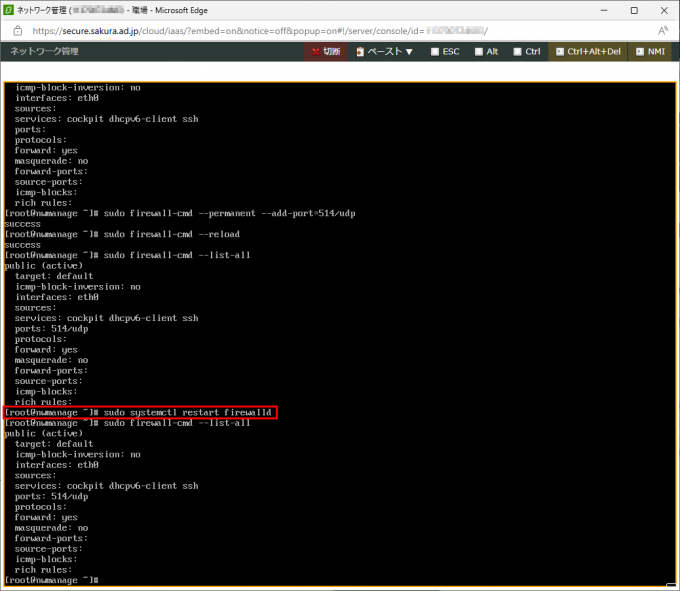

3) firewalldを再起動します。

- firewalldを再起動します。

- 動作状態を確認します。

$ sudo systemctl restart firewalld

$ sudo firewalld-cmd --list-all実施例)

| firewallに関する技術情報 |

|---|

| firewalldの設定 Rocky Linux – Rocky Linux サーバ構築術 文具堂 |

| Linux firewalldでポート開放する方法(RHEL/CentOS7系) #centos7 - Qiita |

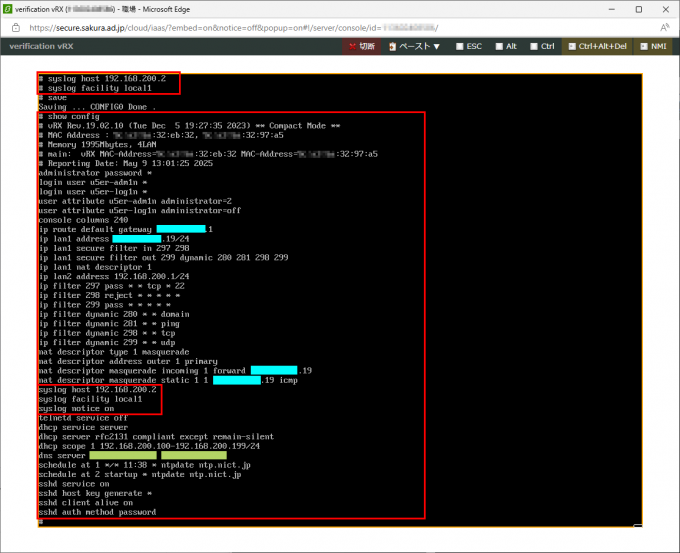

vRXの設定

vRXにSYSLOGの送信先とファシリティーを設定します。

- SYSLOGの送信先→192.168.200.2

- ファシリティーの設定→local1

# syslog host 192.168.200.2

# syslog facility local1

実施例)

サーバ「ネットワーク管理」のログを確認

vRX、firewalld、rsyslogの設定が完了しましたので、vRXが生成するパケットフィルターのログが、rsyslogにより記録されているか、ファイルの内容を表示します。

実施例)

カスタマイズのヒント

1) SYSLOGの書式は、RFCで統一される方向にあるので、vRXの書式をRFC2524に変更してみる。

# syslog format type rfc5424

関連リンク

関連する技術情報のまとめ(再掲)です。

dnfのリンク

sudoのリンク

テキストエディタのリンク

nmapのリンク

rsyslogのリンク

| さくらインターネットの公開情報 |

|---|

| さくらのナレッジ | 「知る」「学ぶ」「つくる」を育てるITエンジニアのためのメディア |

| → 多機能なログ管理システム「rsyslog」の基本的な設定 | さくらのナレッジ |

| → 「rsyslog」のデータベース出力機能やテンプレート機能、スクリプティング機能を活用する | さくらのナレッジ |

loggerのリンク

| loggerコマンドに関する技術情報 |

|---|

| Ubuntu Manpage: logger - システムログにメッセージを書き込む |

| logger コマンド - IBM Documentation |

| インフラエンジニア入門 運用編 loggerを用いたログテスト | エンベーダー |

firewalldのリンク

| firewallに関する技術情報 |

|---|

| firewalldの設定 Rocky Linux – Rocky Linux サーバ構築術 文具堂 |

| Linux firewalldでポート開放する方法(RHEL/CentOS7系) #centos7 - Qiita |

ヤマハルーターのSYSLOGのリンク

| ヤマハルーターのsyslogをLinuxサーバで受信する技術情報 |

|---|

| FAQ for YAMAHA RT Series / Syslog |

| YAMAHA RTX830のログを外部ログサーバに出してみた - 株式会社ネディア │ネットワークの明日を創る│群馬 |

| ヤマハルータ(RTX1200)からログをCentOS6に送ってみた #Linux - Qiita |

検証経費

第8回で検証したサーバとvRXに関する費用は次の通りです。

| 項目 | 経費 |

|---|---|

| 仮想マシン(vRX) ・コア数:2 core ・メモリ:2GB | 起動からシャットダウンまでの稼働時間に応じた課金が発生 ・21円/時間 ・214円/日 ・4,290円/月 |

| vRXのアーカイブ | 今回の動作確認だけなら費用は発生しません |

| vRXのライセンス | 今回の動作確認だけなら費用は発生しません |

| 仮想ネットワーク(スイッチ) | スイッチは常時稼働で、時間単位で課金される ・11円/時間 ・110円/日 ・2,200円/月 |

| 仮想マシン( サーバ / Rocky Linux ) ・コア数:1 core ・メモリ:2GB | 起動からシャットダウンまでの稼働時間に応じた課金が発生 ・16円/時間 ・159円/日 ・3,190円/月 |

| 利用料の合計 | ・48円/時間 ・483円/日 ・9,680円/月 |

※料金は、作成時(2025年4月など)に表示されたものです。

連載トップへのリンク

| 連載回数番号 | リンク |

|---|---|

| 第1回 | はじめる前に |

| 第2回 | インストールとシャットダウン |

| 第3回 | 初期設定 |

| 第4回 | 入出力を観測 |

| 第5回 | インストール状態の確認 |

| 第6回 | セキュリティーフィルターの適用 |

| 第7回 | NAT(IPマスカレード、NAPT)の適用 |

| 第8回 | 新しいセキュリティーポリシーの検討 |

| 第9回 | SSHでリモート管理する設定 |

| 第10回 | 内部サーバの設置 |

| 第11回 | SYSLOGサーバの設定 |

| 第12回 | vRXのライセンス手配 |

| 第13回 | 物理ルーターとVPN接続 |

| 第14回 | VPCとvRXの比較 |

※画面キャプチャーなどは、2025年4月~5月時点のものです。