サイバー攻撃の定番になりつつある「ランサムウェア」

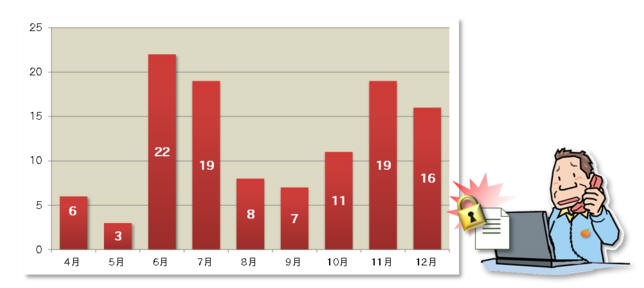

ランサムウェアによる被害が増加しており、独立行政法人情報処理推進機構(IPA)もたびたび注意喚起を発表しています。ランサムウェアはマルウェアの一種で、感染するとPCのハードディスクや特定エリアを暗号化し、起動不能にしたり、ファイルを開けなくしたりしてしまいます。その際に、「暗号化を解除するには料金の支払いが必要である」という警告ダイアログを表示します。つまり「身代金」を要求するわけです。

ランサムウェアは、数年前に流行した「偽セキュリティソフト」の手口が進化したものと言えます。偽セキュリティソフトの手口とは、インターネットを閲覧している際に、特定のコンテンツやリンクをクリックした際に「PCがマルウェアに感染しました」というダイアログを表示させ、「このマルウェアは新種のため、このセキュリティソフトで駆除してください」と、セキュリティソフトをダウンロード、インストールさせます。

このセキュリティソフトが実はマルウェアで、実行してしまうと「マルウェアを駆除するためには製品版を使用してください」と購入を勧めてきます。購入の際にはクレジットカードで支払うケースが多く、これによりサイバー犯罪者はクレジットカード情報を入手するわけです。

偽セキュリティソフトでは、「FakeAV」などが有名です。おそらく、偽セキュリティソフトの手口が有効であると考えたサイバー犯罪者が、さらに大胆に身代金を要求する手口に移行したと言えます。

このため、現在では偽セキュリティソフトの手口はほとんどなくなり、ランサムウェアの手口が中心になっています。その手法も、サイト上に罠を仕掛けるだけでなく、スパムメールやスピアフィッシングメールへと移行しています。いわゆるソーシャルネットワーキングを使用する標的型攻撃の手法も多くなっていますし、「水飲み場攻撃」でランサムウェアが仕掛けられるケースも増えています。

ターゲットが個人から企業へ、「金融機関」や「医療機関」も標的に

ランサムウェアはこれまで個人を標的にしたものがほとんどでしたが、最近では企業を狙う攻撃が増加し、特に金融機関へと標的が移りつつあります。これも、サイバー犯罪者が個人よりも企業を狙った方が効率的に高額な請求ができることに気づいたということでしょう。サイバー犯罪も組織化されていますので、効率性を非常に重視する傾向にあります。

また最近では、医療機関を狙うランサムウェアが世界各地で確認されています。医療機関はオンライン化が進んでいるため、オフラインにすることが難しく、被害が拡大しています。

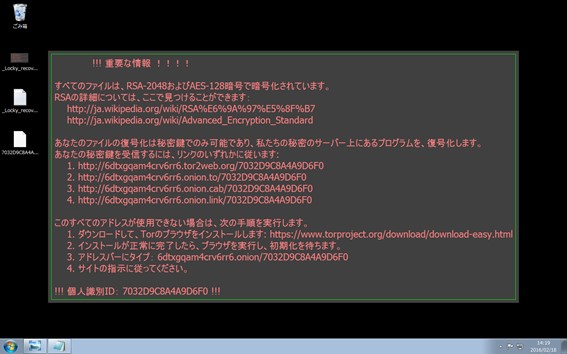

さらに、ランサムウェアの多言語化も確認されています。2016年2月に確認されたランサムウェア「Locky」は、感染したPCの言語をチェックして、そのPCで使用されている言語で「脅迫文」のダイアログを表示します。ただし、ダイアログに表示される「支払いページ」は英語表記となっているので、日本を標的にしたものとは考えにくいと言えます。

一方で、オンラインバンキングを狙う「バンキングマルウェア」に感染させようとするフィッシングメールは近年、ほとんど違和感のない日本語を使用するようになっています。この傾向から、攻撃に日本語が堪能なスタッフを起用し、日本を標的とするランサムウェアが登場する日も、そう遠くないかもしれません。

ランサムウェアに感染した場合、暗号化されたファイルを復号するのは非常に困難です。実際、ランサムウェア感染者からの相談を受けたFBIが「PCを復旧したいなら、身代金を支払った方がいい」とアドバイスしたケースもあるほどです。その対策には、統合セキュリティ対策ソフトを導入する、OSやアプリケーションのアップデートやパッチの適用を迅速に行い、常に最新の状態にしておくことなどが基本になりますが、ランサムウェアについてはバックアップが重要になります。

バックアップはOSに標準装備されている全体的なバックアップのほか、日々作成する仕事用のファイルやデジカメの写真など、暗号化されてしまった場合に復旧が困難なファイルを中心にバックアップを取るとよいでしょう。あるいは、常に外付けハードディスクドライブやSSDドライブ、USBメモリなどを装着し、基本的にファイルをそこに保存することも有効です。

現時点では、ランサムウェアに感染してシステムやファイルを暗号化されたら、ほぼ復旧はできないと考えた方がよさそうです。ランサムウェアに対応したセキュリティ対策ソフトもありますが、事前のインストールが必要で、暗号化されてしまったシステムにインストールしても復旧できません。今後さらに巧妙化していく可能性もありますので、今のうちにそうしたセキュリティ対策ソフトを導入しておくことも対策のひとつとなるでしょう。