はじめての「ヤマハ vRX さくらのクラウド版」(13)物理ルーターとVPN接続

この連載では、ヤマハ 仮想ルーター vRXをさくらのクラウドで検証する環境を構築いたします。「ヤマハ vRX さくらのクラウド版」がどのように動作するのかや検証費用について説明していきます。皆さんも検証環境を作って、いろいろ試してみてください。

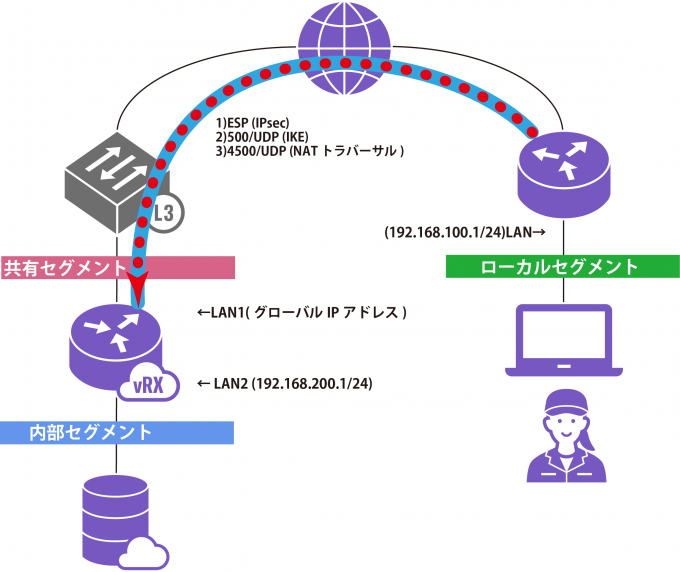

第12回でvRXにライセンスをインポートしましたので、早速、物理ルーター(RTX1210)とVPN接続します。

VPN設定

vRXと物理ルーター(RTX1210)間にVPNをつなぐための設定を投入します。

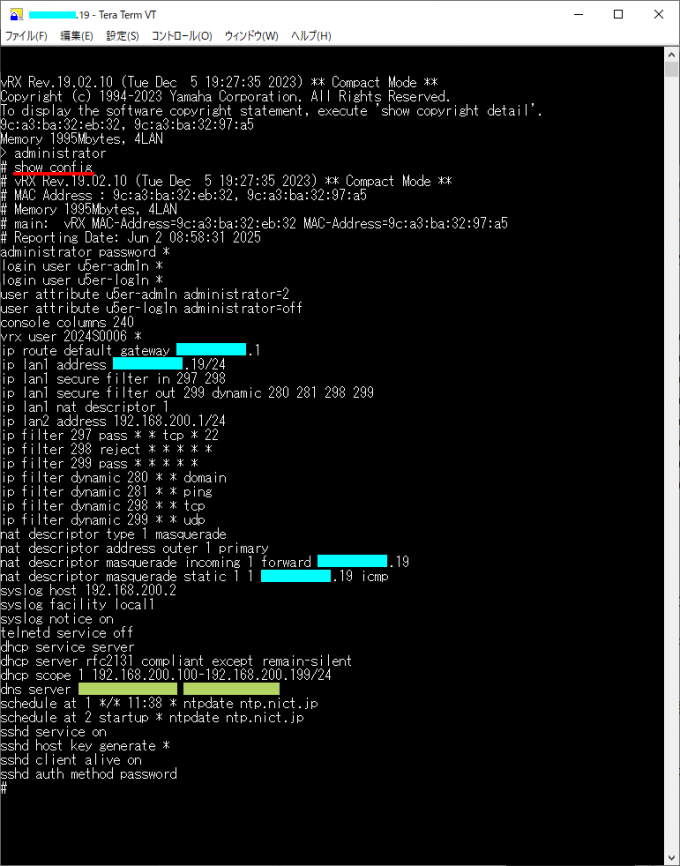

vRXのVPN設定前コンフィグ

vRX Rev.19.02.10 (Tue Dec 5 19:27:35 2023) ** Compact Mode **

Copyright (c) 1994-2023 Yamaha Corporation. All Rights Reserved.

To display the software copyright statement, execute 'show copyright detail'.

xx:xx:xx:32:eb:32, xx:xx:xx::32:97:a5

Memory 1995Mbytes, 4LAN

> administrator

# show config

# vRX Rev.19.02.10 (Tue Dec 5 19:27:35 2023) ** Compact Mode **

# MAC Address : xx:xx:xx:32:eb:32, xx:xx:xx:32:97:a5

# Memory 1995Mbytes, 4LAN

# main: vRX MAC-Address=xx:xx:xx:32:eb:32 MAC-Address=xx:xx:xx:32:97:a5

# Reporting Date: Jun 2 08:58:31 2025

administrator password *

login user u5er-adm1n *

login user u5er-log1n *

user attribute u5er-adm1n administrator=2

user attribute u5er-log1n administrator=off

console columns 240

vrx user uuuuuuuuuu *

ip route default gateway xxx.xxx.xxx.1

ip lan1 address xxx.xxx.xxx.19/24

ip lan1 secure filter in 297 298

ip lan1 secure filter out 299 dynamic 280 281 298 299

ip lan1 nat descriptor 1

ip lan2 address 192.168.200.1/24

ip filter 297 pass * * tcp * 22

ip filter 298 reject * * * * *

ip filter 299 pass * * * * *

ip filter dynamic 280 * * domain

ip filter dynamic 281 * * ping

ip filter dynamic 298 * * tcp

ip filter dynamic 299 * * udp

nat descriptor type 1 masquerade

nat descriptor address outer 1 primary

nat descriptor masquerade incoming 1 forward xxx.xxx.xxx.19

nat descriptor masquerade static 1 1 xxx.xxx.xxx.19 icmp

syslog host 192.168.200.2

syslog facility local1

syslog notice on

telnetd service off

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.200.100-192.168.200.199/24

dns server nnn.nnn.nnn.nnn nnn.nnn.nnn.nnn

schedule at 1 */* 11:38 * ntpdate ntp.nict.jp

schedule at 2 startup * ntpdate ntp.nict.jp

sshd service on

sshd host key generate *

sshd client alive on

sshd auth method password

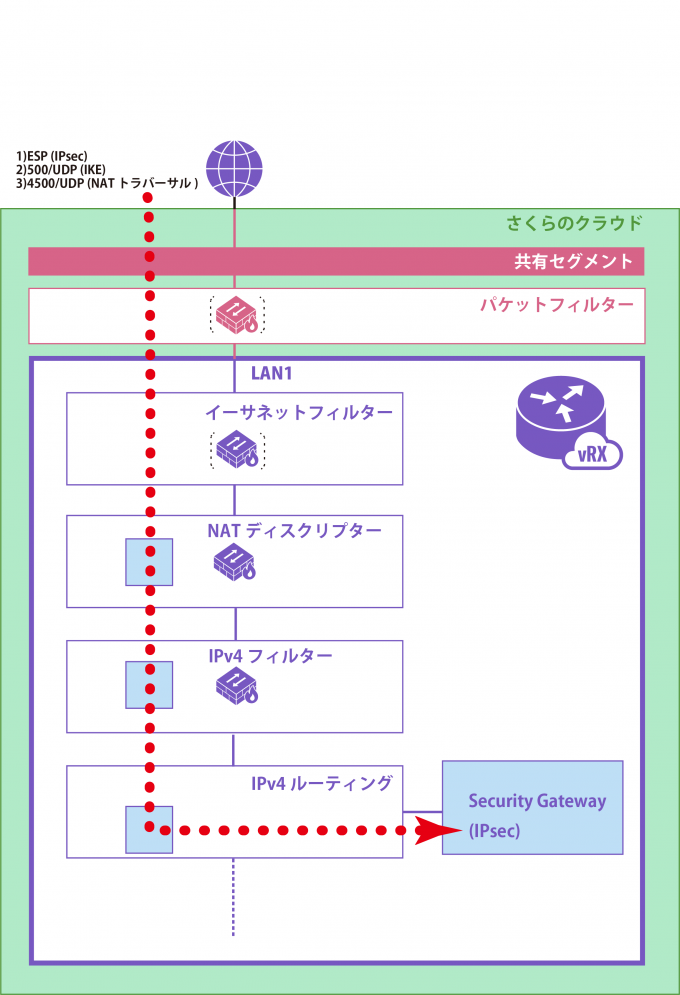

#vRXのVPN設定(センター側を想定→着呼)

- NAT設定(静的IPマスカレード)

- espと500/udpをセキュリティーゲートウェイに固定します。

- NATトラバーサルを有効にする場合は、4500/udpも固定します。

- IPフィルター設定

- espと500/udpを通します。

- NATトラバーサルを有効にする場合は、4500/udpも通します。

- セキュリティーゲートウェイ設定(IPsecトンネル)

- 認証方式、暗号方式を設定します。

- 相互のIPアドレス、事前認証鍵、識別名を登録します。

- NATトラバーサルを有効にします。

- 経路設定

- 接続先の経路をトンネル(VPN)に設定します。

- IKEの鍵交換を始動

| セキュリティーゲートウェイの設定 | 設定値 | 概要 |

|---|---|---|

| ipsec sa policy | 認証方式 = sha256-hmac 暗号方式 = aes256-cbc | 256 bitのAESを利用する |

| ipsec ike keepalive use | auto | 接続相手から切断されたらキープアライブも止める |

| ipsec ike local address | 192.168.200.1 | 自分側セキュリティ・ゲートウェイのIPアドレス |

| ipsec ike local name | (未設定) | 自分側のセキュリティ・ゲートウェイの名前と種類を設定 (固定グローバルアドレス) |

| ipsec ike nat-traversal | on | 利用する (ESPの代わりに4500/UDPを利用する) |

| ipsec ike pre-shared-key | "sakura_cloud-VPN_connection_key" | 事前認証鍵を登録する |

| ipsec ike remote address | any | 相手側セキュリティ・ゲートウェイのIPアドレス (特に制限しない) |

| ipsec ike remote name | "physical_vpn_router" | 相手側のセキュリティ・ゲートウェイの名前と種類を設定 (グローバルアドレスを持たない) |

| ipsec auto refresh | on | IKEの鍵交換を始動するかどうか |

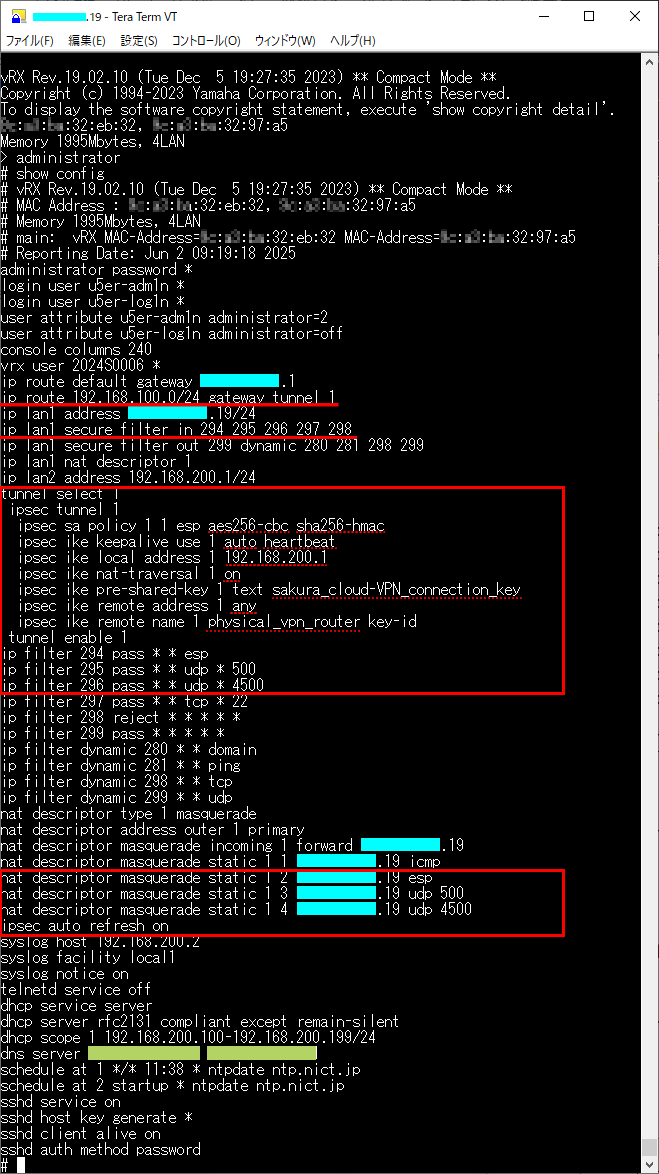

設定するコンフィグは以下のようになります。

#

# 1.NAT設定(静的IPマスカレード)

#

nat descriptor masquerade static 1 2 XXX.XXX.XXX.19 esp

nat descriptor masquerade static 1 3 XXX.XXX.XXX.19 udp 500

nat descriptor masquerade static 1 4 XXX.XXX.XXX.19 udp 4500

#

# 2.IPフィルター設定

#

ip filter 294 pass * XXX.XXX.XXX.19 esp

ip filter 295 pass * XXX.XXX.XXX.19 udp * 500

ip filter 296 pass * XXX.XXX.XXX.19 udp * 4500

#

ip lan1 secure filter in 294 295 296 297 298

#

# 3.セキュリティーゲートウェイ設定(IPsecトンネル)

#

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes256-cbc sha256-hmac

ipsec ike keepalive use 1 auto heartbeat

ipsec ike local address 1 192.168.200.1

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text sakura_cloud-VPN_connection_key

ipsec ike remote address 1 any

ipsec ike remote name 1 physical_vpn_router key-id

ip tunnel tcp mss limit auto

tunnel enable 1

#

# 4.経路設定

#

ip route 192.168.100.0/24 gateway tunnel 1

#

# 5.IKE の鍵交換を始動する

#

ipsec auto refresh on

設定を投入したら設定内容を確認します。

物理ルーターのVPN設定(拠点側/リモート側を想定→発呼)

- NAT設定(静的IPマスカレード)

- espと500/udpをセキュリティーゲートウェイに固定します。

- NATトラバーサルを有効にする場合は、4500/udpも固定します。

- IPフィルター設定

- espと500/udpをと通します。

- NATトラバーサルを有効にする場合は、4500/udpも通します。

- セキュリティーゲートウェイ設定(IPsecトンネル)

- 認証方式、暗号方式を設定します。

- 相互のIPアドレス、事前認証鍵、識別名を登録します。

- NATトラバーサルを有効にします。

- 経路設定

- 接続先の経路をトンネル(VPN)に設定します。

- IKE の鍵交換を始動

| セキュリティーゲートウェイの設定 | 設定値 | 概要 |

|---|---|---|

| ipsec sa policy | 認証方式 = sha256-hmac 暗号方式 = aes256-cbc | 256 bitのAESを利用する |

| ipsec ike keepalive use | on | 常にキープアライブする |

| ipsec ike local address | 192.168.100.1 | 自分側セキュリティ・ゲートウェイの IP アドレス |

| ipsec ike local name | "physical_vpn_router" | 自分側のセキュリティ・ゲートウェイの名前と 種類を設定 (固定グローバルアドレス) |

| ipsec ike nat-traversal | on | 利用する (ESPの代わりに4500/UDPを利用する) |

| ipsec ike pre-shared-key | "sakura_cloud-VPN_connection_key" | 事前認証鍵を登録する |

| ipsec ike remote address | xxx.xxx.xxx.19 | 相手側セキュリティ・ゲートウェイの IP アドレス |

| ipsec ike remote name | (未設定) | 相手側セキュリティ・ゲートうぇあいの名前や種類 |

| ipsec auto refresh | on | IKE の鍵交換を始動するかどうか |

VPN接続設定のコマンド例を以下に示します。

# # # 以下の設定は、Web GUIで生成したCONFIGで、vRXとの接続で関係する部分を抽出したものです。

# # # フィルターなどの定義番号は、vRXとは違うルールで設定されています。

#

# 1.NAT設定(静的IPマスカレード)

#

nat descriptor masquerade static 200 1 192.168.100.1 udp 500

nat descriptor masquerade static 200 2 192.168.100.1 esp

nat descriptor masquerade static 200 3 192.168.100.1 udp 4500

#

# 2.IPフィルター設定

#

ip filter 101100 pass * 192.168.100.1 udp * 500

ip filter 101101 pass * 192.168.100.1 esp

ip filter 101102 pass * 192.168.100.1 udp * 4500

#

ip lan2 secure filter in 101003 101020 101021 101022 101023 101024 101025 101030 101032 101100 101101 101102

#

# 3.セキュリティーゲートウェイ設定(IPsecトンネル)

#

tunnel select 1

description tunnel クラウドとの接続

ipsec tunnel 1

ipsec sa policy 1 1 esp aes256-cbc sha256-hmac

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on heartbeat 10 6

ipsec ike local address 1 192.168.100.1

ipsec ike local name 1 physical_vpn_router key-id

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text sakura_cloud-VPN_connection_key

ipsec ike remote address 1 XXX.XXX.XXX.19

ip tunnel tcp mss limit auto

tunnel enable 1

#

# 4.経路設定

#

ip route 192.168.200.0/24 gateway tunnel 1

#

# 5.IKE の鍵交換を始動

#

ipsec auto refresh on

(参考)RTX1210 Web GUIによるVPN設定

RTX1210は、Web GUIからVPN接続の設定ができます。今回はWeb GUIを使って設定しました。手順を以下に示します。

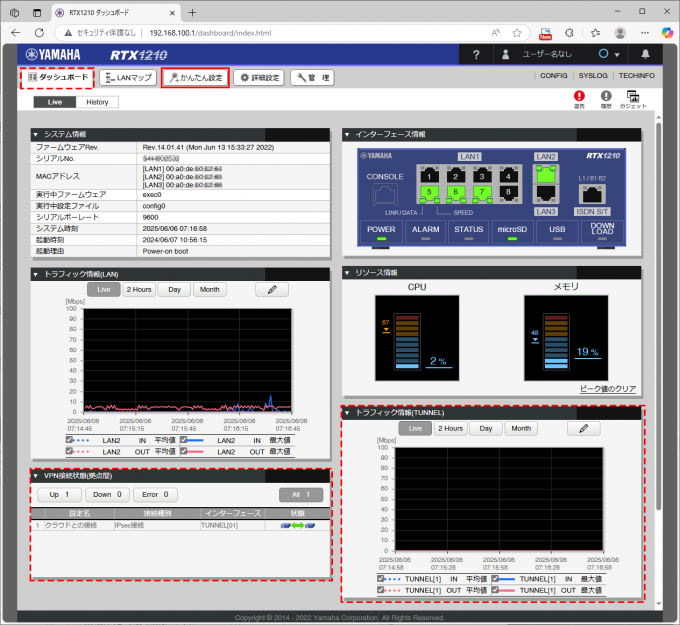

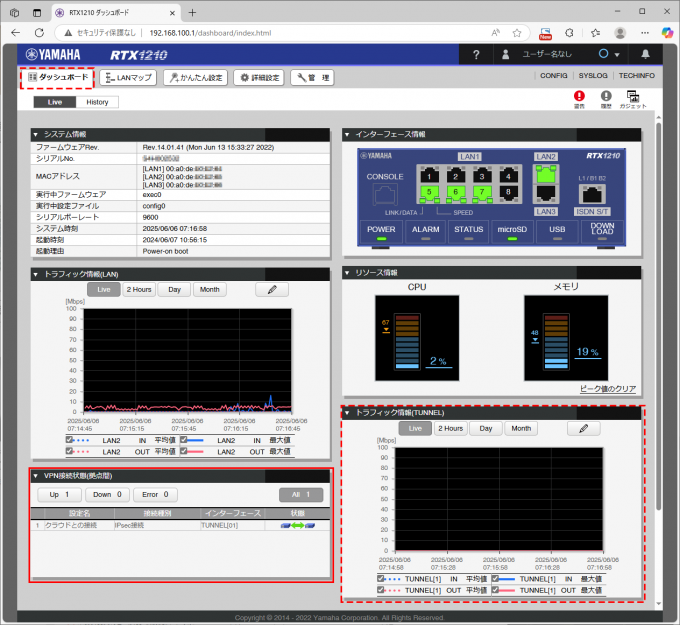

1) RTX1210のWeb GUIにログインします。ログインするとダッシュボードが表示されます。ダッシュボードでガジェットを選ぶと、VPN接続状態やトラフィック情報を可視化できるようになります。

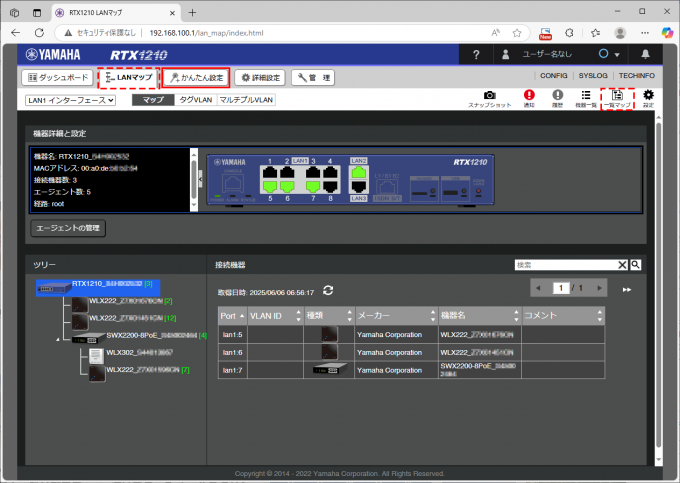

2) 参考:LANマップを表示してみました。ネットワーク・トポロジーを可視化できます。

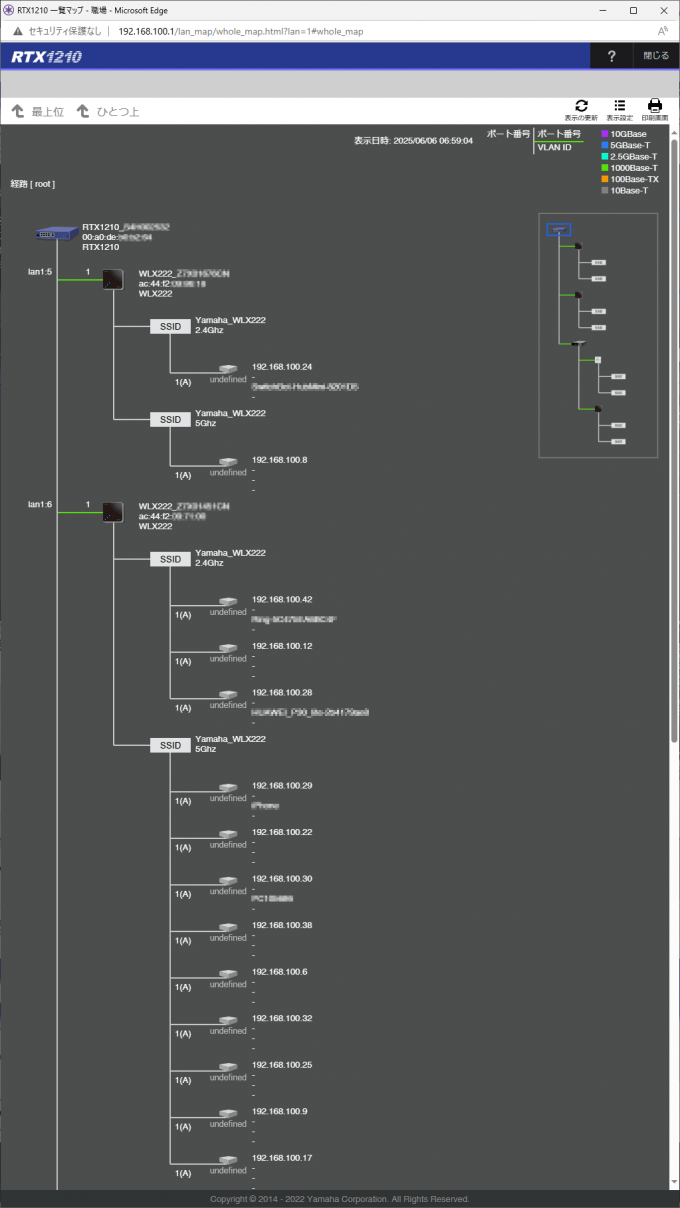

3) 参考:LANマップの一覧マップも表示してみました。一覧マップで様々な機器が論理的にどこにどう繋がっているか可視化できます。

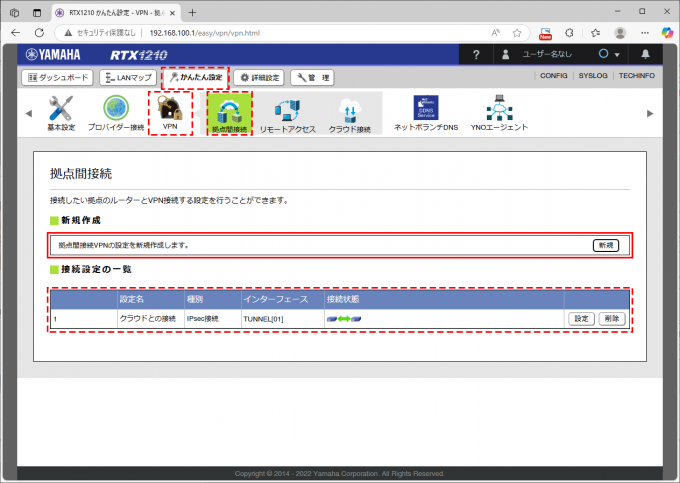

4) 「かんたん設定」画面で「VPN」をクリックします。

4) 「かんたん設定」画面の「VPN」では、拠点間接続、リモートアクセス、クラウド接続が選択できるので、「拠点間接続」をクリックします。

5) 新規作成の[新規]ボタンをクリックします。

- 「接続設定の一覧」では、設定済みのVPNが一覧表示されます。接続状態を確認したり、設定したり、削除したりできます。

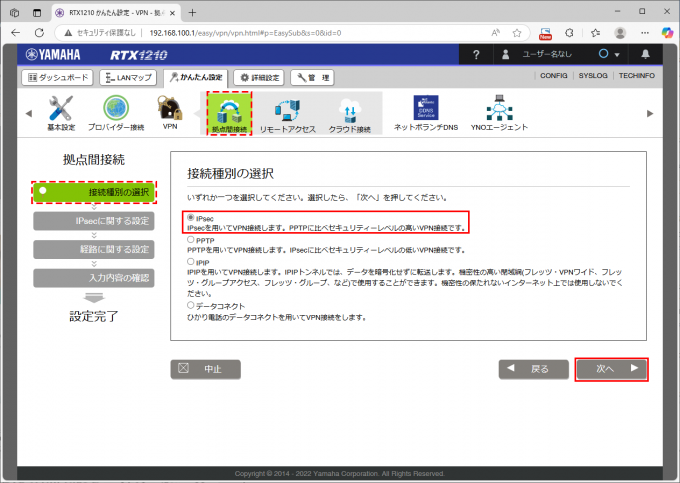

6) 「接続種別の選択」では、「IPsec」を選択して、[次へ]ボタンをクリックします。

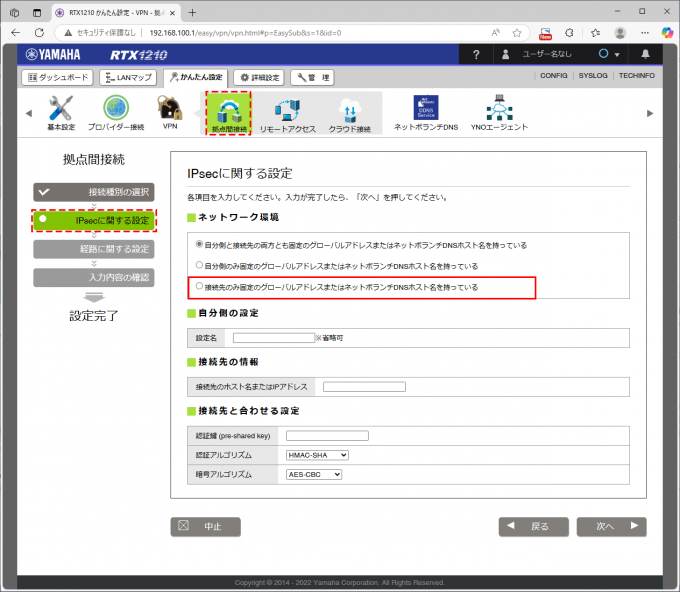

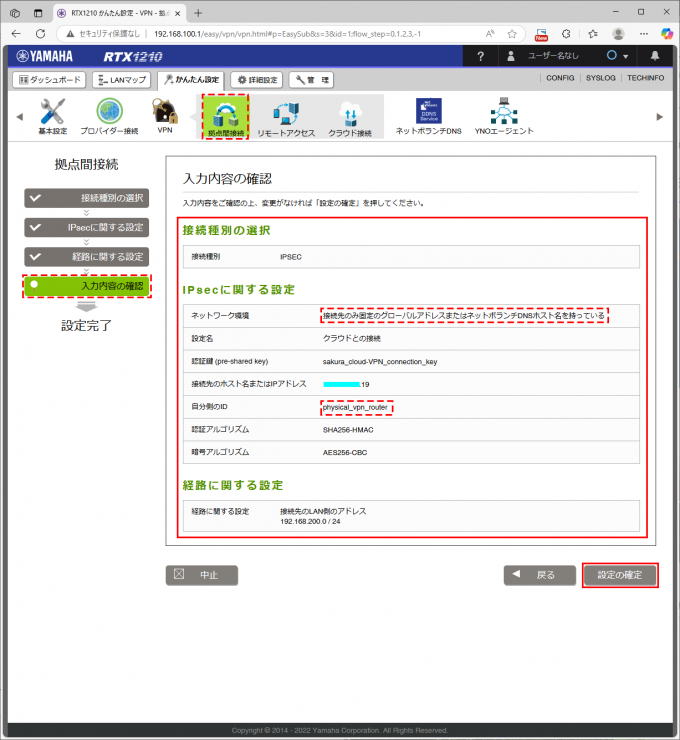

7) 「IPsecに関する設定」では、まず「ネットワーク環境」で「接続先のみ固定のグローバルアドレスまたはネットボランチDNSホスト名を持っている」を選択します。これは重要です。

- 接続先(さくらのクラウドのvRX)は、固定IPアドレスが割り当てられています。

- 自分側は、動的にIPアドレスが割り当てられたり、NAT配下のプライベートアドレスであったりすることが多いです。

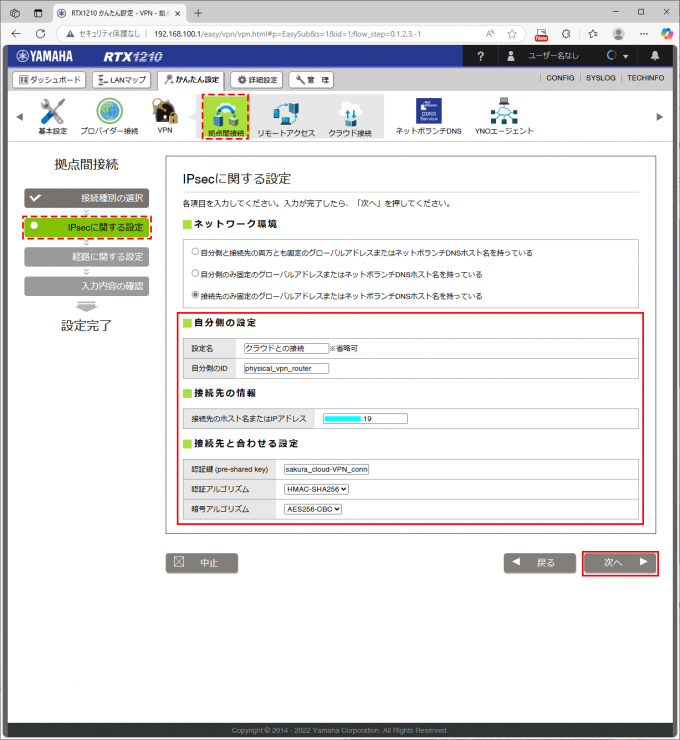

8) 「IPsecに関する設定」で、vRXのVPN設定と通信できるように、自分側の設定、接続先の情報、接続先と合わせる設定を入力します。

| 分類 | 設定項目 | 設定値 |

|---|---|---|

| 自分側の設定 | ||

| 設定名 | クラウドとの接続 | |

| 自分側のID | physical_vpn_router | |

| 接続先の情報 | ||

| 接続先のホスト名またはIPアドレス | XXX.XXX.XXX.19 | |

| 接続先と合わせる設定 | ||

| 認証鍵 (pre-shared key) | sakura_cloud-VPN_connection_key | |

| 認証アルゴリズム | sha256-hmac | |

| 暗号アルゴリズム | aes256-cbc |

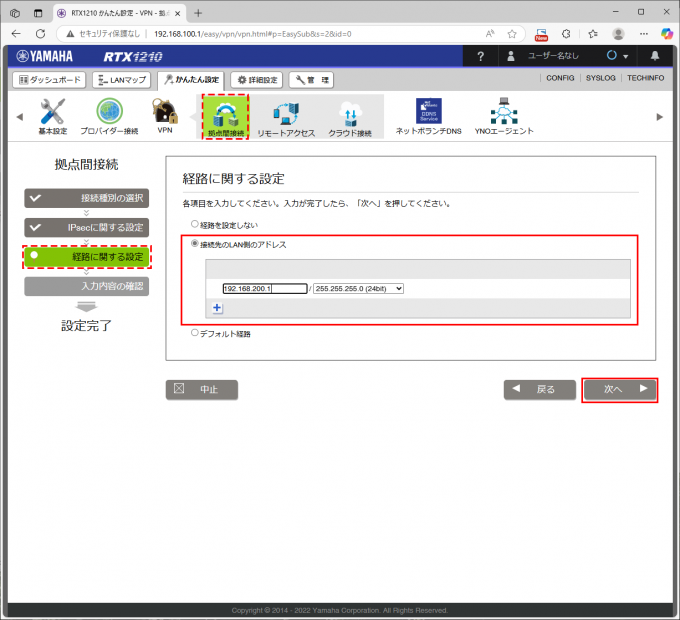

9) 接続先の経路情報を設定します。

10) VPNの設定内容を確認して、[設定の確定]ボタンをクリックします。設定内容の確認においては、特に「ネットワーク環境」と「自分側のID」にご注意ください。

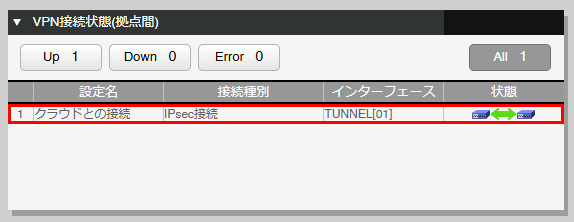

11) 設定が確定したら、[ダッシュボード]画面で、[VPN接続状態]を有効にして状態を確認します。

VPNが接続できていたら通信確認を行います。疎通できない場合は設定を確認してください。

| ヤマハの公開情報 |

|---|

| ヤマハネットワーク製品 技術情報ページ |

| → vRX さくらのクラウド版 ユーザーガイド |

| →→ VPNを構築する(1対1) |

| →→ VPNを構築する(1対多) |

| →→ 困ったときは(VPN接続) |

| → コマンドリファレンス |

| →→ IPsec の設定 |

| →→→ ipsec sa policy |

| →→→ ipsec ike pre-shared-key |

| →→→ ipsec ike local address |

| →→→ ipsec ike local name |

| →→→ ipsec ike remote address |

| →→→ ipsec ike remote name |

| →→→ ipsec ike keepalive use |

| →→→ ipsec ike nat-traversal |

| →→→ ip tunnel tcp mss limit |

| →→→ ipsec ike keepalive log |

| →→→ ipsec auto refresh |

| →→→ show status tunnel |

| → 技術資料 |

| →→ セキュリティ・ゲートウェイ機能とIPsec |

| →→→ IPsec NATトラバーサル 外部仕様書 (通常:ESP & 500/UDP → NATトラバーサル:4500/UDP & 500/UDP) |

| ヤマハネットワーク製品 |

| → 設定例 |

| →→ Web GUI 「拠点間接続VPN(IPsec)」の設定方法(拠点側が動的IPアドレスを使用) |

VPN動作確認

vRXと物理ルーター間のVPNを動作確認します。

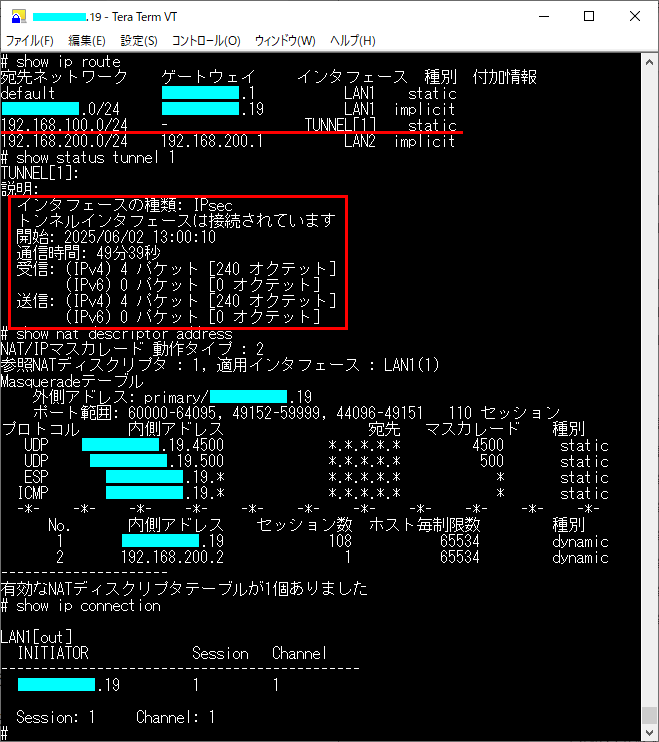

vRXの状態確認

コンソールからshow status tunnelコマンドなどを実行します。もし通信できていない場合は、調べた結果から不具合原因の特定を行います。

# show ip route

# show status tunnel 1

# show nat descriptor address

# show ip connectionVPN宛てに経路ができていて、VPNが繋がっているので、VPN接続完了です。

物理ルーターの動作確認

[ダッシュボード]画面の[VPN接続状態]でVPNの接続状態を確認します。

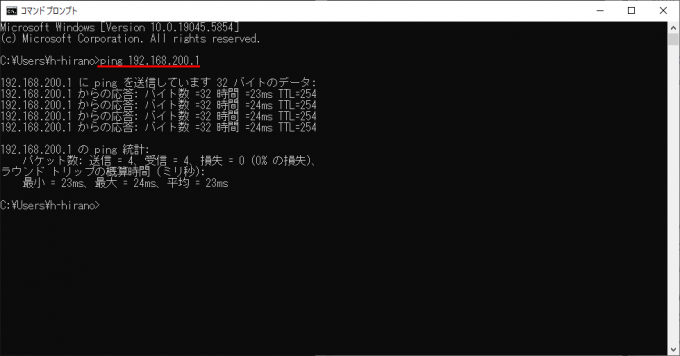

Windowsのコマンドプロンプトで、vRXに割り当てたプライベートIPアドレスに向けてpingコマンドを実行します。

C:¥> ping 192.168.200.1 通信できました!

もし、VPNが接続できている状態でpingが通らなかったら、経路設定あたりを見直します。

検証経費

第12回で検証したサーバとvRXに関する費用は次の通りです。

| 項目 | 経費 |

|---|---|

| 仮想マシン(vRX) ・コア数:2 core ・メモリ:2GB | 起動からシャットダウンまでの稼働時間に応じた課金が発生します ・21円/時間 ・214円/日 ・4,290円/月 |

| vRXのアーカイブ | 今回の動作確認だけなら費用は発生しません |

| vRX 基本ライセンス | ・6,050円/月 |

| vRX VPNオプションライセンス | ・550円/月 |

| 仮想ネットワーク(スイッチ) | スイッチは常時稼働で、時間単位で課金されます ・11円/時間 ・110円/日 ・2,200円/月 |

| 仮想マシン( サーバ / Rocky Linux ) ・コア数:1 core ・メモリ:2GB | 起動からシャットダウンまでの稼働時間に応じた課金が発生します ・16円/時間 ・159円/日 ・3,190円/月 |

| 利用料の合計 | ・16,280円/月 |

※料金は作成時(2025年6月など)に表示されたものです。

連載トップへのリンク

| 連載回数番号 | リンク |

|---|---|

| 第1回 | はじめる前に |

| 第2回 | インストールとシャットダウン |

| 第3回 | 初期設定 |

| 第4回 | 入出力を観測 |

| 第5回 | インストール状態の確認 |

| 第6回 | セキュリティーフィルターの適用 |

| 第7回 | NAT(IPマスカレード、NAPT)の適用 |

| 第8回 | 新しいセキュリティーポリシーの検討 |

| 第9回 | SSHでリモート管理する設定 |

| 第10回 | 内部サーバの設置 |

| 第11回 | SYSLOGサーバの設定 |

| 第12回 | vRXのライセンス手配 |

| 第13回 | 物理ルーターとVPN接続 |

| 第14回 | VPCとvRXの比較 |

※画面キャプチャーなどは2025年6月時点のものです。