オープンソースのAPIゲートウェイ「Kong」レビュー

ここ1、2年でWeb APIを提供する企業はもちろん、それを活用した企業提携などが増えてきました。新しいWebサービスであればWeb APIを提供しないケースのが少ないくらいで、APIファーストと言った言葉も生まれています。

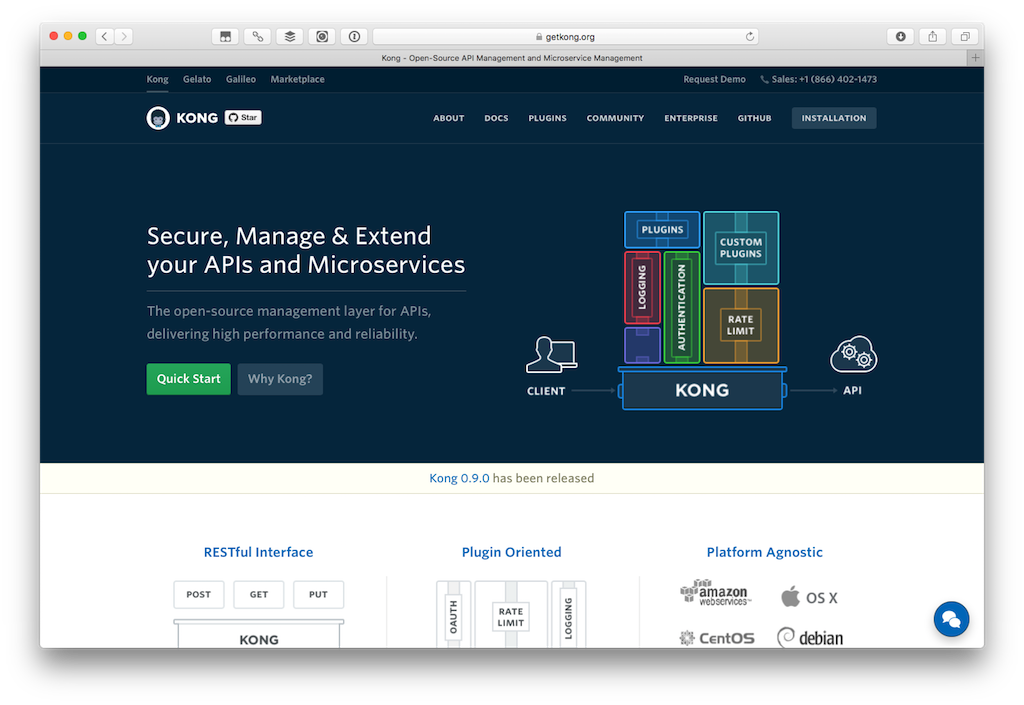

そんな中、次に問題になるのがWeb APIの管理です。既存システムの中に作り込んでいく、モノシリックな方法もあるでしょうが、今回はWeb APIを切り離して提供することでシステムの疎結合やマイクロサービス化を実現できるKongを紹介します。

Kongについて

KongはオープンソースのAPIゲートウェイで、簡単にWeb APIを構築して本体サイトとのプロキシとして動作します。また、認証を行ったり、CORSやSSLなどの認証、トラフィックコントロール、解析や監視といった機能をプラグインで提供します。

Kong - Open-Source API Management and Microservice Management

インストールについて

インストール方法は各種ありますが、試用する上で最も簡単なのはDockerを使った方法です。まず最初にcassandraをインストールします。PostgreSQLを利用することもできます。

// Cassandraの場合

$ docker run -d --name kong-database \

-p 9042:9042 \

cassandra:2.2

// PosgreSQLの場合

$ docker run -d --name kong-database \

-p 5432:5432 \

-e "POSTGRES_USER=kong" \

-e "POSTGRES_DB=kong" \

postgres:9.4

そしてKongをインストールします。以下はCassandraの例ですが、PostgreSQLの場合はKONG_DATABASEをpostgresにします。

$ docker run -d --name kong \

--link kong-database:kong-database \

-e "KONG_DATABASE=cassandra" \

-p 8000:8000 \

-p 8443:8443 \

-p 8001:8001 \

-p 7946:7946 \

-p 7946:7946/udp \

--security-opt seccomp:unconfined \

mashape/kong

これでKongが立ち上がっています。他にもHerokuや各種Linuxディストリビューション向けにインストールできます。

使ってみる

では実際に試してみます。最初にWeb APIを作ります。以下は http://mockbin.com/ へのアクセスを行う Web APIです。

返却値は次のようになります。Web APIができあがりました。

では実際にWeb APIにアクセスしてみます。アクセスはGETです。

そうすると実際に http://mockbin.com/ へアクセスした結果のHTMLが返ってきます。

キー認証を有効にする

次にキー認証(key-auth)を有効にしてみます。

結果は次のようになります。

では先ほどと同じようにWeb APIにアクセスしてみます。

クライアントを作成する

ではアクセスするためにクライアントを作成してみます。まずユーザを作成します。

"username": "Jason"

ユーザを作成したら、そのユーザに合わせたキーを作成します。キーの文字列は自由です。

このようにしてキー認証ができるようになりました。では実際にアクセスしてみます。

ヘッダーにキーを追加した結果、先ほどと同じようにWeb APIへアクセスできるようになりました。

KongはAPIゲートウェイなので、実際にアクセスする仕組みは別途開発する必要があります。ただし、元々のWebサービス側に認証の仕組みを用意していない場合(メディアサイトなど)、Web APIがパブリックにアクセスされてしまうと制御できずにサーバに過剰な負荷がかかる可能性があります。そうした時にアクセスを適切に制御できるAPIゲートウェイが役立ちます。

Kongは各種機能をプラグインで追加できるので、Web APIのニーズに合わせたカスタマイズが自由にできます。Web APIを有効に活用していく中でも役立つソフトウェアではないでしょうか。

Kong - Open-Source API Management and Microservice Management