「BEC」被害が海外で急増、高収益を狙う犯罪者たち

国内でも被害が確認され始めた「BEC」

サイバー犯罪が組織化されてきたことで、一般的な会社組織と同じように“利益”を追求するようになってきました。そのためサイバー攻撃よりも確実かつシンプルに、金銭を得られる手法に移行しつつあります。例えば従来は企業に侵入して重要な情報を盗み出し、その情報を売買することで利益を得ていましたが、最近ではランサムウェアを使ったサイバー攻撃が主流になっています。

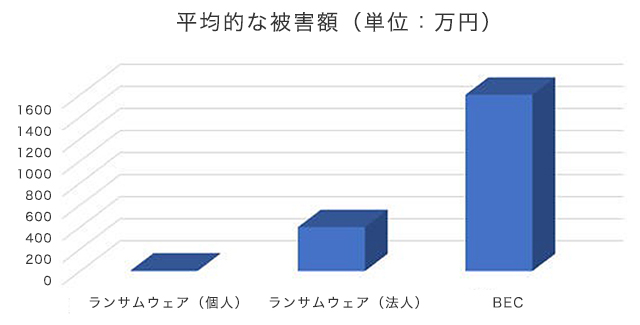

ランサムウェアによるサイバー攻撃であれば、ターゲットから直接金銭を受け取ることができます。また個人よりも企業をターゲットにした方が、身代金をより高額にできます。個人の場合は主に家族や友人の写真が対象となり、身代金も3~5万円というケースが多いですが、企業の場合は業務ファイルが対象となり、特に共有フォルダのファイルを暗号化されてしまうと業務が停止してしまう可能性もあるため、300~400万円の身代金でも支払ってしまうケースが多いようです。

もちろん標的型攻撃のような従来のサイバー攻撃も継続して行われていますが、これらは国家などから依頼を受けるケースが増えており、より報酬の高い仕事を選ぶようになったと言えます。そして、サイバー攻撃者がさらに効率良く多額の金銭を奪うために使うようになったのが、「BEC」という手法です。

このBECという攻撃手法は数年前から海外で確認されていましたが、2016年に被害件数が急激に増加しました。そして日本でも被害が発生し始めており、IPAや複数のセキュリティベンダーがすでに注意喚起を表明しています。

メールを活用する「BEC」の手法

BECは「Business E-mail Compromise」の略で、一般的に「ビジネスメール詐欺」や「外国送金詐欺」などと呼ばれています。IPAではBECの定義を「巧妙な騙しの手口を駆使した、偽の電子メールを組織・企業に送り付け、従業員を騙して送金取引に係る資金を詐取するといった、金銭的な被害をもたらすサイバー攻撃」としています。その手法はメールのみで、経営層や上司、取引先などを装って、企業の経理担当者などを騙し、送金処理を行わせます。

またBECは、被害金額が高額であることも特徴です。FBIの調査によると、2013年10月から2016年5月までに米国インターネット犯罪苦情センター(Internet Crime Complaint Center:IC3)に報告された被害件数は15,668件、被害総額は約11億(1,053,849,635)米ドルにのぼります。さらに2016年6月14日までの被害件数は22,143件、被害総額は約31億(3,086,250,090)米ドルと、1カ月弱で急増しています。

BECは被害金額が高額であることも特徴のひとつ

1件あたりの平均被害額は約14万米ドル(日本円では約1,600万円程度)にもなります。これだけの儲けがあるなら、サイバー犯罪者が食指を動かしても当然のことと言えます。ただし、結果的には1回から数回のメールのやり取りで約1,600万円の詐欺を成功させていますが、その裏には標的型攻撃で培った手法が取り入れられています。

IPAによると、BECは

1. 取引先との請求書の偽装

2. 経営者などへのなりすまし

3. 窃取メールアカウントの悪用

4. 社外の権威ある第三者へのなりすまし

5. 詐欺の準備行為と思われる情報の詐取

という5つのタイプがあるとしています。標的型攻撃で培った手法というのは、主になりすましの部分とBECを仕掛けるタイミングに活かされています。

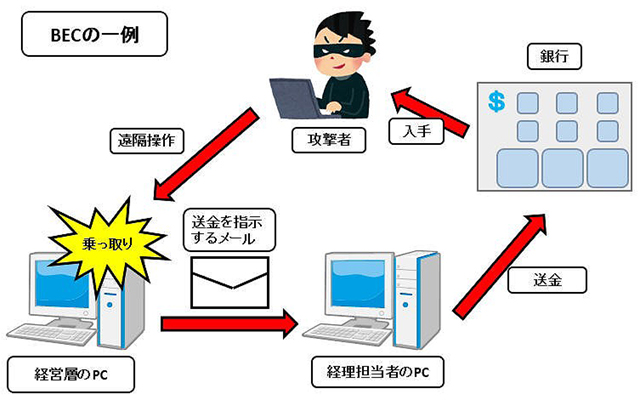

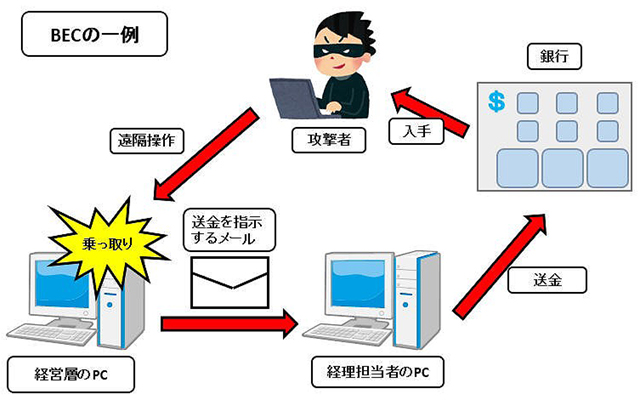

標的型攻撃では、攻撃を実行する前にターゲットとなる企業や組織について、入念な情報収集を行います。その上で、メールを開くことが業務となっている部署や、もっともセキュリティ意識が弱いと思われる人物に、カスタマイズされたウイルスを添付したメールを送りつけます。感染に成功すると、そのPCを乗っ取って足場にし、内部で活動を拡大し、より権限の高い人物のPCも乗っ取り、情報の奪取を行うわけです。

そのため、なりすましといっても、経営者などのPCを乗っ取ってBECのメールを送るため、まさに本人からのメールであり、受信者にとっては疑う余地がありません。また事前の準備によって、ターゲット企業の財務状況や買収計画の有無などの情報も入手しています。そのタイミングを活かして「○○という会社が開発している△△という製品を買い取ることが決まったので、この振込先に送金して欲しい」というメールを経理担当者に送るので、受信した側も違和感なく従ってしまいます。

さらには口座名義に問題があって送金できなかった場合、それを伝えると1時間後に別の口座を連絡してきたり、送金エラーの際には30分で訂正のメールが送られてきたりと、非常に手際が良いことも特徴となっています。このようにソーシャルエンジニアリングの手口など標的型攻撃の高度な手法を取り入れることで、信ぴょう性を高めて詐欺を成功させる点も、BECの特徴のひとつと言えるでしょう。

標的型攻撃の高度な手法を取り入れ、信ぴょう性を高めることで詐欺を成功させる点もBECの特徴のひとつ

「BEC」の被害に遭わないために

日本でも被害が確認され始めたBECですが、対策するにはどうすればいいでしょうか。BECはメールのみを使用する攻撃ですので、まずはBECについて理解し、不審なメールや送金を指示するようなメールに注意することが対策の第一歩と言えます。

ただし、BECはソーシャルエンジニアリングの手口を応用して、巧妙なメールを送ってきます。そのため送金に関係するメールのやり取りの際には、必ずメール以外の連絡手段を併用することが、対策のひとつです。例えば送金指示が来たときには指示者に電話で確認したり、送金先にFAXで連絡したりするのです。そもそも送金に関する連絡にはメールを使わないという選択肢もあります。

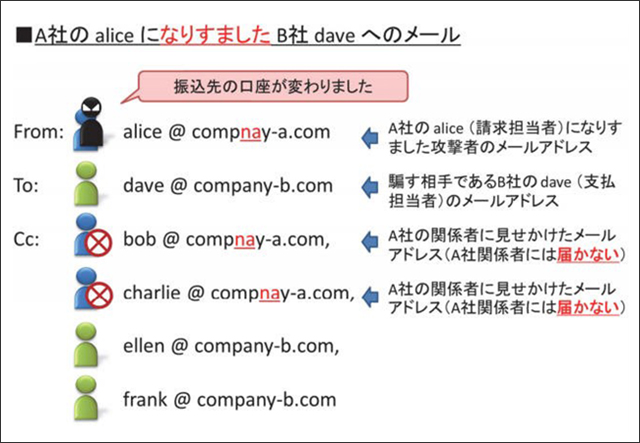

BECでは受信者を信頼させるために送金先のメールアドレスをCCに設定しているケースが多いですが、たいていは偽のアドレスになっています。そのため実際には、送金先にメールは一切届いていません。送金先にFAXや電話で確認することで、詐欺であることが発覚する可能性が高いと言えます。電話やFAXで直接、相手と連絡を取ることは有効な手段なのです。

また、送金指示など重要な内容のメールには電子署名を施すなど、なりすましを検知する仕組みを導入することも有効です。さらにBECのメールが届いたときには、標的型攻撃がすでに行われている可能性が高いので、社内で不審なプログラムが動作していないかを確認することも重要です。

BECでは受信者を信頼させるため、送金先のメールアドレスをCCに設定しているケースが多いが、たいていは偽のアドレスだ