改めて知ろう、SSLサーバー証明書とは?(第二回)

こんにちは、サイバートラストの坂本です。前回に続き、入門編として、SSL サーバー証明書について説明致します。

SSLサーバー証明書の違い

前回の記事では、SSL サーバー証明書に関する動向は、今年も来年も目が離せないといった状況をふまえ、改めてSSL を理解しておこうという目的のため、証明書の役割である暗号化と認証について説明しました。また、その記事のなかで、認証のレベルには違いがあることを言及しました。

SSL サーバー証明書の種類は 3 つに分けられるのですが、それは、暗号の強さ(どれだけ破られにくいか)で分類されるのでなく、どこまで詳しく証明書の名義の人(組織)を調べるかという認証のレベルによって分けられるのです。

今回は、この認証の違いについて説明させてください。

DV、OV、EV

認証レベルの違いにより、証明書の呼び方が異なります。業界では、Domain Validation (以下、DV)、Organization Validation (以下、OV)、Extended Validation (以下、EV)という呼び方で分けられています。Validation は、「認証」と捉えてください。

DV は、証明書が使われる Web サイト(サーバー)のドメインについて、確かに使用する権利があることのみを認証したものです。OV は、ドメイン使用権の認証に加え、サーバーを運営する組織の存在を認証したものです。そして EV は、OV よりもさらに踏み込んで組織の存在を認証するものです。

繰り返しますが、認証に違いがあるのであって、暗号強度の違いが定義されているわけではありません。各レベルの証明書にどのような暗号や署名アルゴリズムを使うかは、認証局の判断に任せられます。とはいえ別途、業界規制やブラウザの仕様によって、証明書の種別によらず最低限使わなければならない強度の制約はありますが。

DV の前に、そもそもドメインとは

さて、話を元に戻して、ドメインの使用権って何でしょうか。

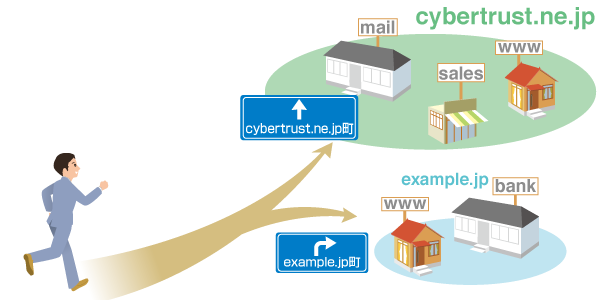

まず、ドメインとは、ネットの世界の住所です。現実の世界に住所が存在するように、ネットの世界にも住所が存在します。そうしないと、Web サイトにアクセスできませんし、メールも送れないですものね。また、現実の世界で好き勝手に住所をつくれないように、ネットでもつくれません。例えば同じメールアドレスが幾つも存在してしまうと、コンピュータはどこにメールを送ればよいか判断がつきません。そのため、ドメインを取得するには、しかるべき機関に届け出て、自分しか持てないように登録する必要があります。

では、当社の例で恐縮ですが、サイバートラストは、cybertrust.ne.jp というドメインを持っており、当社のホームページ用に www という名のサーバーを使用しています。 このwww という名のサーバーに cybertrust.ne.jp を付け加えて、www.cybertrust.ne.jp をホームページの住所としています。(下図では他に mail とか sales というサーバーを例示していますが、実際には存在しませんので、あしからず。)

さて、DV 証明書では、証明書を申請した人が、使おうとしているドメインの持ち主であるか、あるいは、持ち主から借りて使用する権利を得ているのかを認証(証明)します。使用権が確認できれば DV 証明書を取得して Web サイトで使用できるので、ここでの証明書の認証の範囲は、例えば www.example.jp のサイトの場合、確かに example.jp ドメインを使用できる人が運営しているということです。

DV のリスク

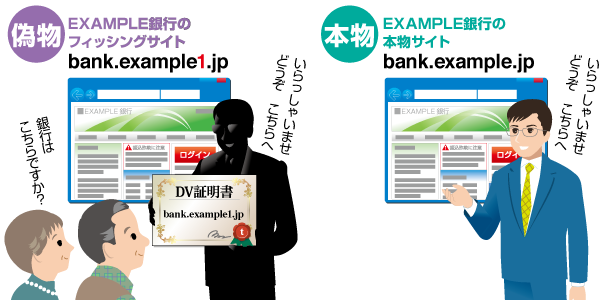

DV 証明書でリスクとなるのは、ドメインの使用者が、Web サイトの「本物」の運営者であることまでが関連付けられていないということです。

例えば、まだ誰も取得(登録)していないドメインであれば、私は自分のものとして登録することができます。例えそのドメインが、現存する他の人や組織(A 社)の名前であろうが、よく似た紛らわしいものであっても。

さらに、このドメインを用いて、Web サイトを立てることができますし、その気になればというか悪意を持てば、A 社のサイトによく似たデザインの偽サイトを立てることもできます。

A 社の偽サイトを立てて、アクセスしてきた人から個人情報やカード情報を収集したら、私は詐欺行為を働く犯罪者ですね。もちろん、そのようなことはしないと約束しますが、でも、これまでの説明により、本物に酷似したサイトを立てることができるということを、理解してください。

実在認証の意義

DV 証明書に潜むリスクは、OV や EV 証明書にはありません。

OV と EV では、ドメイン使用権に加え、サイトを運営する組織の実在と、本物の組織が申請している否かの確認をします。確認した結果は、証明書の中に情報として含まれます。情報とは、ドメイン(正確には、cybertrust.ne.jp だけでなく、www.cybertrust.ne.jp のような完全な住所)、運営者の組織名、住所等です。DV では、組織名や住所は基本的には含まれません。

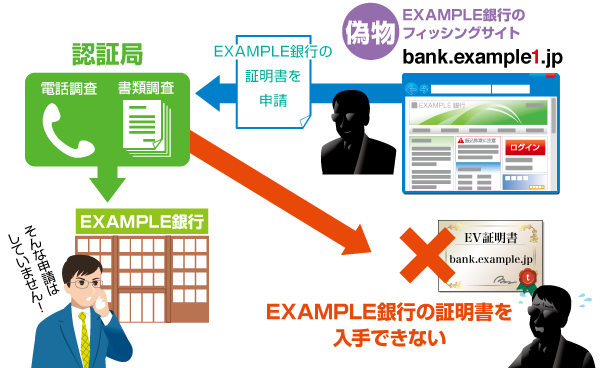

実在の確認と、本物の確認の重要性について、先程 DV 証明書の取得を試みた私の例を再度用いましょう。私は A 社っぽいドメインを既に取得しています。このドメインを用いて、かつ、私が A 社の人間であると成りすました上で、OV かEV 証明書を認証局へ申請しました。認証局は、A 社の実在を民間信用調査会社の調査結果や、あるいは自ら現地に赴く等して確認します。

そうすると、A 社は実際に存在するわけですから、実在確認は問題なく完了します。ところが、本物か否かの確認において、問題ありと認証局は判断することになります。

認証局は、本物の組織へ必ず連絡をするのです。そして、坂本が A 社として証明書を申請してきているのだけど、間違いないかという確認をするのです。つまり、ここで、A 社のサイトを立てようという私の悪事は防がれることになります。

最も認証レベルの高い EV

このように、自らを本物と知らしめるためには、OV や EV が有効です。しかし、あなたの Web サイトにアクセスするユーザーにしてみたら、あなたがどのレベルの証明書を使っているかを確認するのは困難です。PC であれば、ブラウザ上の南京錠をクリックして証明書の詳細を確認すればわかるでしょうが、現実的ではありません。

そこで、EV の出番です。

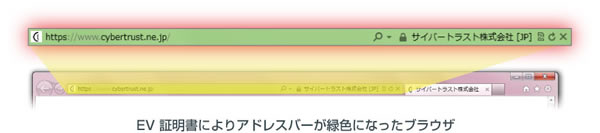

EV だけが特別に、わかりやすく、実在が認証されたことをブラウザ上で表現されるのです。ブラウザによって細かな表現方法は異なりますが、共通の部分としては、EV であればアドレスバーが緑色になります。緑色に加え、証明書の名義人(もとい、Web サイトの運営者)の名前が表示されるブラウザもあります。

ですから、緑であれば、「実在が確認され、また、本物のサイト」と瞬時に判断できるわけです。

ブラウザベンダーは、認証のレベルを表す時に信号機の概念を取り入れており、最も認証レベルの高い EV に限り、ブラウザ上で緑を使用しているのです。

ここまで読んで頂けますと、「なぜ EV だけ特別なのか」、「OV と EV の違いは何か」、「OV と DV はなぜ色が使われないのか」、こういった疑問がわいてくるでしょう。

私見も含まれますが、お答えします。

まず、「なぜ EV だけ特別なのか」についてですが、先に証明書の歴史について触れさせていただきます。

90 年代に OV が登場し、2000 年代の前半から DV が追加され、最後に EV が2007 年頃より市場に提供されるようになりました。EV が登場する前に何が起こっていたかというと、DV の登場により、偽サイトでも証明書が使われだしてしまうようになり、SSL サーバー証明書の業界では、認証の重要性が議論されるようになりました。

その結果、「サイト運営者が誰であって、そして、そこは本物である」ということを、当時存在していた DV や OV よりも厳しく認証するための新たな基準を設けよういう動きになりました。Extended とは、拡張という意味ですが、「より厳しく」と意訳するとわかりやすいです。また、当時は DV も OV も、証明書の名義人に関する認証(実在の確認方法、ドメイン使用権の確認方法、本物か否かの確認方法)の仕方については、業界で統一されたものはなく、証明書を発行する各認証局が裁量で考えて実施していました。

しかし、業界として決めたこの新しいEV の基準については、認証局は必ず従って発行するようにしようとなったわけです。つまり、はじめて証明書について、業界統一の規格ができたのです。

そうしたところ、認証レベルが高く、また、どこの認証局が発行してもレベルが同じということであれば、ブラウザ上でも特別な表現をしようと、ブラウザベンダーが協力してくれるようになり、EV だけが緑になったというわけです。なお、DV と OV は EV が規格化された時、議論の対象から外れていたので、DV と OV の表示を変えるという動きは、ブラウザベンダー側ではありませんでした。

次に、「OV と EV の違い」ですが、共に、証明書の名義となる組織の実在や、本物の確認はしますが、EV の方が厳しく行われます。例えば、OV では組織の設立日は確認しませんが、EV では確認し、若い会社で、かつ規格が定める基準を満たさない場合は、若くない会社(という言い方がよいかはおいておいて)よりも詳しく実在を確認します。例えば、銀行口座の保有情報を調べたりします。

最後に、「OV と DV はなぜ色が使われないのか」ですが、EV が誕生した時に OV と DV は規格化の対象外だったという説明は少し前のところで説明しました。では、その後はどうかというと、OV にも DV にも規格はでき、何度か業界のなかで、OV と DV の表示について議論はされています。最近も議題としてあがっていて、発言が出たりもしていますが、なかなか結論を出すのが難しくて、まだ時間がかかると私は想像しています。

目的に応じた証明書の使い分け

認証レベルの違い、ご理解頂けたなら幸いです。そのうえで、Web サイトや通信の目的に応じて、SSL サーバー証明書を使い分けて頂くことをお勧めします。

例えば、イントラネットにあるサイトや、サーバーとサーバーの間の通信であれば、DV でもよいかもしれません。不特定多数のユーザーが利用するサイトであれば、OV や EV がよいでしょう。

ただし、あくまで認証レベルの観点からの使い分けの話であって、コストや管理の点からの話ではありません。