Sophos UTM9を活用してセキュリティを強化しよう!「さくらの夕べ セキュリティナイト」レポート

こんにちは、さくらインターネットの大喜多です。

4/20(金)に さくらの夕べ セキュリティナイト が開催されました。本記事ではその様子をレポートいたします。

Webサイトのセキュリティインシデントの傾向

さくらインターネット株式会社 技術本部 山下 健一より、さくらインターネットのAbuse担当としてセキュリティインシデント対応にあたってきたなかで、得られたデータととるべき対策、お客様の反応など実際の状況についてのセッションがありました。

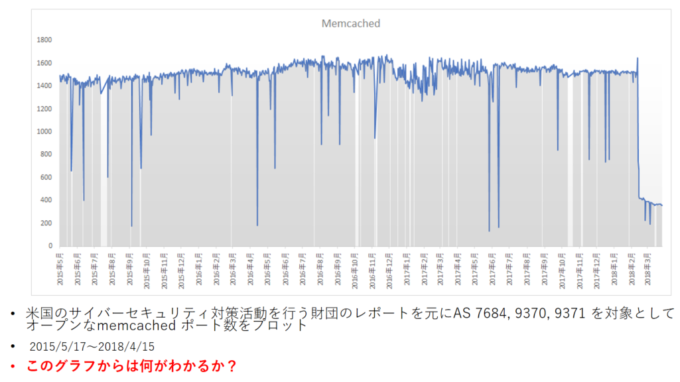

山下は、「ホスティング事業者としては状況を見つつ注意喚起をおこないますが、注意喚起によって得られる効果は少ないとみられる」と言いました。「こちらはmemcachedの脆弱性を突いた攻撃の起点となる、memcachedのポートがインターネット側にオープンになっている数を表したグラフですが、ある地点でガクンと下がっている部分があります。これは注意喚起よりも後に、上流ネットワーク側でmemcachedのポート閉塞をおこなったタイミングと合致する」と説明し、ホスティング事業者としてとりうるセキュリティインシデント対策の難しさを説明していました。

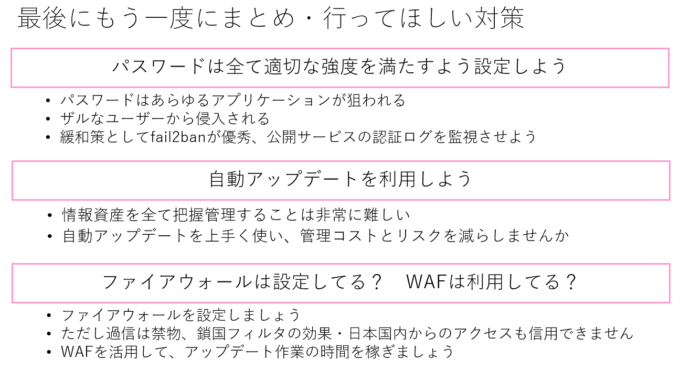

山下は、あらためておこなってほしい対策として、以下の3点を強調して説明していました。

- パスワードは全て適切な強度を満たすよう設定しよう

- 自動アップデートを利用しよう

- ファイアウォールは設定してる?WAFは利用してる?

会場からは「自動アップデートはあてになるものなのか」という発言もありましたが、山下は「ほとんどの場合手動でのアップデートが実施されていない状態。最新の状態であれば防げるインシデントも多くあり、自動アップデートの設定をするだけでもかなりの効果が見込まれる」と説明していました。

さくらのクラウド × 「Sophos UTM9」かんたん導入講座

興安計装株式会社 ICT技術サービス部門 Owlook営業部部長 礒部 良輔 様より、さくらのクラウド上で利用可能になったSophos UTM9を使ったセキュリティ対策についてのデモンストレーションがありました。

Sophos UTM9の概要とさくらのクラウド上で利用する際の手順・留意事項等の説明があったあと、デモンストレーションがおこなわれました。

Sophos UTM9とは(編集部注)

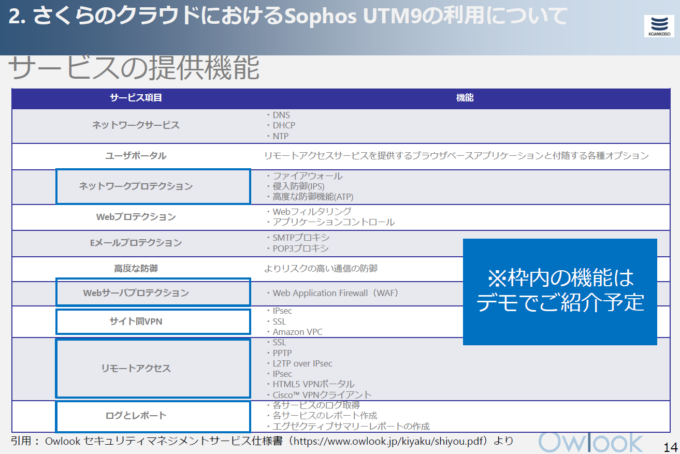

まずUTMとはなにか、という点からご説明します。ファイアウォールのほか、IPS(Intrusion Prevention System、侵入防止システム)・WAF(Web Application Firewall、Webアプリケーションファイアウォール)などの複数の異なるセキュリティ機能を一つに統合し、集中的にネットワークセキュリティ管理をおこなう(このことを統合脅威管理(Unified Threat Management)と呼びます)装置またはソフトウェアのことです。Sophos社の販売するUTMはハードウェア装置のほか仮想マシンとしての提供もなされており、クラウド上で仮想サーバと同じ感覚で取り扱うことが可能になっています。

Sophos UTM9の提供する機能一覧

ファイアウォール機能を通信管理装置として使う

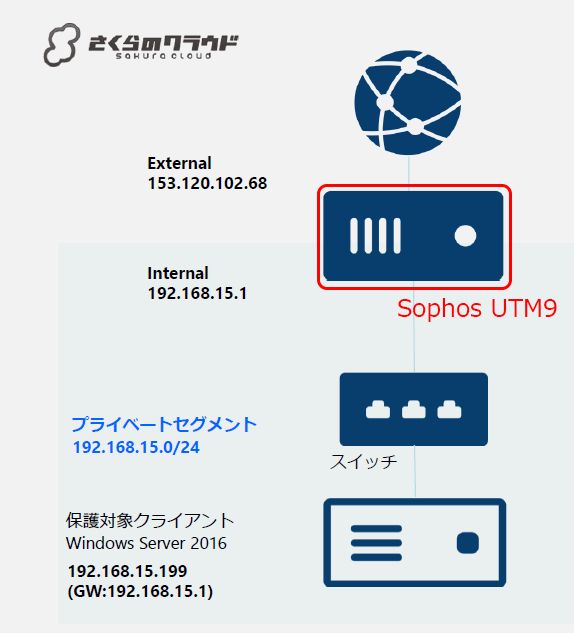

ファイアウォール・NATなどの通信制御機能と、トラフィックの可視化(ロギング・レポート)のデモンストレーションがありました。

インターネットと保護対象クライアント間のトラフィックを可視化するデモンストレーションの概要図

IPS・WAF・ATP機能で防御装置として使う

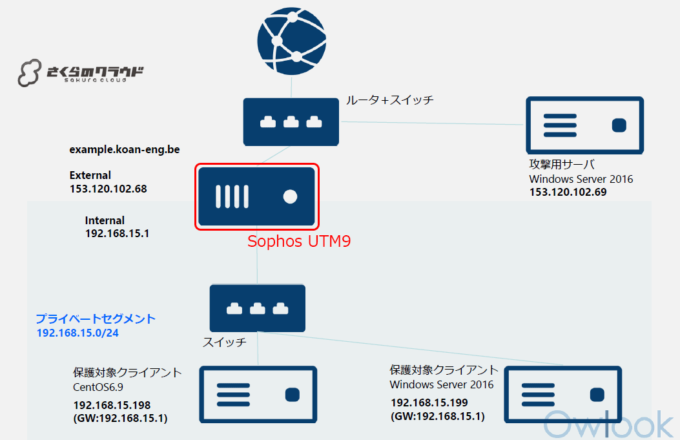

保護対象クライアントに対してセキュリティ保護を有効にし、ポートスキャン、SQLインジェクション、C2サーバへの接続などの攻撃をおこない、攻撃が遮断されロギングされる様子のデモンストレーションがありました。

攻撃用サーバから保護対象クライアントへ攻撃をおこないUTMの挙動を確認するデモンストレーションの概要図

VPN機能で接続装置として使う

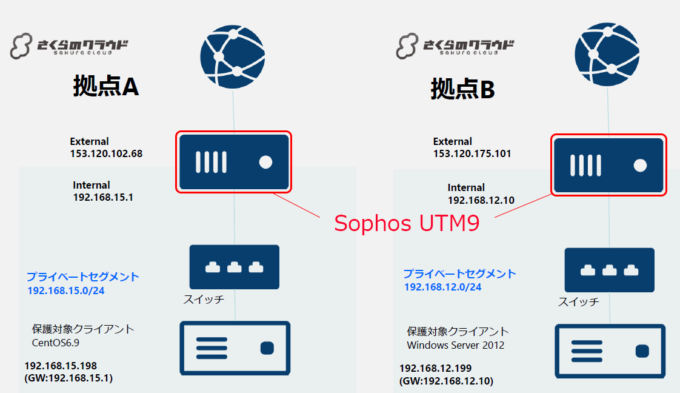

SSL-VPNで2台のSophos UTMをVPN接続するデモンストレーションがありました。SSL-VPNによるアプライアンス間のVPN接続はサーバとクライアントに分かれ、サーバとなるアプライアンスにVPN設定をおこなうと、構成ファイルがダウンロードできるようになっており、クライアントとなるアプライアンスには構成ファイルをアップロードするだけでVPN接続できてしまうなど、設定が非常に簡単になっているのが好印象でした。

拠点Aと拠点Bの間をSSL-VPNによってセキュアに接続するデモンストレーションの概要図

礒部様の発表資料はこちら

まとめ

山下からはセキュリティインシデントの傾向と対策、礒部様からは攻撃に対する防御ソリューションの提案がありました。さくらのクラウドでSophos UTM9が使えるようになったことで、今まで以上に物理インフラに近いイメージでセキュリティの確保ができるようになったと感じています。Sophos UTM9についてのより多くの情報提供に期待しています。また、本セミナーは5/21に大阪でも開催いたします。どうぞご期待ください。