Sophos UTM でWebセキュリティー対策 第3回 ~ネットワークプロテクション~

前回 (第2回) の内容

株式会社ハイパーボックス -HYPER BOX- の相原と申します。

本連載は、2018/01/25より、さくらのクラウドで提供が開始されましたSophos UTM についての解説記事です。Sophos UTM は、ファイアウォール、IPS、WAF、ロードバランサー、SSLアクセラレータ、VPN 等、1台で何役もこなしてくれる優れもので、基本的にインターネットとプライベートネットワークの境界線に設置し、セキュアな環境を提供するものです。

前回は、

- Sophos UTM の配下にL2スイッチとサーバを設置

- ファイアウォールとIPマスカレードの設定

- Internal側からExternal側への通信許可

- DNATルール追加によるSophos UTM 配下サーバへのSSH接続

を紹介しました。

第3回となる今回は、Sophos UTM の侵入防御(IPS)と高度な脅威防御(ATP)の設定を紹介していきたいと思います。

| 第1回 | インスタンスの作成から初期設定まで |

| 第2回 | 簡易的なネットワーク構成の構築、ファイアウォールの設定、DNATの設定 |

| 第3回 | ネットワークプロテクション 侵入防御(IPS)の設定、高度な脅威防御(ATP)の設定 |

| 第4回 | Webサーバプロテクション WAFの設定 |

| 第5回 | Webサーバプロテクション WAFとロードバランシングの設定 |

第3回 ネットワークプロテクション

今回の概要

IPS機能を有効にする

機能を有効にし、ネットワークの選択とポリシーを設定

攻撃パターンの選択

IPSで防御する攻撃を選択

DoS/フラッド防御を有効にする

TCP SYN、UDP、ICMP の各フラッド防御を設定

ポートスキャン防御を有効にする

機能を有効にし、アクションを選択

パフォーマンスチューニングの設定

IPSで保護する内部サーバを指定

高度な脅威防御(ATP)の設定

ポリシーを設定し、機能を有効にします

侵入防御(IPS)の設定

IPS機能を有効にする

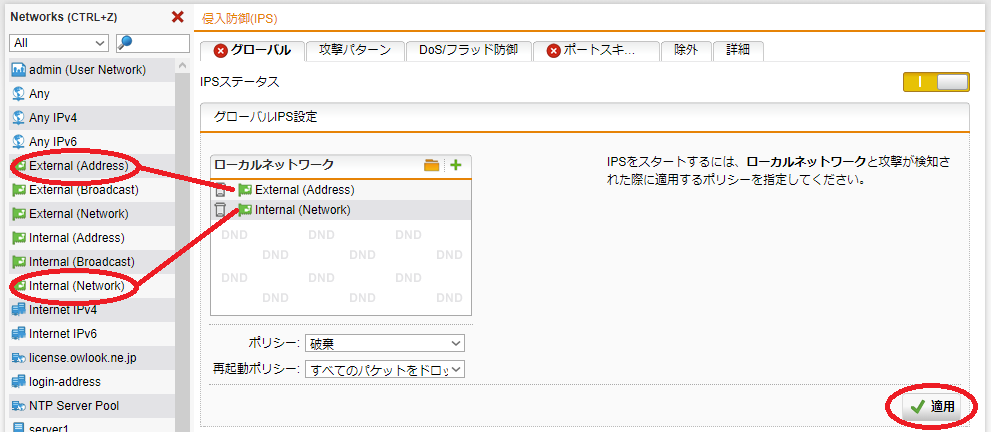

- ネットワークプロテクション > 侵入防御(IPS) > グローバル タブをクリックし、「IPSステータス」のトグルスイッチをクリックします。

- 左側のオブジェクトから「External (Address)」と「Internal (Network)」をドラッグ&ドロップし、

ポリシーは「破棄」、再起動ポリシーは「すべてのパケットをドロップ」を選択し、「適用」ボタンをクリックします。

- トグルスイッチが緑に変わったことを確認します。

攻撃パターンの選択

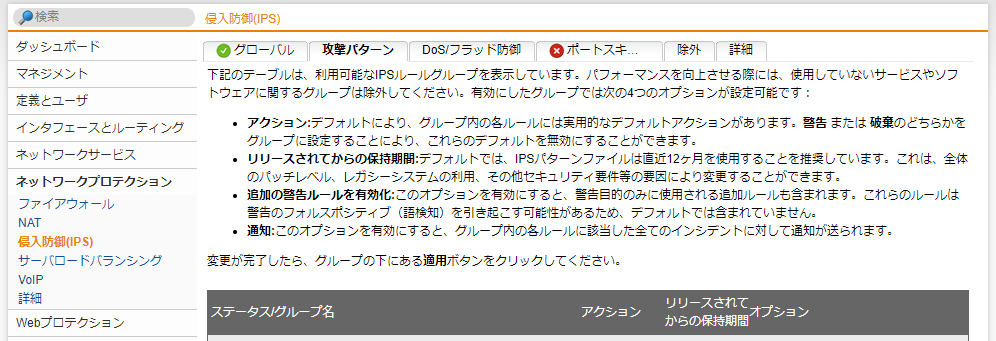

- ネットワークプロテクション > 侵入防御(IPS) > 攻撃パターン タブをクリックします。

- 今回、Sophos UTM 配下のサーバは CentOS7.5 なので、「Windows」のチェックを外します。

- 「サーバに対する攻撃」項目の中で、「HTTPサーバ」項目では、今回はHTTPサーバとしてApacheを使用しますので、「Microsoft IIS」と「Frontpage」のチェックを外します。

「メールサーバ」項目では、今回はメールサーバとしては使用しないので、すべてチェックを外します。

「データベースサーバ」項目では、今回はデータベースサーバとしてMySQLを使用しますので、「Microsoft SQL」のチェックを外します。

「その他のサーバ」項目では、SSHのみチェックを入れます。

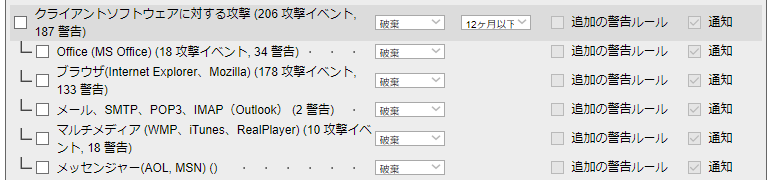

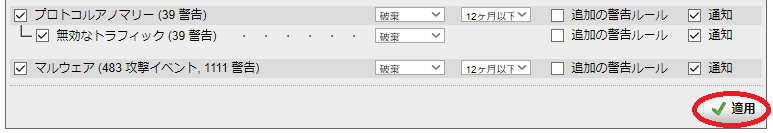

- 「クライアントソフトウェアに対する攻撃」項目は、今回は保護対象サーバをクライアント用途としては使用しないので、チェックを外します。

- 「プロトコルアノマリー」項目と「マルウェア」項目は、デフォルトのままチェックを入れておき、「適用」ボタンをクリックします。

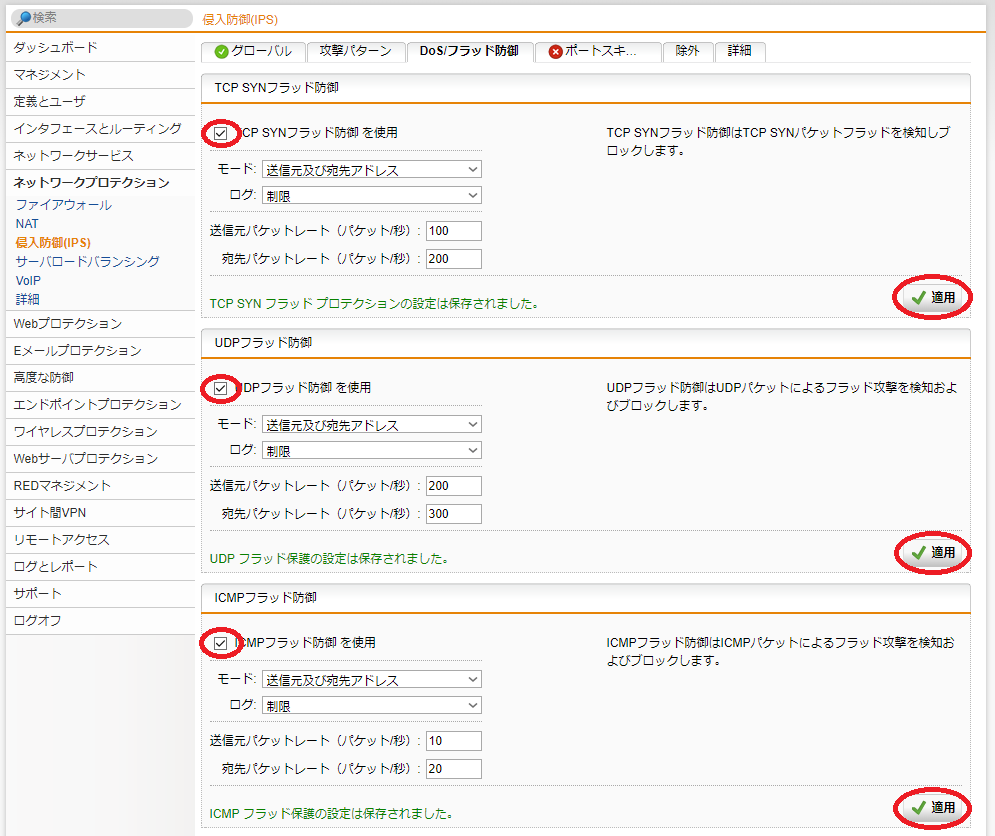

DoS/フラッド防御を有効にする

- ネットワークプロテクション > 侵入防御(IPS) > DoS/フラッド防御 タブをクリックします。

「TCP SYNフラッド防御 を使用」にチェックを入れ、モードは「送信元及び宛先アドレス」、ログは「制限」、パケットレートはデフォルトの数値のままとして、「適用」ボタンをクリックします。

「UDPフラッド防御 を使用」にチェックを入れ、モードは「送信元及び宛先アドレス」、ログは「制限」、パケットレートはデフォルトの数値のままとして、「適用」ボタンをクリックします。

「ICMPフラッド防御 を使用」にチェックを入れ、モードは「送信元及び宛先アドレス」、ログは「制限」、パケットレートはデフォルトの数値のままとして、「適用」ボタンをクリックします。

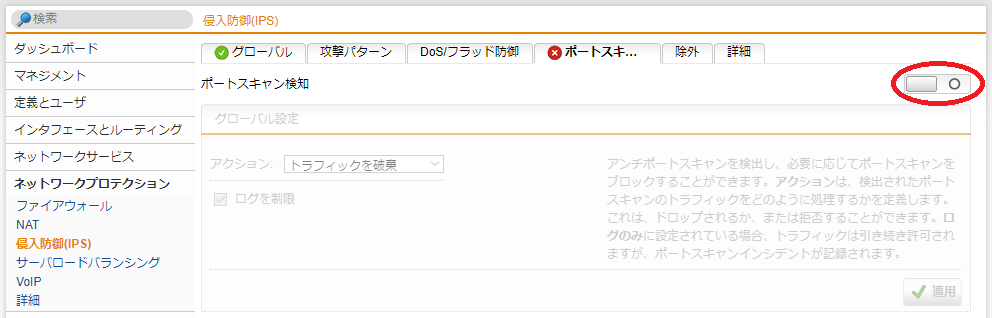

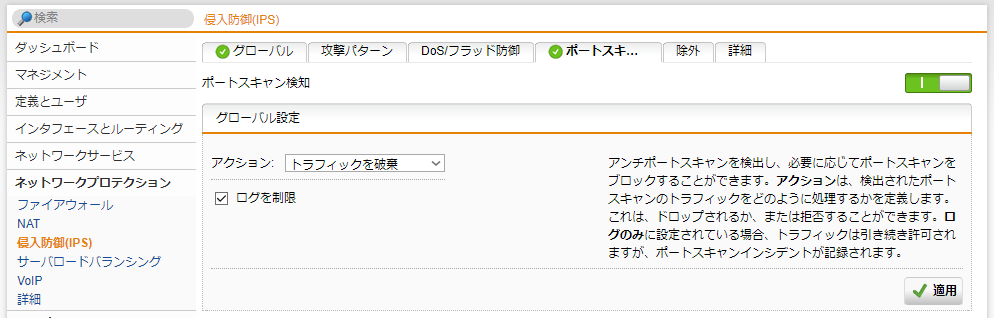

ポートスキャン防御を有効にする

- ネットワークプロテクション > 侵入防御(IPS) > ポートスキャン防御 タブをクリックし、「ポートスキャン検知」のトグルスイッチをクリックします。

- トグルスイッチが緑に変わったことを確認し、アクションは「トラフィック破棄」を選択し、「ログを制限」にチェックを入れ、「適用」ボタンをクリックします。

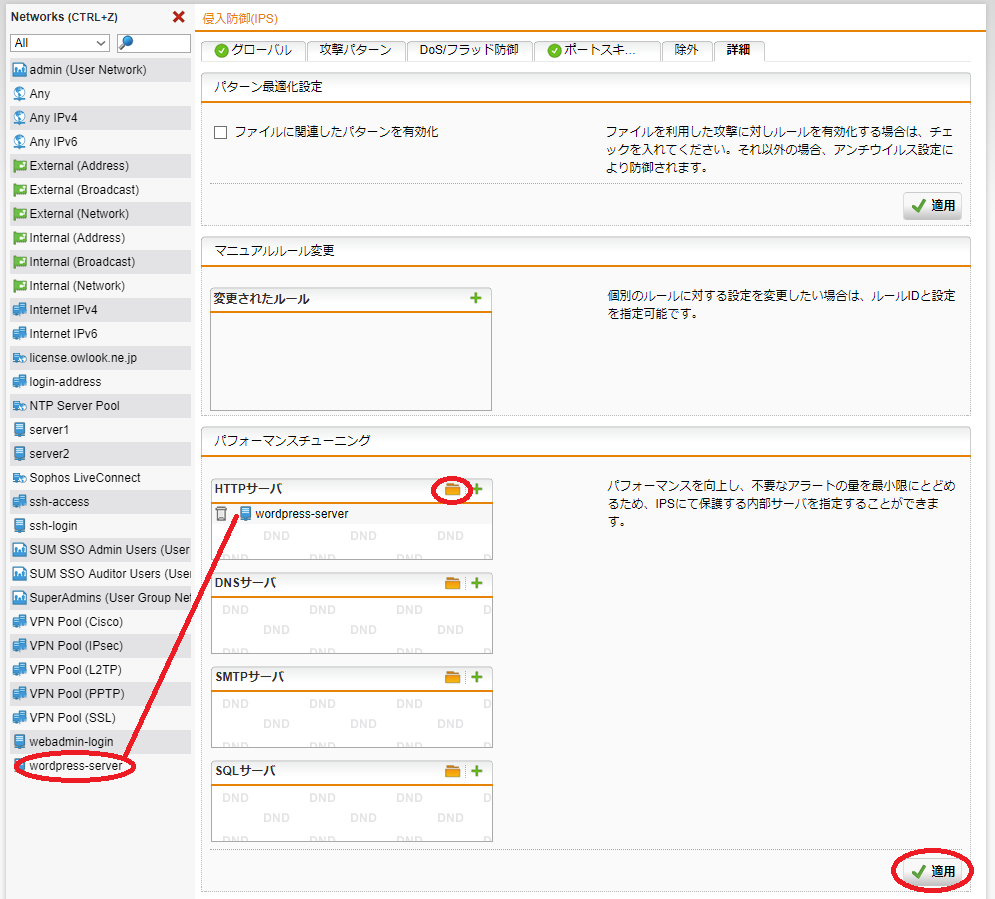

パフォーマンスチューニングの設定

- ネットワークプロテクション > 侵入防御(IPS) > 詳細 タブをクリックし、「パフォーマンスチューニング」の項目にある「HTTPサーバ」のフォルダアイコンをクリックし、左側のオブジェクトから、第2回 で作成した「wordpress-server」をドラッグ&ドロップして、「適用」ボタンをクリックします。

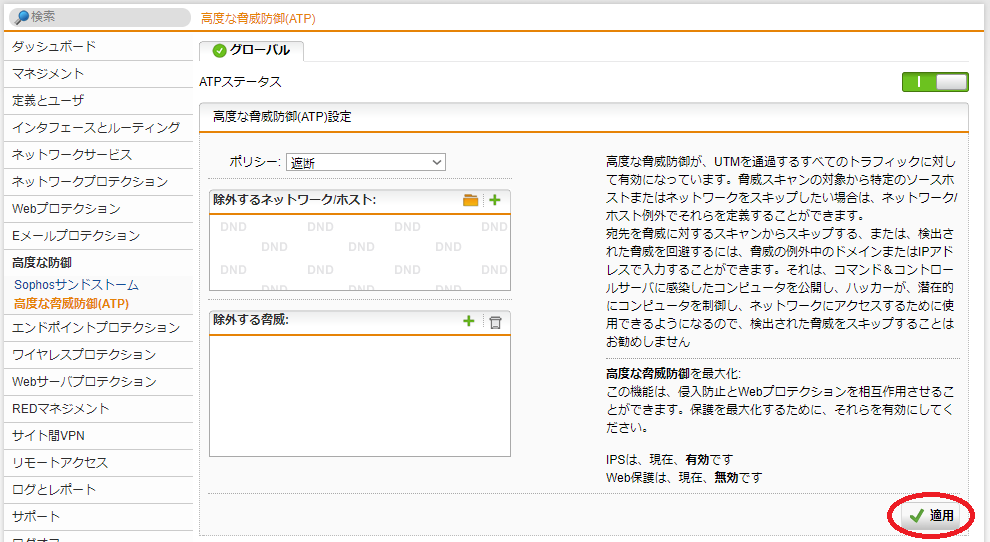

高度な脅威防御(ATP)の設定

高度な脅威防御(Advanced Threat Protection)の機能は、Internal Network 内からの不正な通信を検出します。例えば、何らかの理由でマルウェアに感染してボット化したサーバが内部にあり、外部のC&Cサーバ(ボット化したコンピュータ群へ指令を送り攻撃制御の中心となるサーバ)へ接続を行おうとした場合に、ボット化したサーバからの通信を遮断してくれます。

高度な脅威防御(ATP)を有効にする

- 高度な防御 > 高度な脅威防御(ATP) > グローバル タブをクリックし、「ATPステータス」のトグルスイッチをクリックします。

- ポリシーは「遮断」を選択し、「適用」ボタンをクリックします。

今回はここまで

オンプレミス環境で、IDS/IPS関連のアプライアンスに携わった方や、OSSのSnortやSuricata等を設定された経験のある方には、第3回を通してSophos UTM のIPS設定が比較的容易であることをご理解して頂けたと思います。