あなたのサーバは大丈夫?Shellshock対策をしましょう

9月下旬に発覚したbashの脆弱性Shellshock。自分のサーバは関係ない、そのままでも大丈夫と思っていませんでしょうか。最近のサーバに対する攻撃はほぼ自動化されており、手当り次第に攻撃を仕掛けてきます。

もちろん大手のサービスは狙われやすいですが、そんなことのないごくごく小さなサービスを運営しているだけでも狙われる可能性は十分にあります。対策は難しくありませんので、以下の内容を参考に確認、対策をしてください。

対象

さくらインターネットの下記サービスを利用されているケースにおいて、対策が必要になる可能性があります。

- さくらのVPS

- さくらのクラウド

- さくらの専用サーバ

- 専用サーバ

- 専用サーバPlatform Ad/St

bashがインストールされている場合は対象になりえるので、Windows Server以外はほぼほぼ全てのサーバが対象と言えます。

確認方法

全てのサーバが対策が必要という訳ではありません。その確認方法を紹介します。今回はさくらのVPSを使ってみます。

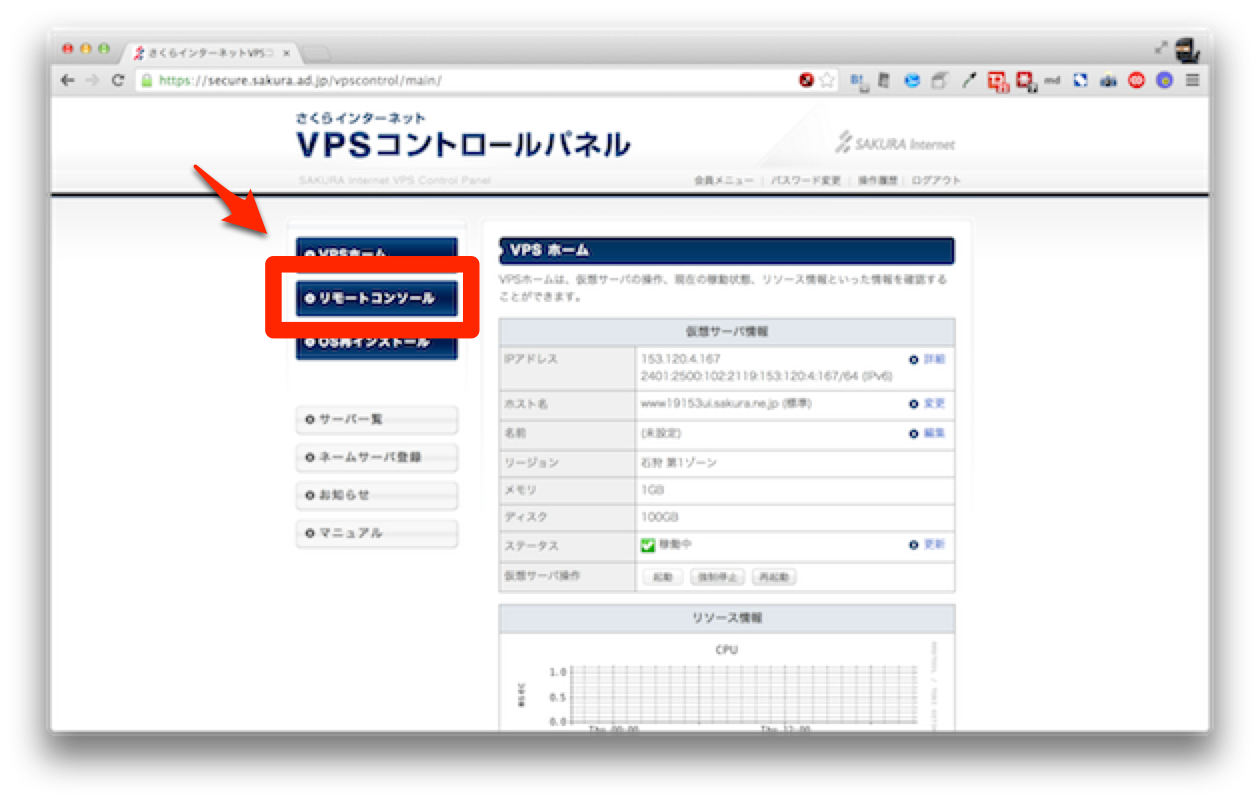

さくらのVPSトップページを表示します。左側にあるリモートコントロールをクリックします。

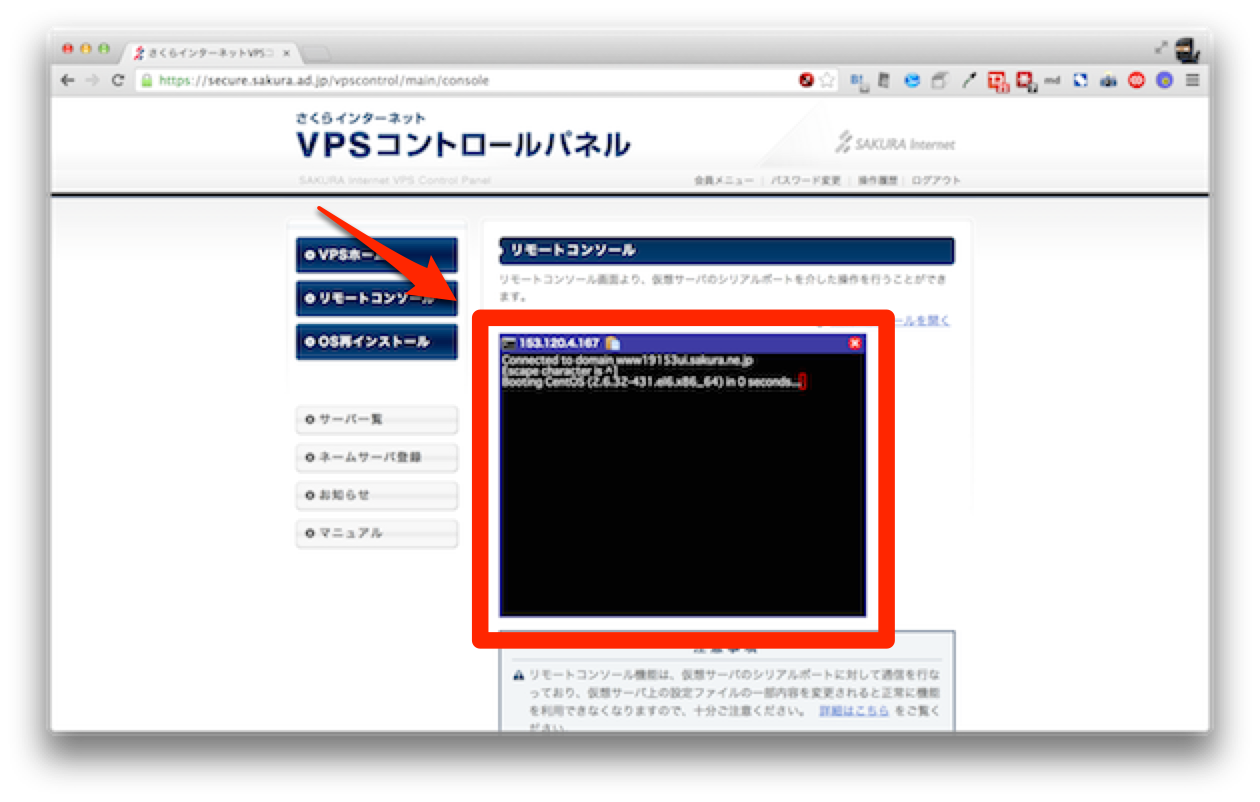

黒い部分をクリックして、エンターキーを押します。

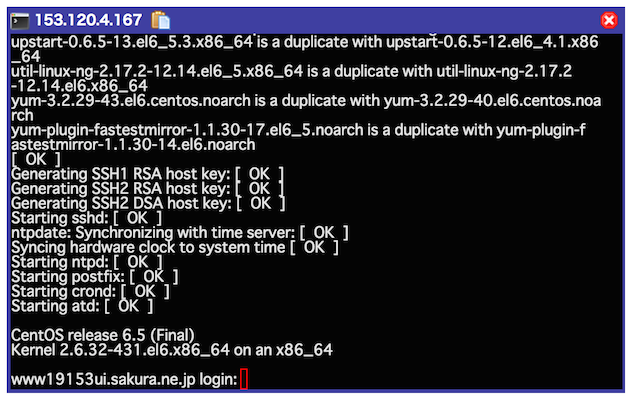

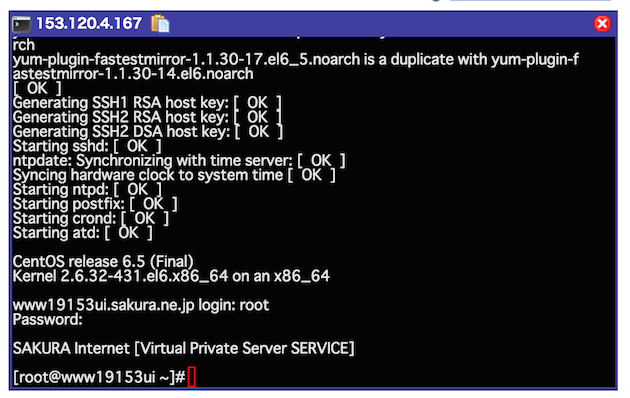

ログインはそれぞれサーバインストール時に設定されていると思います。管理者権限(rootなど)があるユーザでログインします。ログインできると、

[root@www9999 ~]#

といったような文字が一番下に出るかと思います。

ログインしたら、次のコマンドを入力してエンターキーを押します。

env x='() { :;}; echo this bash is vulnerable' bash -c :

via Bash - shellshockのテストスクリプトがUnix的でないので改善してみた。 - Qiita

もし、

this bash is vulnerable

と出たら脆弱性があります。何も出なければ問題ありません。

もし脆弱性が確認されたら

そのまま放置しておくと危険ですので、OS(Linuxディストリビューション)ごとに対応を行います。

Redhat Linux/CentOSの場合

管理者権限(rootなど)において次のコマンドを実行します。

yum update bash

Debian/Ubuntuの場合

管理者権限(rootなど)において次のコマンドを実行します。

apt-get update apt-get upgrade bash

その他のLinux/Unixの場合

パッケージ管理されていない場合は、bug-bash (thread) などを参考にbashにパッチを当ててください。

確認

対応が終わったら先ほどの

env x='() { :;}; echo this bash is vulnerable' bash -c :

を実行して何も文字が出ないことを確認してください。

サーバのセキュリティ問題は、自分たちのサーバが乗っ取られたり、データを削除される怖さもありますが、それ以上に乗っ取られることで他者のサーバを攻撃する踏み台にされる可能性があると言うことです。

万一データが消えても惜しくないから放っておくというのは危険で、加害者にならないためにも早めの対応を行わなければなりません。こちらの記事を参考にぜひ早めの対応をお願いします。