【インタビュー】CSIRT担当者が語る、企業向けランサムウェア被害防止へのアドバイス

はじめに

こんにちは! パートナー企業の技術とさくらの技術を組み合わせたサービスを提供する取り組み「マーケットプレイス」でAcronis Cyber Protect Cloudを担当している河田と申します。

初期ランサムウェアの攻撃対象は主に一般ユーザーでしたが、2015年以降、効率よく身代金を得ることを期待できる大企業を対象とするように変化しており、攻撃手法も2019年後半からデータの暗号化と共に窃取した情報の公開を脅迫する二重恐喝と呼ばれる方法が普及し、ますます企業にとって被害と脅威を拡大しています。

今回は、長年セキュリティエンジニアとして、サイバー攻撃によるセキュリティ事故への対応を行う「インシデントレスポンス」や、コンピュータを調査し、セキュリティインシデントの原因や影響範囲を調査する「フォレンジック調査」を経験されてきた、さくらインターネット 情報システム統括室SIRT(Security Incident Response Team)所属の扇沢健也さんに、ランサムウェア感染に備えた企業向け被害防止策・ 軽減対策について聞いてみました。

---扇沢さんの自己紹介をお願いします。

扇沢:私は2008年から2023年2月までセキュリティベンダーに所属しており、主にインシデントレスポンスやフォレンジック調査を行ってきました。その他、脆弱性診断やペネトレーションテスト、セキュリティ分野のトレーニング講師、CSIRT向けのインシデント対応訓練なども行ってきました。

国内におけるランサムウェアの状況

---昨今流行のランサムウェアについてはどのような状況でしょうか。

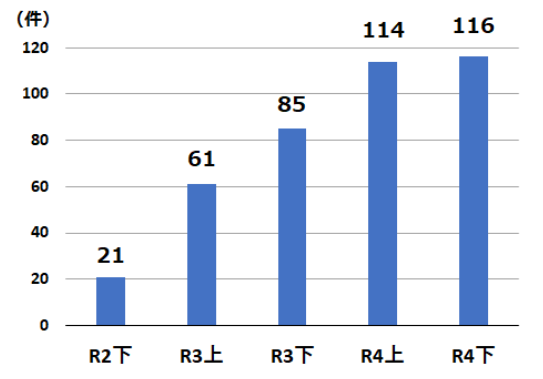

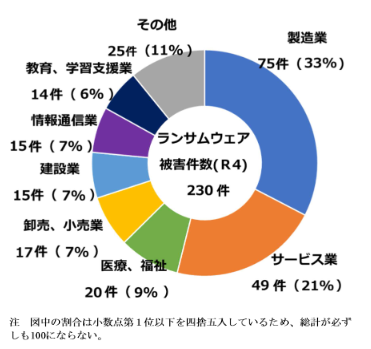

扇沢:ここ数年、ランサムウェアによる被害は増加傾向です。少し検索しただけでも数十の組織がランサムウェアによる被害に遭い、お詫びを掲載していることがわかります。これは数年前から全く変わっていません。

国内におけるランサムウェアの事例

- 某企業の共有サーバーが使用不可になっていたため、外部機関に調査を依頼したところ 、LockBit3.0によりサーバー上のファイルが暗号化されていたことが判明した。さらに調査の結果、セキュリティソフトのアンインストールやシャドウコピーサービスの停止といった不正操作も行われており、バックアップ取得用ディスクも同様に暗号化されていた。VPN装置に対して、管理者IDによる複数の不正なログイン試行が確認されたことから、総当たり攻撃等により認証を突破されたものと推測している。発覚後にはデータの復元対応を行ったが、復元に成功したデータはほとんどなかった。

- 某企業の従業員から社内システムが利用できないと連絡があった。外部機関に依頼して調査した結果、数十台以上のサーバーとパソコンが LockBit2.0によるランサムウェア攻撃を受け、ファイルの暗号化および脅迫文の作成が行われたことが確認された。加えて、複数回に渡り、攻撃者が外部へデータ転送を行ったとみられる通信ログも確認された。侵入の原因はVPN装置の脆弱性を悪用した攻撃により窃取された認証情報が使用され、さらにActive Directoryサーバーを乗っ取り、サーバーやパソコンを侵害したものと推測している。暗号化されたデータについては、バックアップサーバも暗号化の被害に遭ったこともあり、復元はできなかった。

- 某企業が利用するNAS上のファイルが暗号化され、拡張子が変更されていることを発見した。拡張子やNASに残されていた脅迫文の特徴から、eCh0raixと呼ばれるランサムウェアの攻撃を受けたものと推定している。被害の原因は攻撃メールによるものと届出者は推測している。専門業者にデータ復旧を依頼し、大部分のデータを復旧することができたが、復旧までの約2週間は過去のバックアップデータを使用する縮退営業を余儀なくされた。

- 某企業が運営する施設のシステムに異常が発生したため、調査を行ったところ、そのシステムに関連する複数のパソコンとサーバー上のファイルが暗号化され、拡張子が.eightに変更されていることを確認した。攻撃者が残したとみられる脅迫文と拡張子から、Phobosと呼ばれるランサムウェアの亜種に感染したものと推定している。被害原因はファイアウォールの初期設定不備により、外部からの不正アクセスが可能な状態にあったことが判明した。ランサムウェアにより暗号化されたファイルは復元できていない。

参考:独立行政法人情報処理推進機構 セキュリティセンター発行 「コンピュータウイルス・不正アクセスの届出事例 [2022年下半期(7月~12月)]」

ランサムウェアによる被害

---ランサムウェアはファイルを暗号化し、暗号化解除する復号のための金銭を要求するとのことですが、それ以外の被害はあるのでしょうか?

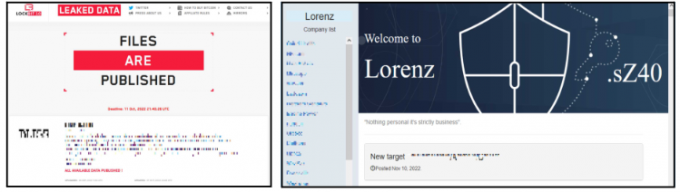

扇沢:単にファイルを暗号化するだけというケースもありましたが、最近は情報を持ち出しているケースが多いです。持ち出された情報は特定のウェブサイトで公開されたり、売買されたりします。

---持ち出された情報を取り戻すことはできないでしょうか?

扇沢:残念ながら確実に取り戻す方法はありません。金銭を支払うことで復号が可能であったり、公開を止められる場合もあるようですが、支払うことにより、支払い能力があるとみなされ、さらなる攻撃が行われる可能性もあります。

ランサムウェアへの対策

---実際感染が発覚した時はどのような対処が必要でしょうか?

扇沢:感染したマシンはネットワークから切断し、ログから侵入経路を特定します。必要に応じてデータ保全後、フォレンジック調査を行い、侵入原因と被害の全体像を特定する必要があります。 それから、並行して復旧作業を行います。バックアップが取得されていれば、バックアップからリストアして復旧すると良いでしょう。バックアップがなければOSを再インストールする必要があります。

詳細な対応方法等はJPCERTコーディネーションセンター(JPCERT/CC)が公開している情報を参考にしてみるのも良いでしょう。

▼JPCERTコーディネーションセンター(JPCERT/CC)「ランサムウェア対策特設サイト」

---被害防止対策・軽減策はどのような対処が必要でしょうか?

扇沢:VPNを経由した被害が多いため、「VPN装置の脆弱性を解消する」「強力なパスワード」「二要素認証による認証」が考えられます。一部の人しか使っていないVPNであっても、インターネットからアクセスできるのであれば狙われる可能性がある点に注意が必要です。

この他、内部に侵入された場合の被害を軽減するために、Active DirectoryサーバーなどのOSの脆弱性を解消するために常に最新の状態にアップデートする事や、EDR(Endpoint Detection and Response)(注1)を導入する等の対策が考えられます。ただし、侵入経路は必ずしもVPN経由とは限らないため、上記以外の経路についても対策が必要です。また、暗号化された場合に備えてバックアップを取得しておくことも重要です。

持ち出されてしまった情報は取り戻せませんが、バックアップからデータを復元できれば、業務を継続することができる可能性が高くなります。

(注1) EDR(Endpoint Detection and Response)

PCやサーバーの状況および通信内容などを監視し、サイバー攻撃を受けたことを発見次第対処するソフトウェアの総称。パターンマッチングなどによって既知マルウェア等を検知・駆除する、一般的にはアンチウイルス(AV)ソフトやウイルス対策ソフトと呼ばれるEPP(Endpoint Protection Platform)とは異なり、未知のマルウェア等の対処に用いられる。

---なるほど。セキュリティ対策とバックアップの両方が必要ということですね。

扇沢:はい。ランサムウェア対策としてバックアップが推奨されることが多いですが、ランサムウェア以外のサイバー攻撃によりデータが失われる可能性は常にあるため、どのようなシステムであってもバックアップを取得しておくことは重要です。

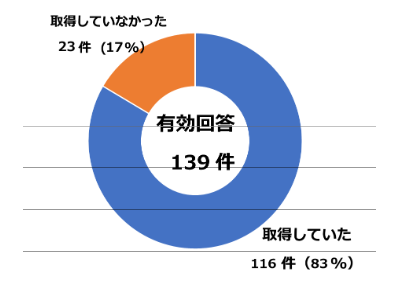

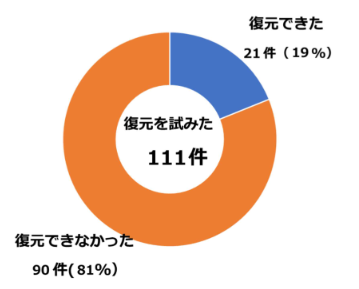

---しかしながら、バックアップを実施していたにも関わらず、8割の被害者が復元困難だったという回答が警察庁の報告書にありますが。

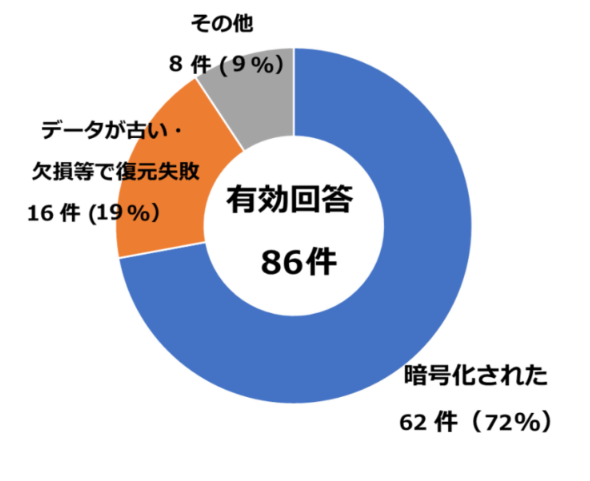

扇沢:バックアップもただ取ればよいというわけではなく、できれば3-2-1ルール(注2)に則ったバックアップが理想です。また、ランサムウェアがバックアップサーバに侵入し、バックアップをすべて暗号化してしまったというケースもありますので、バックアップはネットワークから切断された環境に保存する、複数世代で管理するなどの取得方法にも注意が必要です。

(注2) 3-2-1ルール

バックアップの冗長性を重視し、「3つのコピーデータ」を「2種類の媒体」に保存し、「1つはオフサイトに保管する」こと。詳細はこちらの記事を参照。

---「3-2-1ルール」が提唱されてから久しいですが、昨今のランサムウェアによる被害増加の状況から、改めてルールの重要性を再認識できました。本日はありがとうございました。

関連リンク

簡単な操作で柔軟性に富んだバックアップ機能に加え、エンドポイントプロテクションから脆弱性診断、パッチ管理機能まで、「データ保護」「サイバーセキュリティ」「エンドポイント管理」を統合したサイバープロテクションソリューション・Acronis Cyber Protect Cloudは、Advanced Packプランも追加されて、さくらインターネット マーケットプレイスで提供中です。