“HTTP”の検索結果

ブロックチェーン技術は新しい種類の信用情報の管理に使われるだろう──デロイトトーマツグループ報告書から

Magentoの基礎概念 ~ 多言語・多通貨・マルチサイト

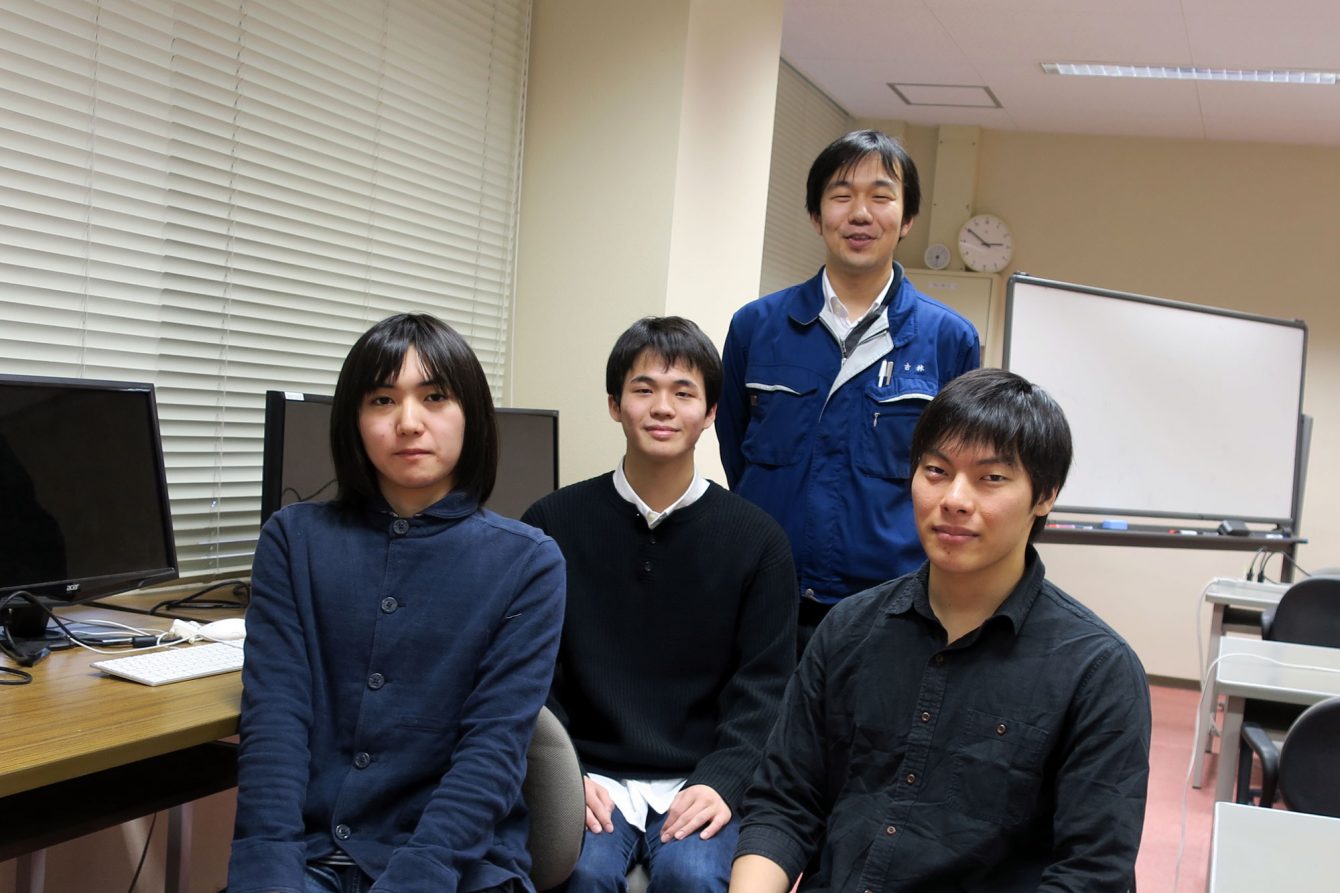

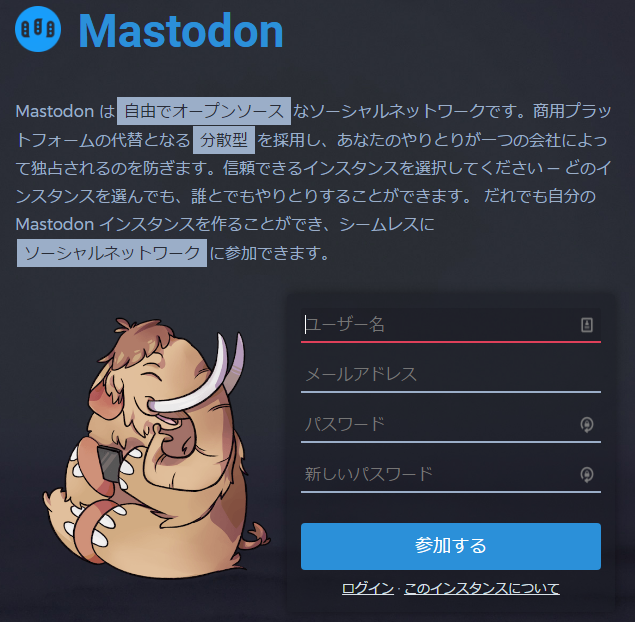

Mastodon運営をどう楽しむか?「mstdn.jp」管理人ぬるかるさん & ゲヒルン代表 石森大貴さん 対談

ゼロからはじめるMastodon

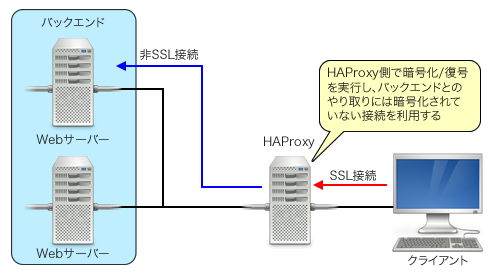

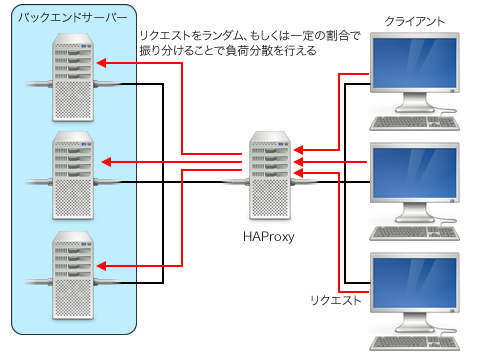

多機能プロクシサーバー「HAProxy」のさまざまな設定例

多機能なロードバランサとして使える多機能プロクシサーバー「HAProxy」入門

Plesk – Gitと連携してWebアプリケーションの開発効率を向上させよう