Sophos UTMでWebセキュリティー対策 第2回 ~ファイアウォールの基本設定~

前回 (第1回) の内容

株式会社ハイパーボックス -HYPER BOX- の相原と申します。

本連載は、2018/01/25より、さくらのクラウドで提供が開始されましたSophos UTM についての解説記事です。Sophos UTM は、ファイアウォール、IPS、WAF、ロードバランサー、SSLアクセラレータ、VPN 等、1台で何役もこなしてくれる優れもので、基本的にインターネットとプライベートネットワークの境界線に設置し、セキュアな環境を提供するものです。

前回は、

- Sophos UTM のサーバ作成

- コンソールから行う作業

- WebAdminへのログイン

- Sophos UTMの初期設定

- ホスト名の設定

- デフォルトパスワードの変更

- WebAdminへのアクセス制限

- ライセンスサーバへの接続

を紹介しました。

第2回となる今回は、Sophos UTM のファイアウォールやNATの設定を紹介していきたいと思います。

| 第1回 | UTMの作成から初期設定まで |

| 第2回 | 簡易的なネットワークの構築、ファイアウォールの設定、DNATの設定 |

| 第3回 | ネットワークプロテクション 侵入防御(IPS)の設定、高度な脅威防御(ATP)の設定 |

| 第4回 | Webサーバプロテクション WAFの設定 |

| 第5回 | Webサーバプロテクション WAFとロードバランシングの設定 |

第2回 簡易的なネットワークの構築、ファイアウォールの設定、DNATの設定

今回の概要

簡易的なネットワークの構築

Sophos UTM の配下に L2スイッチとサーバ(WordPressをインストール予定)を設置

ファイアウォールの設定

送信側の通信の全許可と受信側でSSH接続の許可(送信元IP制限有り)

IPマスカレードの設定

Sophos UTM を経由して、ローカルからグローバルへの通信ができるよう設定

DNATの設定

グローバルから Sophos UTM を経由して配下のサーバへのSSH接続ができるよう設定

簡易的なネットワークの構築

スイッチとサーバを追加

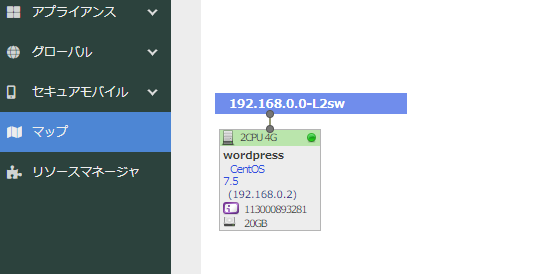

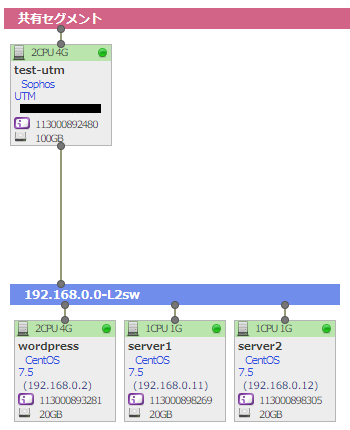

- 下図のようにスイッチとサーバを追加します。スイッチの作成はマニュアルをご参照ください。

----------------------------------------

サーバの設定

IPアドレス:192.168.0.2

netmask:255.255.255.0

GW:192.168.0.1

----------------------------------------

Sophos UTM へNIC追加

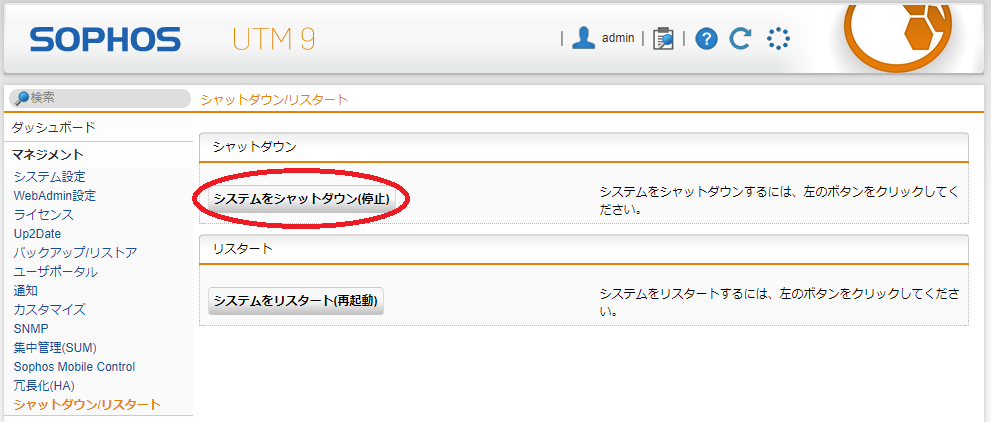

- Sophos UTM を停止

画面左側のメニューから、マネジメント > シャットダウン/リスタート をクリックし、「システムをシャットダウン(停止)」をクリックします。

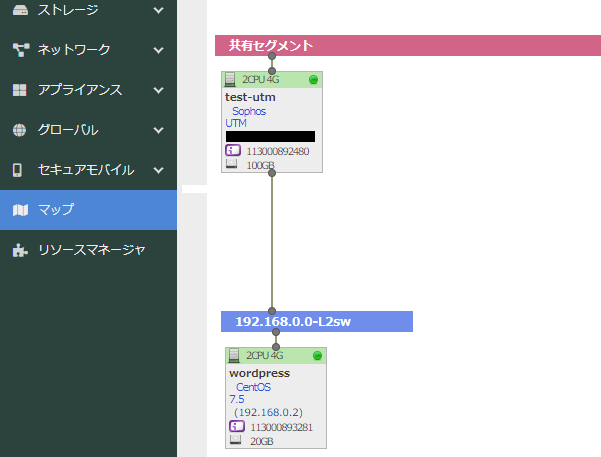

- Sophos UTM にNICを追加します。NICの追加手順はマニュアルをご参照ください。先ほど作成したスイッチに接続させ、Sophos UTM を起動します。下図のような構成になります。

追加したNIC (Internal Interface用) の設定

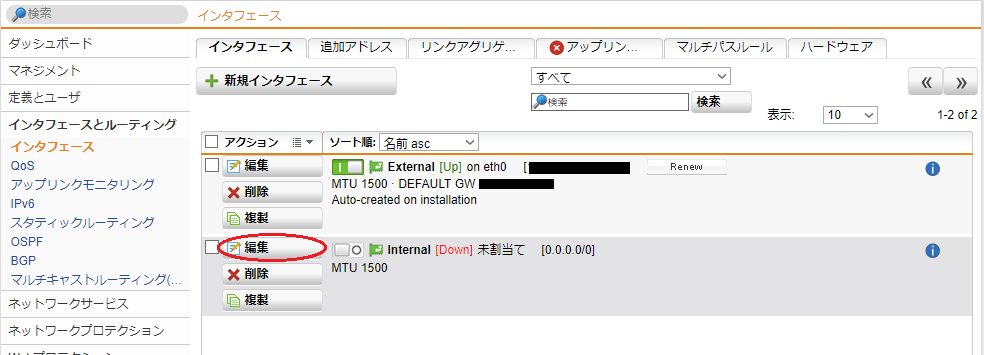

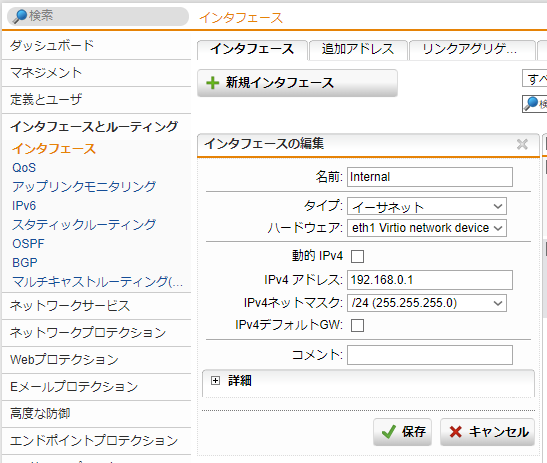

- WebAdminにログインし、画面左側のメニューから、インタフェースとルーティング > インタフェース > インタフェース タブをクリックし、Internal の「編集」ボタンをクリックします。

- 下記のように設定します。

--------------------------------------------------------------

名前:internal

タイプ:イーサネット

ハードウェア:eth1 Virtio network device

動的 IPv4:チェックを外す

IPv4 アドレス:192.168.0.1

IPv4 ネットマスク:/24(255.255.255.0)

IPv4 デフォルト GW:チェックなし

--------------------------------------------------------------

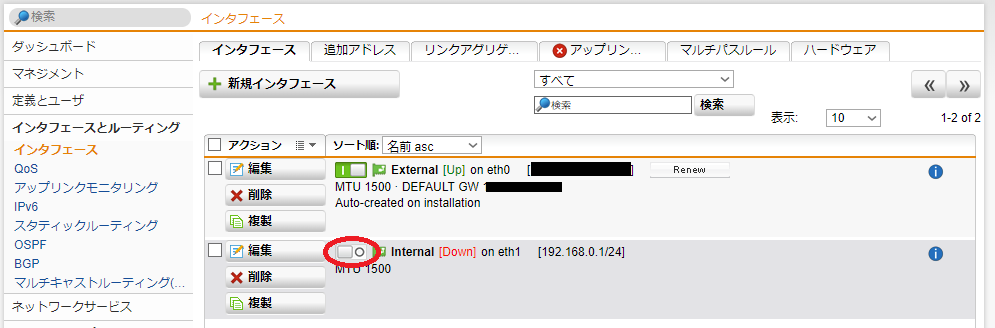

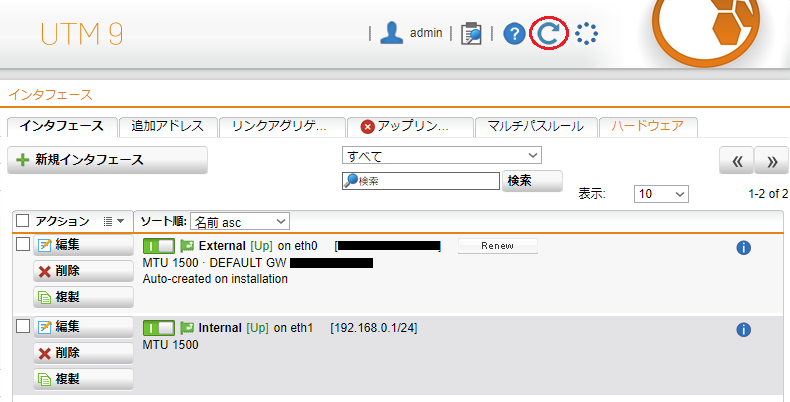

- Internal の トグルスイッチをクリックします。

- リロードし、[Down] から [Up] に変わったことを確認します。

これで、Sophos UTM の Internal側にIPアドレスが付与されましたので、サーバとの通信が可能になります。

ファイアウォールの設定

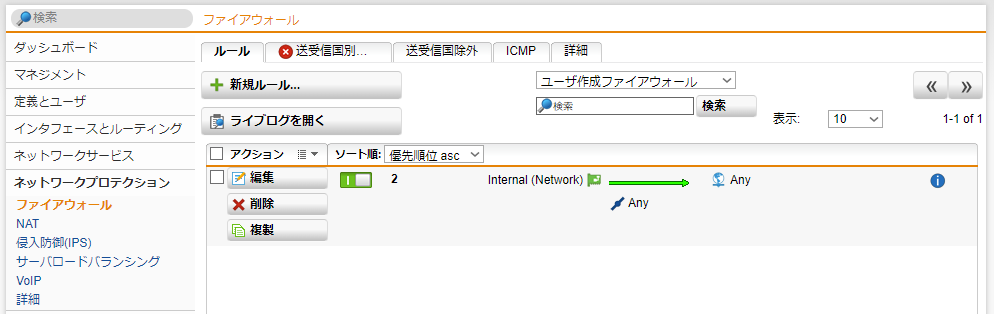

送信側のルールを追加

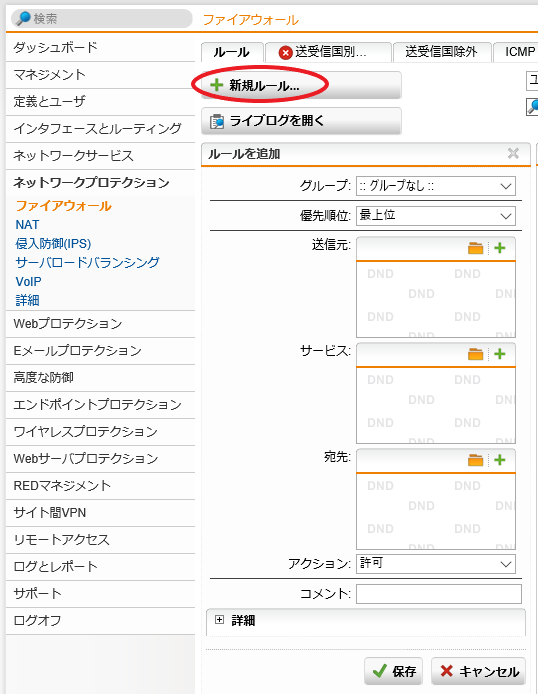

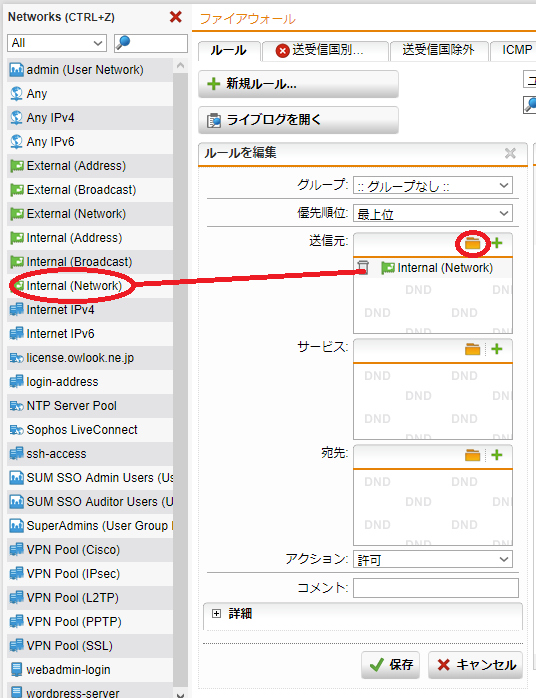

- 画面左側のメニューから、ネットワークプロテクション > ファイアウォール > ルール タブをクリックし、「+ 新規ルール」をクリックし、下記のように設定します。

---------------------------------

グループ:グループなし

優先順位:最上位

アクション:許可

---------------------------------

- 「送信元」のフォルダアイコンをクリックし、左側のオブジェクトから「Internal (Network)」をドラッグ&ドロップします。

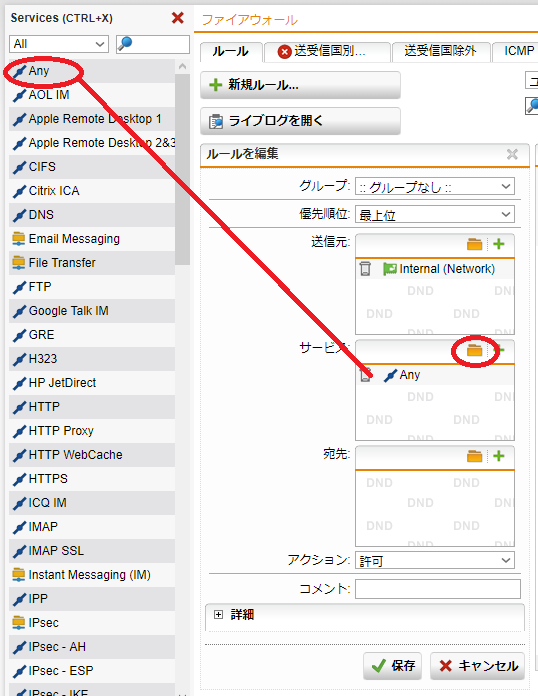

- 「サービス」のフォルダアイコンをクリックし、左側のオブジェクトから「Any」をドラッグ&ドロップします。

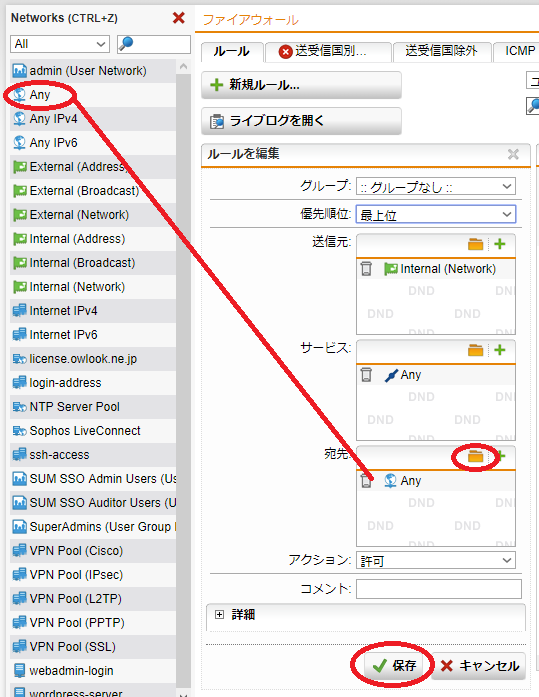

- 「宛先」のフォルダアイコンをクリックし、左側のオブジェクトから「Any」をドラッグ&ドロップし、「保存」ボタンを押します。

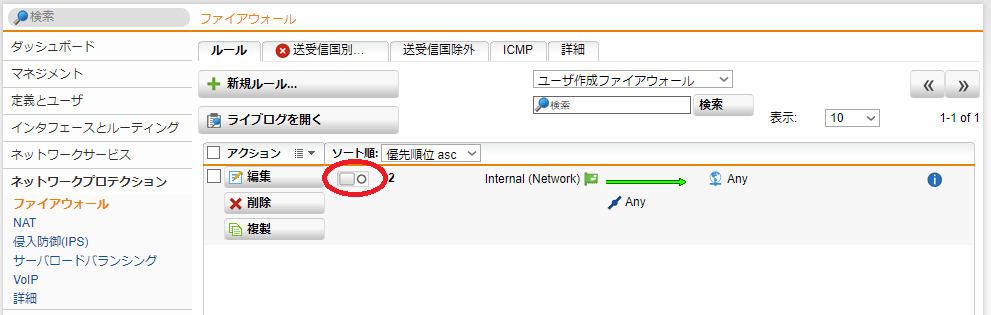

- 追加されたルールのトグルスイッチをクリックして有効にします。

- 追加されたルールが有効(緑)になったことを確認します。

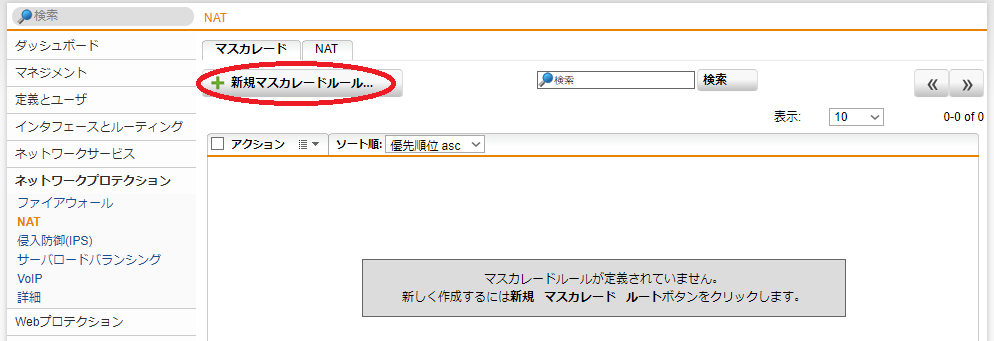

IPマスカレードの設定

- 画面左側のメニューから、ネットワークプロテクション > NAT > マスカレード タブをクリックし、「+ 新規マスカレードルール」をクリックします。

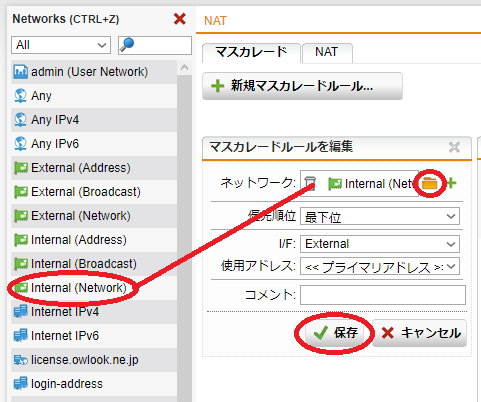

- 下記のように設定し、[保存]ボタンをクリックします。

-----------------------------------------------------

ネットワーク:Internal(Network)←フォルダアイコンをクリックし、左側のオブジェクトからドラッグ&ドロップ

優先順位:最下位

I/F:External

使用アドレス:プライマリアドレス

-----------------------------------------------------

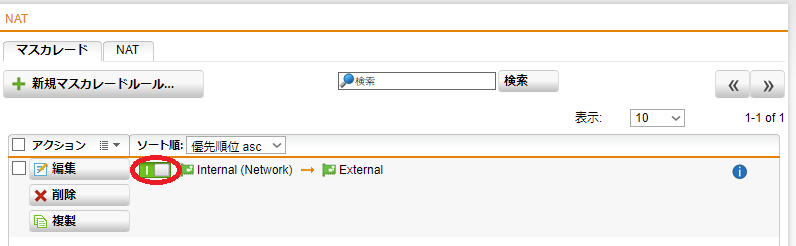

- 追加されたルールのトグルスイッチをクリックして有効(緑)にします。

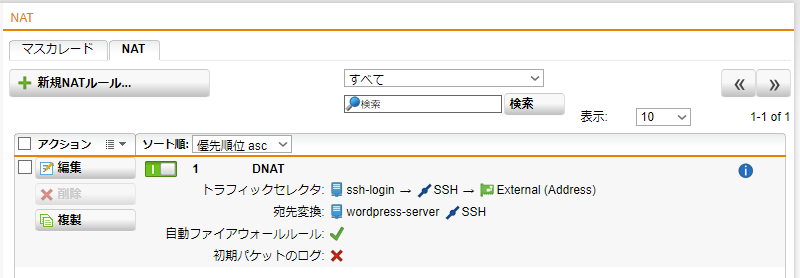

DNATの設定 (SSH用)

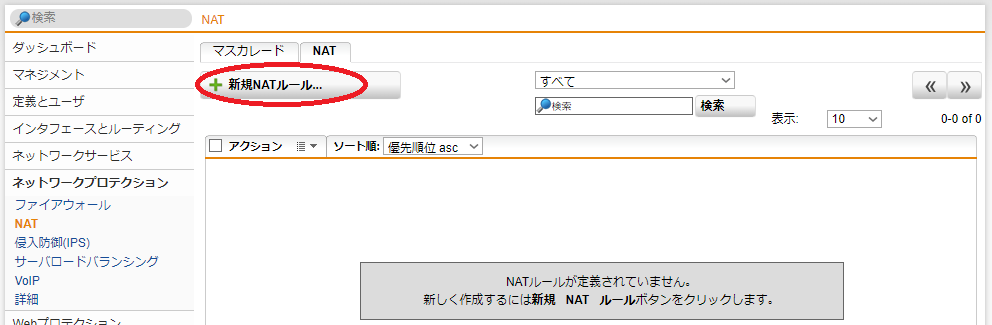

- ネットワークプロテクション > NAT > NAT タブをクリックし、「+ 新規NATルール」をクリックします。

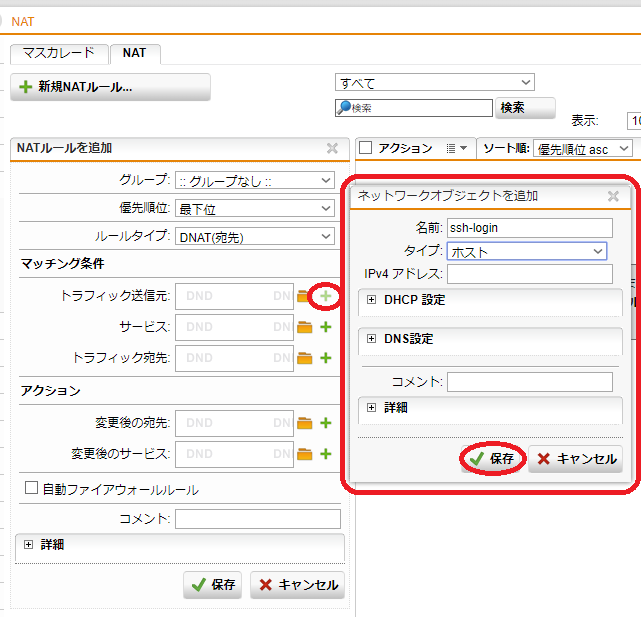

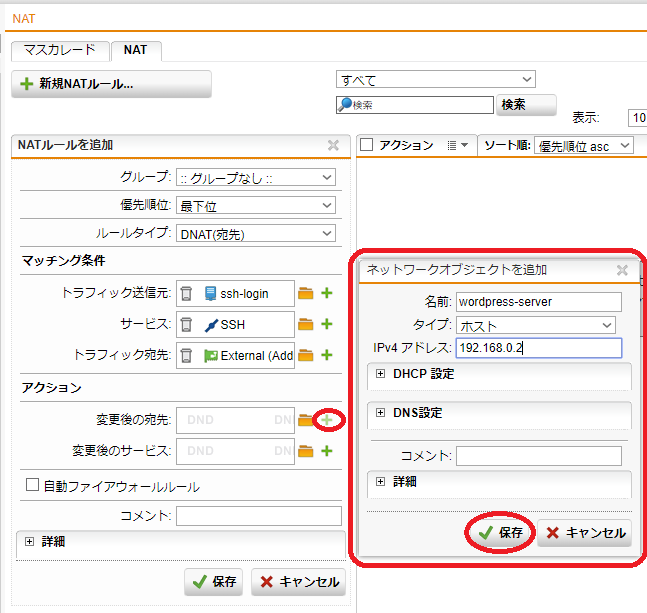

- 「トラフィック送信元」の「 + 」をクリックして「ネットワークオブジェクトの追加」を開きます。名前は任意ですが、今回は「ssh-login」とします。タイプはホストで、IPv4 アドレスはsshの接続元のIPアドレスを入力し、「ネットワークオブジェクトの追加」内の「保存」ボタンを押します。

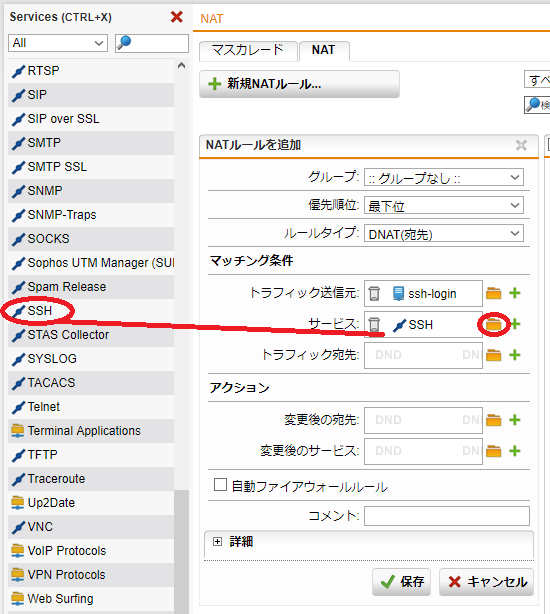

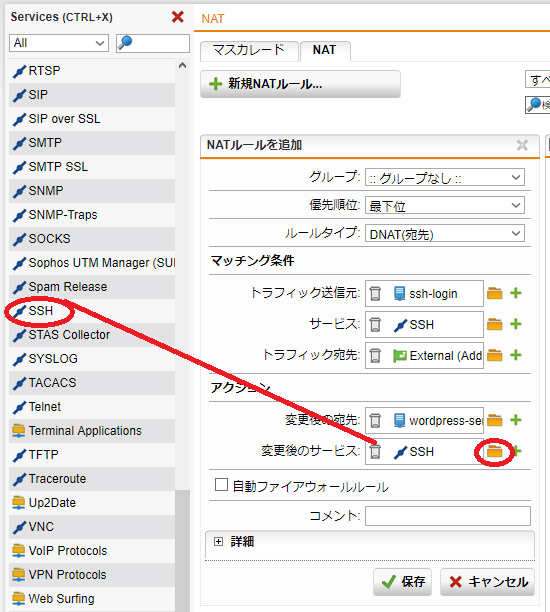

- 「サービス」のフォルダアイコンをクリックし、左側のオブジェクトから「SSH」をドラッグ&ドロップします。

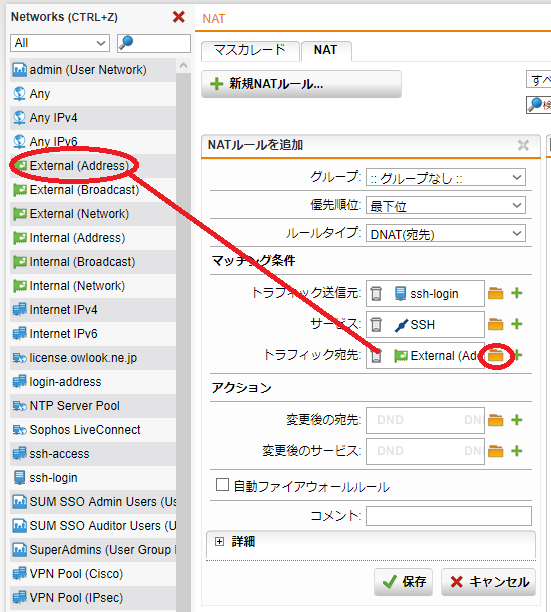

- 「トラフィックの宛先」のフォルダアイコンをクリックし、左側のオブジェクトから「External (Address)」をドラッグ&ドロップします。

- 「変更後の宛先」の「 + 」をクリックして「ネットワークオブジェクトの追加」を開き、Sophos UTM 配下に設置したサーバ情報を入力し、「ネットワークオブジェクトの追加」内の「保存」ボタンを押します。

---------------------------------------------

名前:wordpress-server

タイプ:ホスト

IPv4 アドレス:192.168.0.2

---------------------------------------------

- 「変更後のサービス」のフォルダアイコンをクリックし、左側のオブジェクトから「SSH」をドラッグ&ドロップします。

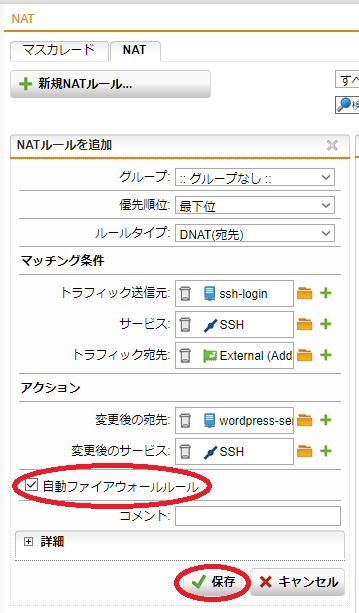

- 「自動ファイアウォールルール」にチェックを入れ、「保存」ボタンを押します。

※チェックを入れますと自動でこのDNATルールの内容がファイアウォールで許可されます。

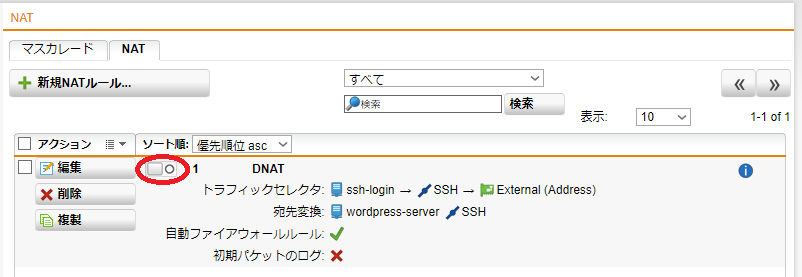

- 追加されたルールのトグルスイッチをクリックして有効にします。

- 追加されたルールが有効(緑)になったことを確認します。

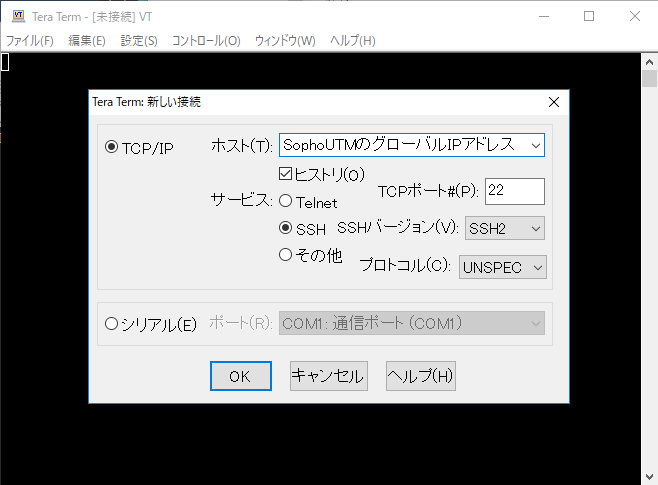

ターミナルソフトで Sophos UTM 配下のサーバへ、SSH接続の確認

- Sophos UTM に付与されているグローバルIPアドレスとTCPポート22を入力します。

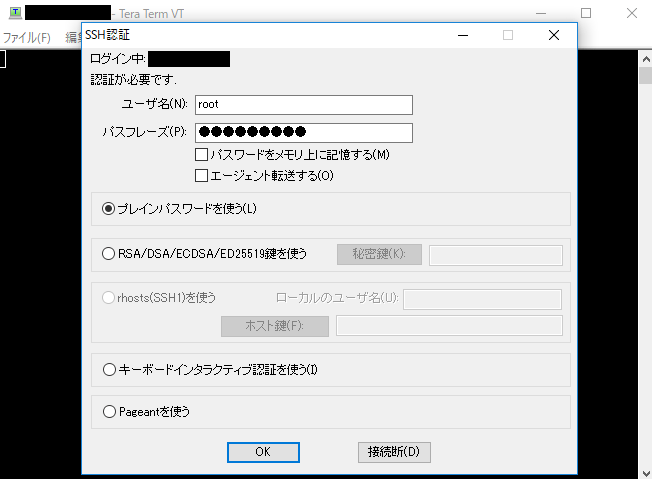

- ユーザーとパスワードを入力します。(ここではCentOSのサーバ作成時にデフォルトで設定されるrootユーザーを使用しています)

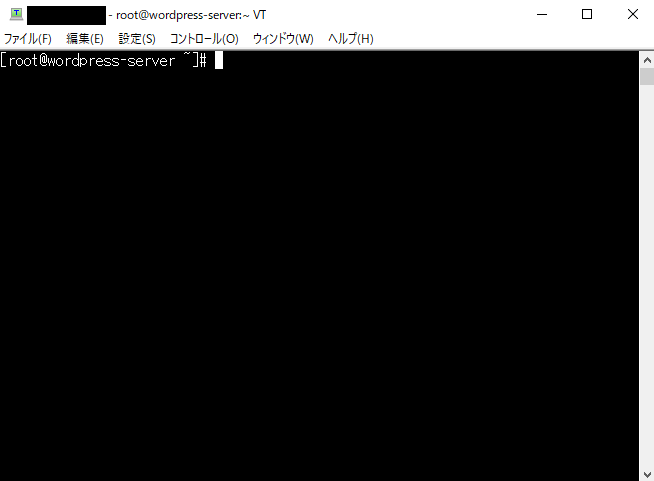

- Sophos UTM 配下のサーバへ、SSHでのログイン確認ができました。

※編集部注:rootユーザーでログイン後、他のユーザーを作成し、rootユーザーでSSHログインできないように設定することをおすすめします。手順はこちらのページをご参照ください。

DNATの設定についてもう少し詳しく紹介します

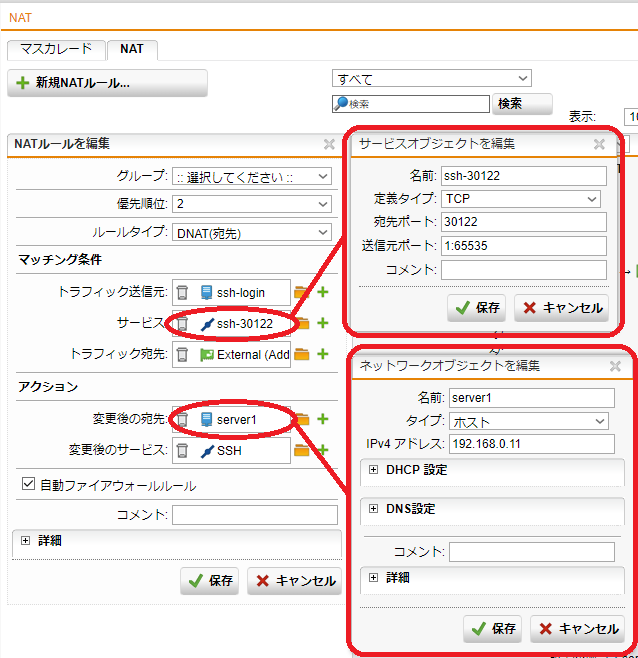

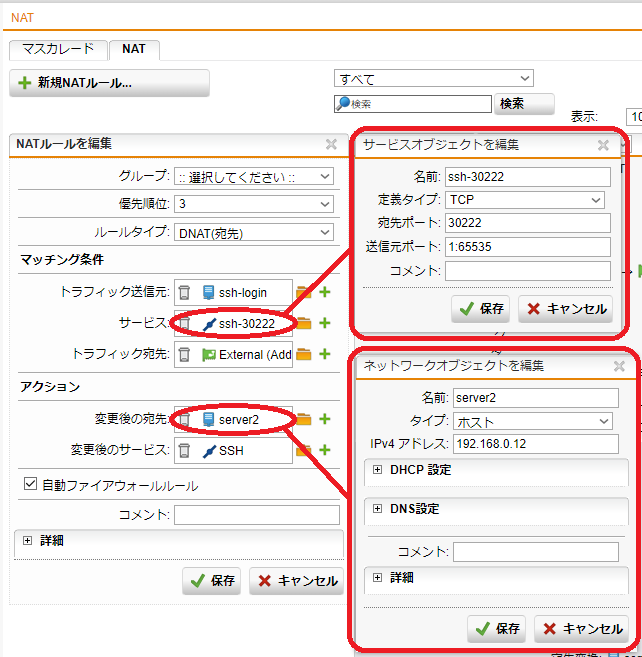

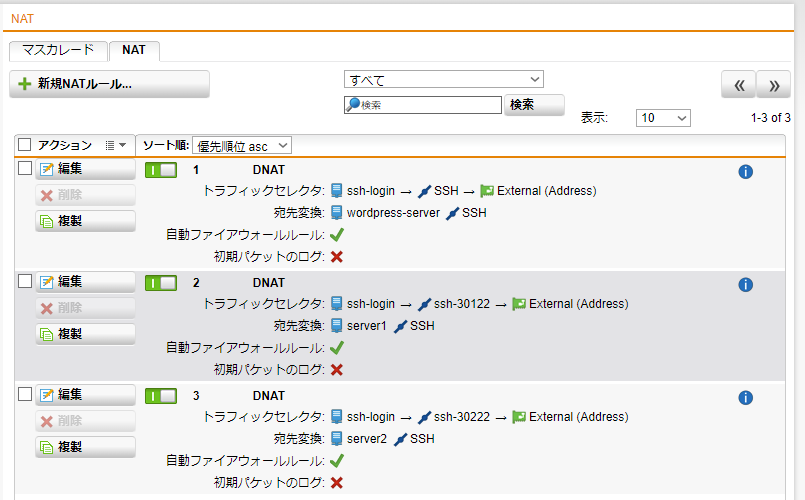

今回は、デフォルトのオブジェクト「Internal (Network)」や「External (Address)」、「SSH」等を使用しましたが、例えば、下図のように Sophos UTM 配下に複数のサーバがあり、それぞれのサーバへSSH接続を確立させようとした場合は、新たに「サービス」のオブジェクトと「ネットワーク」のオブジェクトを作成し、External側のポートをそれぞれのInternal側のサーバへフォワーディングしますと、複数のサーバへ接続が可能になります。

-------------------------------------------------------------------------------------------------------------

Sophos UTM グローバルIP ポート30122 → server1 192.168.0.11 ポート22

Sophos UTM グローバルIP ポート30222 → server2 192.168.0.12 ポート22

-------------------------------------------------------------------------------------------------------------

- 設定例 server1

- 設定例 server2

- 設定例 server1&2 DNATルール作成後

その他、SSH以外のサービスもポートフォワードで Sophos UTM を経由して、Internal側に設置したサーバへ接続することが可能です。

今回はここまで

第2回を通して、各項目内のボックスへ、オブジェクトをドラッグ&ドロップで設定が簡単にできること、オブジェクトを新たに作成して追加できる自由度や、「自動ファイアウォールルール」にチェックを入れるだけで、新たに作成したルールに対して、通信を許可するファイアウォールルールが適用されること等、ユーザビリティに優れた製品であることをご理解いただけたと思います。