“マルウェア”の検索結果

「機密コンピューティング」を活用する方法を実機検証を通して学ぶ

【インタビュー】CSIRT担当者が語る、企業向けランサムウェア被害防止へのアドバイス

高機能ハニーポット(T-Pot 22.04)をさくらのクラウドに構築して攻撃を観測する

バックアップから始める情報資産の保護 ~その解は「バックアップ」「セキュリティ」、それらの「管理」を1つに統合した「サイバープロテクション」~

JANOG50「マンガ海賊版サイトの技術要素と対策法」レポート

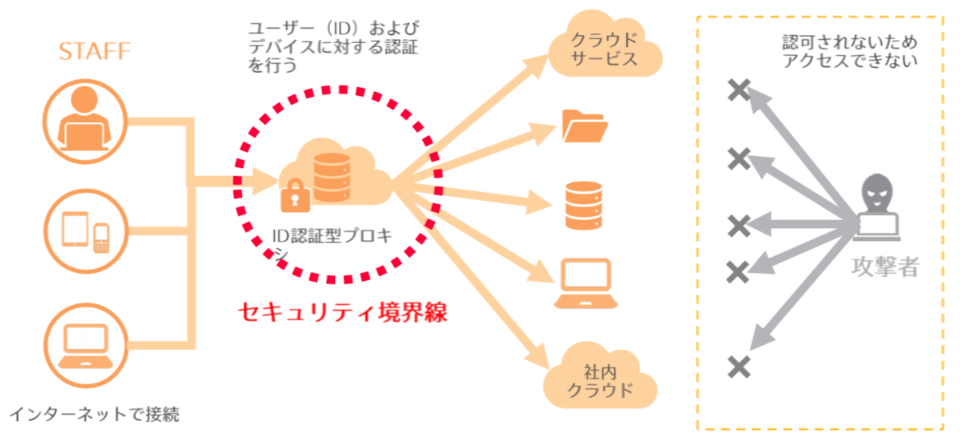

GIGAスクール構想における「1人1台端末」及び「高速大容量の通信環境」を終えた今、次に考えるべき事とは?

ニューノーマル時代のデータプロテクションについて考えてみませんか ~データバックアップだけで大丈夫?~