“HTML”の検索結果

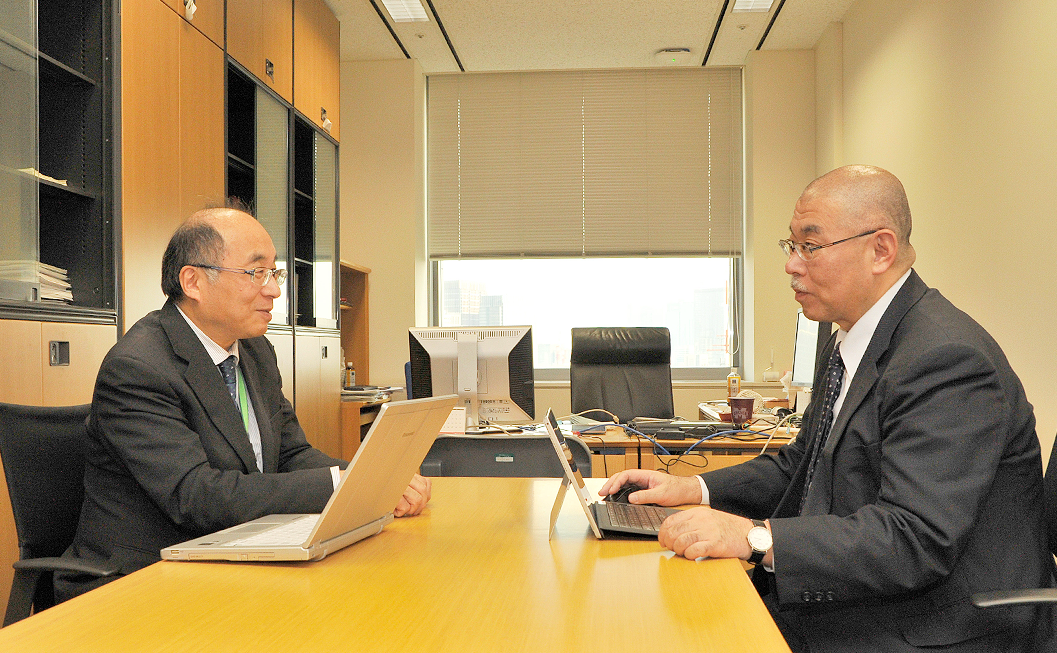

【インタビュー:国立情報学研究所(NII)】アカデミッククラウドの未来はいかに。NIIが推し進める「学認クラウド 導入支援サービス」とは。

FeliCaとビットコインが連携、ビットコインでタッチ決済の可能性が開ける

沖縄のITエンジニアの熱量をお届け!ハッカーズチャンプルー2017レポート 〜カンファレンス編〜

ネコでもわかる!さくらのVPS講座 ~第三回「Apacheをインストールしよう」

Plesk – パブリックアーカイブからPlesk Onyxを インストールしよう

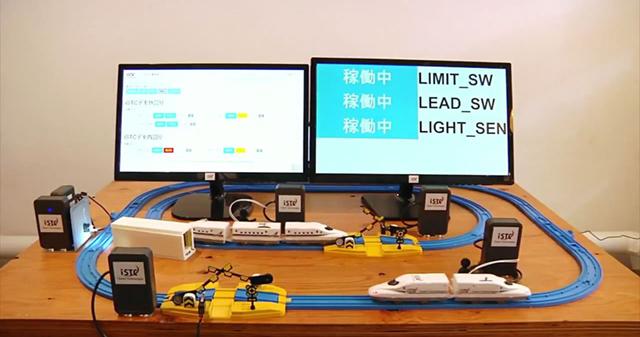

町工場がIoTで生産業務を大幅に改善。約3億円の設備投資と約1億円の労務費削減

「Ansible Container」でDockerコンテナの構成管理を行う