さくらのクラウドでMylogStarを使ってクライアントの操作ログの収集と利活用(3) 機密情報の情報漏えい対策

機密情報の情報漏えい対策

前回は「さくらのクラウド」上でMylogStar環境を構築して、操作ログを取得するところまでを解説しました。

今回はMylogStar導入時の大きな目的のひとつである「機密情報の情報漏えい対策」について解説します。

「機密情報の情報漏えい対策」については様々な観点から情報セキュリティ製品を選定して導入しますが、主に以下の観点になるかと思います。

- 機密情報の外部への漏洩を未然に防ぎたい(デバイス制御やData Loss Prevention製品)

- 機密情報を暗号化や難読化して保護したい(暗号化製品)

- 機密情報がどのように取り扱われたかを記録したい(ログ製品)

各企業では業務内容や機密データの取り扱い状況に応じてリスク分析を行い、上記観点に該当する製品を組み合わせて導入し、リスク低減を図っていることが一般的だと思います。

また、業種によってはコンプライアンスの一環として情報セキュリティ製品の導入が義務付けられている場合もあるかと思います。

MylogStarは上記観点の「3」(部分的に「1」も含む)に該当する「ログ製品」となりますので、このログから考える「機密情報の情報漏えい対策」をいくつか解説します。

ファイルログのトレース

「ログ製品」の「機密情報の情報漏えい対策」において重要なものは、機密情報を「いつ」「だれが」「どのようにして漏洩させたか」を把握する必要があります。この情報を元に情報漏えいの影響範囲や損害範囲、関連するパートナー企業やエンドユーザーなどへの連絡を行います。

主に情報漏えいは「ファイル」という形で外部に漏えいするパターンが多いので、ここでは「ファイルログ」から確認するパターンを紹介します。

まず、社内で情報漏えいが発生するシナリオを考えます。

『悪意を持つ社員のhamaさんが機密情報である「★極秘★ 顧客情報管理表.xlsx」ファイルをUSBドライブで社外に持ち出そうとしました。その時にファイル名を「マイ ミシュラン.xlsx」という、一見すると個人的なファイル名に変更し、怪しまれないように画策しました。』

では、実際に「MylogStar Agent」が導入されている端末で、このシナリオどおりに操作してみます。

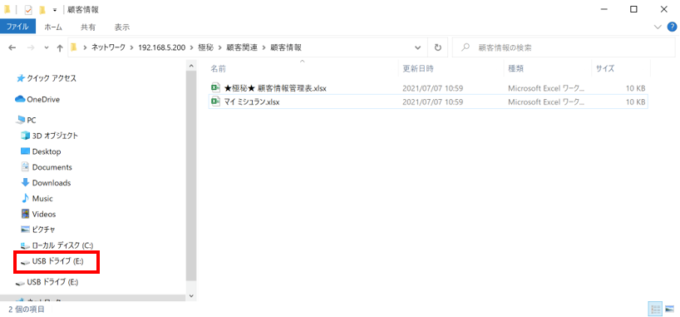

まず、ターゲットとなる「★極秘★ 顧客情報管理表.xlsx」ファイルがファイルサーバー上にあることを確認します。

次にこのファイルをコピーして、コピーしたファイルのファイル名を「マイ ミシュラン.xlsx」に変更します。

次にUSBドライブを接続してドライブとして認識させます。ここでは「Eドライブ」として認識されました。

そして、「マイ ミシュラン.xlsx」ファイルをカット&ペーストで「Eドライブ」のUSBドライブに移動します。ファイルサーバー上からは「マイ ミシュラン.xlsx」ファイルは無くなり、USBドライブの中にファイルが移動されました。

最後にUSBドライブをWindowsから抜き取って、ターゲットとなる機密情報を無事に持ち出すことができました。これでhamaさんの目的は達成したことになります。

後日、hamaさんの会社では情報漏えいの事実が発覚して「一体誰がどうやって持ち出したんだ?」という調査が行われました。

今回のパターンでは「★極秘★ 顧客情報管理表.xlsx」に含まれる機密情報が漏洩したとのことで、このファイルを触った人物を追いかけてみます。

「MylogStar Server」上からWebブラウザを起動して「MylogStar Console」(http://localhost/mylogstar/)にアクセスし、特権ユーザー(Admin)でログインします。

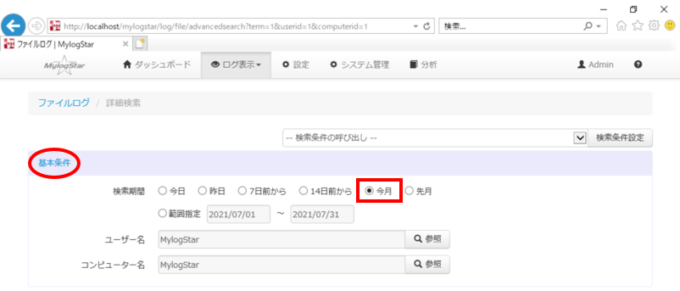

「ログ表示」から「ファイルログ」をクリックします。

特定のファイル名を検索するので「詳細検索」をクリックします。

詳細検索では「基本条件」に情報漏えいが発生したと思われる「検索期間」を指定します。ここでは「今月」を選択しました。

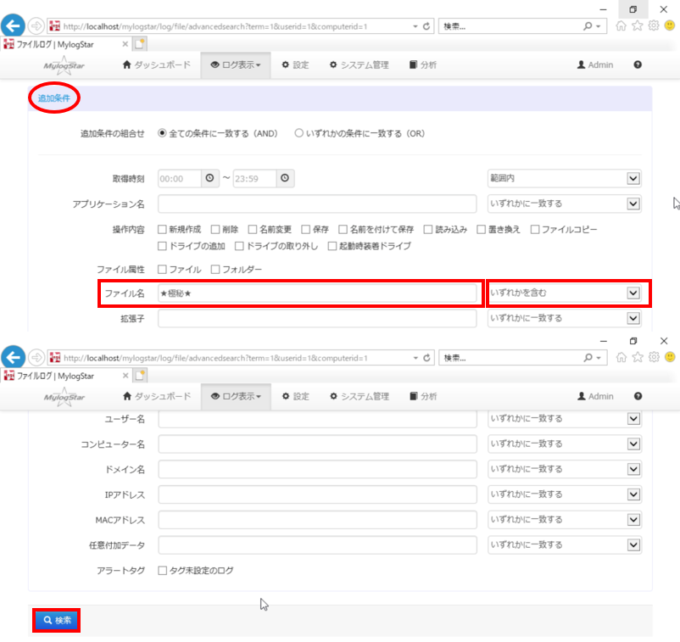

詳細検索の下にある「追加条件」では「ファイル名」に「★極秘★」と入力して「いずれかを含む」を選択し、最下部にある「検索」をクリックします。

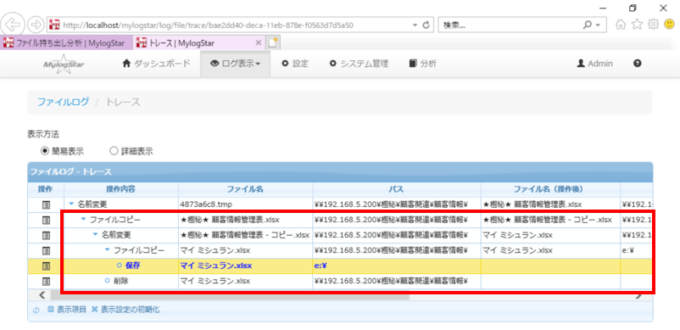

検索結果としてhamaさんが該当ファイルを操作しているログが表示されました。「ファイルコピー」など怪しい操作が確認できたのでトレースしてみます。「ファイルコピー」の左側にある「操作」のアイコンをクリックします。

トレース結果が表示され、上から時系列のログとしてファイルの持ち出しが「いつ」「だれが」「どのようにして漏洩させたか」という観点で確認できました。

この結果をもってhamaさんに問い詰めたところ、機密情報の持ち出しと漏えい先を自供し、会社としては情報の拡散を最低限に抑える対応と、関係者に対する顛末の報告が行えました。なお、その後hamaさんは重い懲戒処分を受けることとなりました……

ファイル持ち出し分析

先程の例では機密情報を含むファイルを「USBドライブへのコピー」で持ち出したパターンですが、ファイルの持ち出しには他にも「メールへの添付」「FTPサーバーへのアップロード」「クラウドストレージなどへのWebアップロード」なども考えられます。

このような情報漏えいリスクが高い操作の分析、たとえば怪しいユーザーの行動などの把握も、情報漏えい対策として重要です。

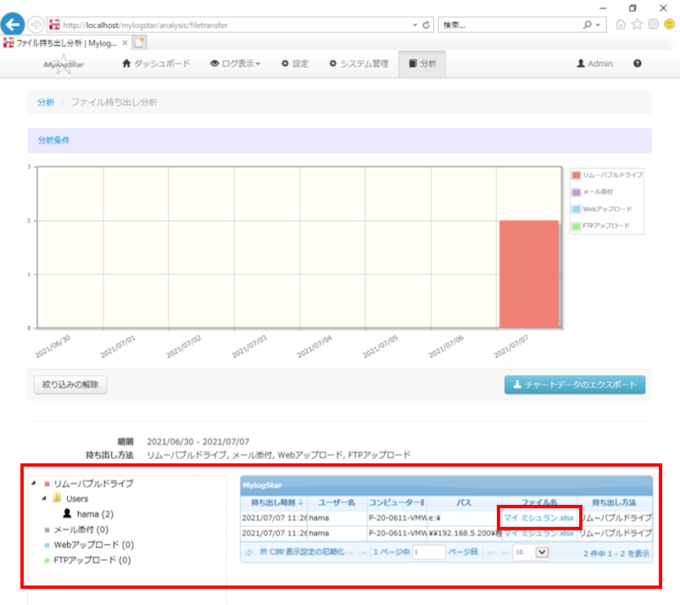

先程のhamaさんが行った機密情報の持ち出しについても、分析ができるか確認します。「MylogStar Console」の「分析」をクリックして「ファイル持ち出し分析画面へ」をクリックします。

「ファイル持ち出し分析」では「検索」をクリックします。

分析結果が「持ち出し方法」別に表示されました。今回は「リムーバブルドライブ」(USBドライブ)から持ち出した痕跡が2件表示されました。

ファイル名の「マイ ミシュラン.xlsx」とは何だろう?とクリックすると……

「トレース」に切り替わり、「マイ ミシュラン.xlsx」がどのように操作されたファイルであったのか、時系列に追いかけられます。ここでも元のファイルが「★極秘★ 顧客情報管理表.xlsx」であったと確認できました。

このように様々な方法で持ち出されたとしても、その持ち出されたファイルが元々どのようなファイルであったか追跡できます。

ファイル操作だけでなく、コンピューターのON/OFF、Windowsへのログイン/ログオフ、アプリケーションの利用状況、Windows上のウィンドウタイトルなど、様々なユーザー操作の情報をログとして取得して管理や分析できることが「機密情報の情報漏えい対策」に関わる「デジタル・フォレンジック」のひとつとして有効であり、MylogStarはそれを実現させるための製品となりえます。

利用ユーザーへの警告

「機密情報の情報漏えい対策」として利用ユーザーに「あなたの操作はすべて記録されていますよ!」と認知させるのも、強力な対策のひとつになります。

MylogStarには利用ユーザーのWindowsログイン時に警告メッセージを出すオプションがありますので、これを利用します。

「MylogStar Console」の「設定」から「ポリシー設定画面へ」をクリックします。

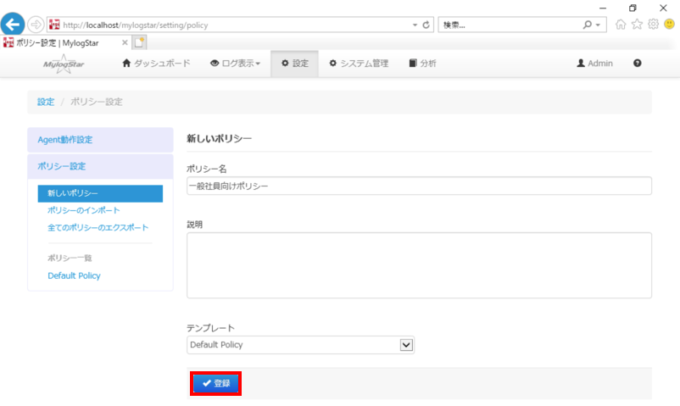

既定のポリシーとなる「Default Policy」は変更できないので、この「Default Policy」を複製して新しいポリシーを作成します。「ポリシー設定」をクリックして「新しいポリシー」をクリックします。

「新しいポリシー」では以下のように設定して「登録」をクリックします。

| ポリシー名 | 「一般社員向けポリシー」を入力します。 |

| 説明 | 空欄(そのまま) |

| テンプレート | 「Default Policy」を選択します。 |

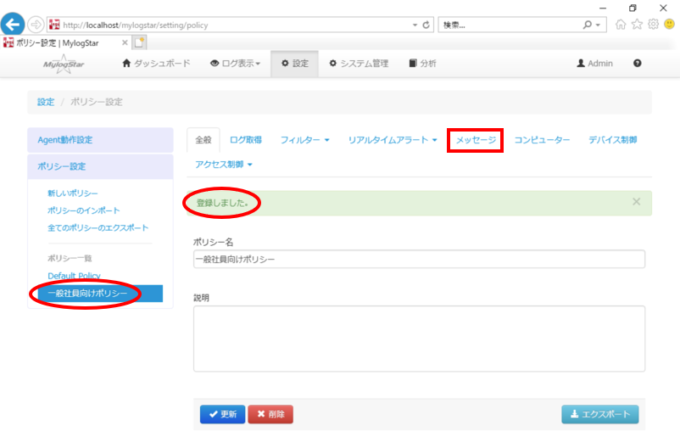

「登録しました。」と表示され「ポリシー一覧」に「一般社員向けポリシー」が追加されました。このポリシーを変更しますので「メッセージ」をクリックします。

「メッセージ」では以下のように設定して最下部にある「更新」をクリックします。

| 起動時に警告メッセージを表示する | チェックを入れます。 |

| メッセージ | 「このコンピューターの操作は記録されます。」(そのまま)

※任意のメッセージに変更しても良いです。 |

| 表示時間 | 「10」を入力します。(そのまま)

※任意の値に変更しても良いです。 |

ポリシーの準備ができたので、このポリシーを全ての「MylogStar Agent」に適用します。

「Agent動作設定」をクリックし、ツリーの最上部にある「MylogStar」(MylogStarシステム全体を表します)をクリックします。その後に「ポリシーを割り当てる」のドロップダウンリストに作成した「一般社員向けポリシー」を選択して「更新」をクリックします。

「更新しました。」と表示され、ツリー最上部の「MylogStar」の横にある適用されたポリシー名が「一般社員向けポリシー」に変更されました。

設定されたポリシーは「MylogStar Agent」が「MylogStar Server」へ接続中に自動的に配布されます。

それでは「MylogStar Agent」からWindowsにログインしてみましょう。

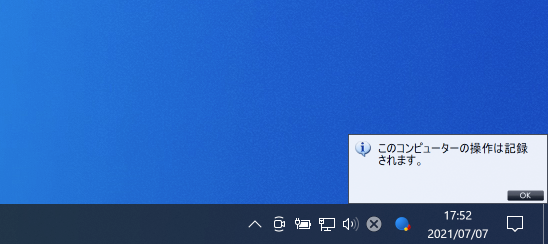

Windowsの右下に設定した警告メッセージが表示されました。利用ユーザーは「操作を記録されているのか……」と認識して、悪意のある行為や業務上不要な行為(サボりなど)ができなくなります。

悪意のある行為は牽制したいのですが、業務に対するモチベーションが下がらないようなメッセージをうまく工夫するのが良いですね。

おわりに

今回は「機密情報の情報漏えい対策」を観点にMylogStarで取得できる「ファイルログ」からのトレースや分析をサンプルとして解説しました。

デバイス制御やDLP、暗号化対策などで情報漏えい対策をするのも大事ですが、セキュリティ事故が発生してしまった時に証跡として役立つのが「ログ製品」になります。

特に利用ユーザーが端末上で操作した「操作ログ」は保険としての証跡だけではなく、その内容から様々な利用ユーザーの行動や思考を推測できる貴重な情報となりますので、テレワークなどの「働き方改革」を進めるひとつのツールとして導入を検討してみてはいかがでしょうか?

次回は「テレワーク」や「在宅勤務」における課題の「勤怠管理」について、MylogStarの「操作ログ」が利活用できないか解説したいと思います。